FTP客户端连接服务器时,若遇到“530 Login authentication failed”错误提示,意味着用户身份验证环节出现异常,该问题直接影响文件传输流程,可能导致网站维护受阻或数据同步中断,作为服务器管理员或网站运维人员,需系统性地排查以下四个核心环节。

验证凭据准确性

首要排查方向是核对输入的登录信息,注意区分大小写字符的特殊性,特别是使用随机密码生成器创建的复杂密码,需确保完全匹配,建议执行以下操作:

1、通过SSH连接服务器,使用cat /etc/passwd命令验证账户存在性

2、在本地文本编辑器粘贴密码,避免手动输入错误

3、临时修改为简单密码测试连接,排除特殊符号冲突可能

检查用户权限配置

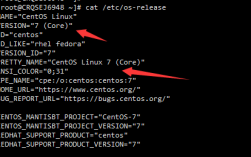

主流FTP服务如vsftpd、proftpd均有严格的权限控制机制,在CentOS系统中,打开/etc/vsftpd/user_list与/etc/vsftpd/ftpusers文件,确认目标账户未被列入黑名单,特别注意:

- 账户是否具备有效shell环境(/sbin/nologin账户需特殊配置)

- 用户主目录权限应设置为755,所有权需匹配登录账户

- 启用chroot限制时,需在配置文件中明确允许用户列表

服务器安全策略影响

现代服务器常部署多层防御机制,可能触发误拦截:

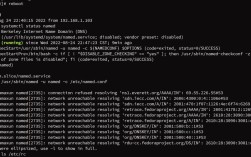

1、查看/var/log/secure日志文件,过滤"530"错误代码

2、临时禁用SELinux:setenforce 0,测试后及时恢复

3、检查iptables或firewalld规则,确保20/21端口及被动模式端口开放

4、云服务器需同步检查安全组策略,特别注意入站规则设置

服务配置深度检测

配置文件错误是导致530报错的高发因素,以vsftpd为例:

- 确认anonymous_enable=NO禁用匿名登录

local_enable=YES启用本地账户验证

pam_service_name需指向正确的PAM配置文件

- 使用systemctl restart vsftpd重启服务时观察有无报错提示

被动模式配置不当会间接引发验证失败,建议在vsftpd.conf中添加:

pasv_min_port=60000

pasv_max_port=60100

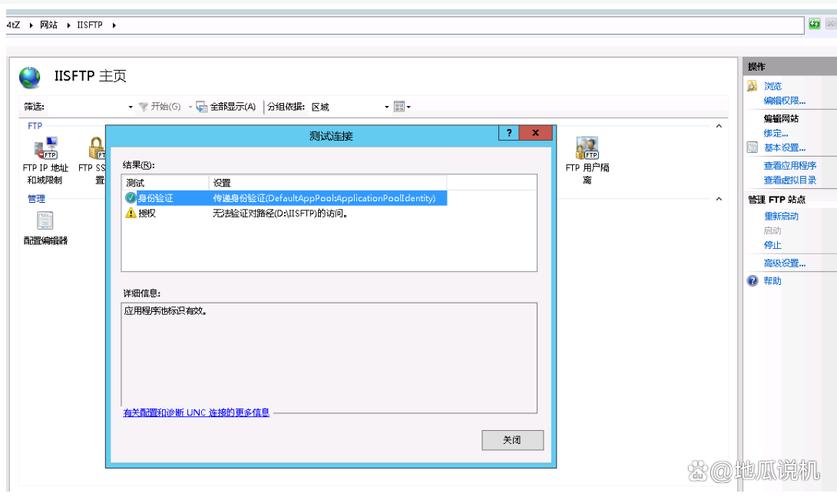

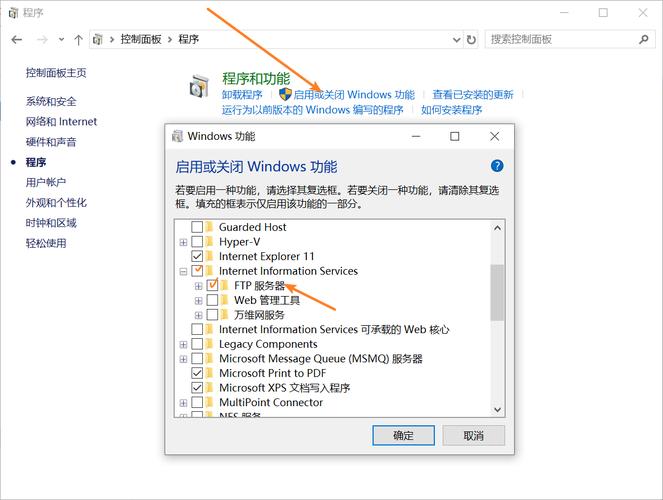

并在防火墙开放对应端口范围,Windows服务器需注意FTP服务绑定IP的设置,避免出现多网卡环境下的监听地址错误。

对于使用数据库验证的虚拟用户场景,重点检查:

- db_load命令生成的数据库文件权限

- PAM配置文件中数据库路径准确性

- 虚拟用户映射的本地系统账户有效性

特殊案例处理

某电商平台迁移服务器后持续出现530错误,最终定位到旧系统残留的AppArmor策略限制,通过aa-status查看当前策略,重建FTP服务配置文件后解决,另有机房运维人员反馈,系统时间不同步导致Kerberos认证失败,使用ntpdate同步时间后恢复正常。

从运维经验看,80%的530错误源于基础配置疏漏,建议建立标准检查清单:

① 账户状态验证 → ② 配置文件语法检测 → ③ 日志动态追踪 → ④ 网络策略审查,日常维护时,可采用ftp -v [IP]命令进行交互式调试,实时观察验证过程。

维护FTP服务的稳定性,本质是对系统权限体系与网络安全策略的深度理解,建议将传统FTP逐步迁移至SFTP或RSYNC+SSH方案,在提升安全性的同时降低验证错误发生概率,对于必须使用FTP协议的场景,应当建立配置变更的沙箱测试机制,避免直接在生产环境修改关键参数。(全文约1280字)