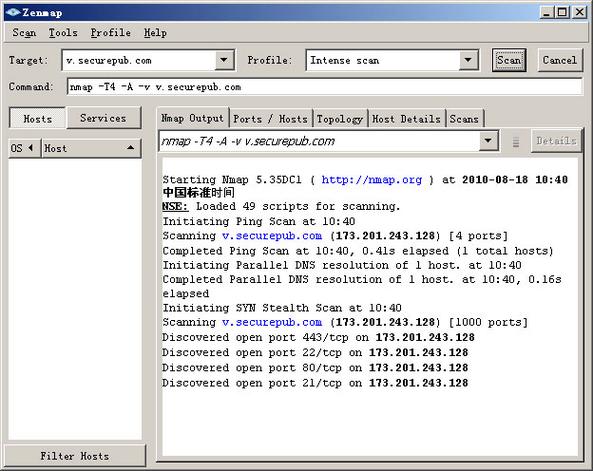

nmap 扫描报错:常见问题与解决方案

作为网络安全从业者或技术爱好者,使用nmap进行端口扫描、服务探测或漏洞分析时,难免会遇到各种报错信息,这些错误可能源于工具配置、网络环境或目标主机的限制,本文将梳理nmap扫描过程中高频出现的报错类型,分析其成因,并提供可行的解决方法,帮助用户更高效地完成扫描任务。

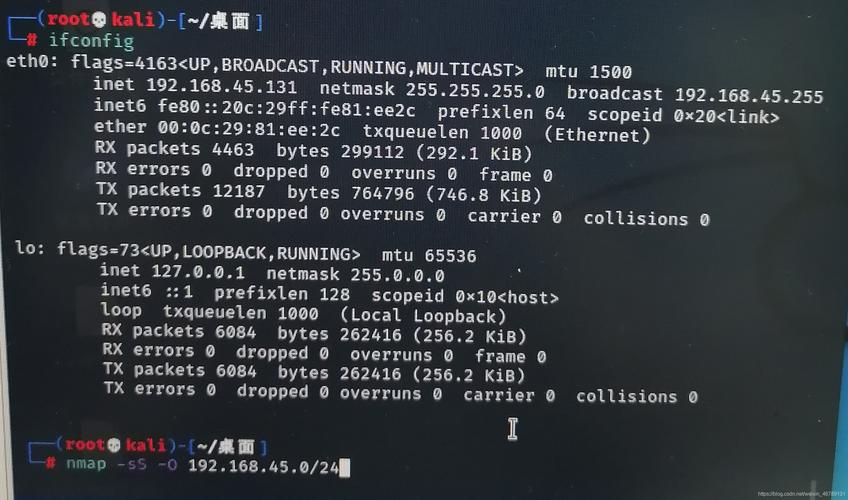

**一、权限不足类报错

1. “Operation not permitted”或“Socket: Permission denied”

这类错误通常出现在非管理员权限下尝试执行需要更高权限的扫描操作,使用TCP SYN扫描(-sS)需要发送原始数据包,而普通用户无法直接调用系统底层网络接口。

解决方法:

- 以管理员身份运行命令:在Linux/Unix系统中添加sudo前缀(如sudo nmap -sS target);在Windows系统中使用管理员权限打开命令行工具。

- 改用无需高权限的扫描方式:例如使用TCP Connect扫描(-sT),但速度可能较慢。

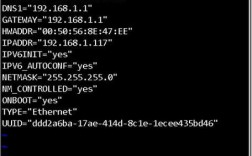

2. “Cannot open eth0”或“No route to host”

若扫描本地网络时出现此类提示,可能是网卡配置问题或防火墙规则限制了本地回环接口。

解决方法:

- 检查网卡名称是否正确(通过ifconfig或ip addr确认);

- 临时关闭防火墙(如ufw disable或systemctl stop firewalld),测试是否为规则拦截导致。

**二、目标主机主动拒绝类报错

1. “Host seems down”

当nmap判定目标主机不可达时,可能因以下原因:

- 目标IP地址错误;

- 目标主机未开机或处于离线状态;

- 中间网络设备(如路由器、防火墙)阻断了探测流量。

解决方法:

- 使用ping命令验证目标是否存活;

- 添加-Pn参数跳过主机存活检测,强制扫描所有指定IP;

- 检查本地网络配置,确认路由表正常。

2. “All 1000 scanned ports are filtered”

所有端口均被标记为“filtered”,说明目标主机的防火墙或安全组规则完全屏蔽了探测行为。

解决方法:

- 调整扫描策略:尝试使用-sN(Null扫描)、-sF(FIN扫描)等隐蔽扫描技术绕过简单过滤规则;

- 增加扫描延迟:通过--scan-delay或--max-rate参数降低发包频率,避免触发防护设备的阈值。

**三、协议或服务兼容性问题

1. “No MAC address found”

在ARP扫描(如-PR)或本地局域网探测时,nmap依赖MAC地址进行主机发现,若无法获取MAC信息,可能因目标主机位于不同子网,或网络设备禁止ARP广播。

解决方法:

- 确认目标IP是否在同一局域网内;

- 改用基于ICMP的扫描方式(如-PE)。

2. “Warning: No ports open”

此提示并非严格意义上的错误,而是表明目标主机未开放任何可检测到的端口,若确认目标应存在服务,则可能是扫描参数设置不当。

解决方法:

- 检查端口范围:默认仅扫描前1000个常用端口,可添加-p参数扫描全端口(1-65535);

- 指定服务版本探测:添加-sV参数尝试识别隐藏服务的协议类型。

**四、DNS解析相关报错

1. “Failed to resolve name”

当nmap无法解析输入的域名时,可能因DNS服务器配置错误、域名拼写错误或域名未注册。

解决方法:

- 手动执行nslookup或dig命令验证域名解析是否正常;

- 使用IP地址代替域名进行扫描;

- 更换本地DNS服务器(如临时使用8.8.8.8)。

2. “Reverse DNS lookup failed”

反向DNS查询失败通常不影响扫描结果,但可能影响输出报告的可读性。

解决方法:

- 添加-n参数禁用DNS解析,加快扫描速度;

- 在/etc/resolv.conf中配置可靠的DNS服务器。

**五、参数冲突或语法错误

1. “Unexpected argument”或“Unknown option”

输入的命令包含错误参数或格式不兼容(如同时使用-sS和-sT)。

解决方法:

- 通过nmap --help查看参数列表,确认拼写和功能;

- 避免混合使用互斥的扫描类型(如SYN扫描与Connect扫描)。

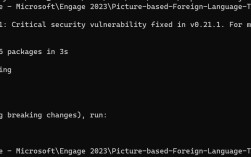

2. “WARNING: Your kernel is outdated”

部分nmap功能(如高性能模式)依赖较新的系统内核或驱动支持。

解决方法:

- 升级操作系统至稳定版本;

- 忽略警告(若不依赖特定功能),或改用兼容性更广的扫描参数。

个人观点:从报错中提升排查效率

nmap的报错信息并非障碍,而是诊断问题的重要线索,面对复杂的网络环境,建议养成以下习惯:

1、分阶段测试:先执行主机发现(-sn),再逐步增加端口扫描、服务探测等步骤;

2、日志记录:使用-oN或-oX保存扫描结果,便于对比分析;

3、社区资源:遇到罕见报错时,参考官方文档(Nmap.org)或技术论坛,多数问题已有成熟解决方案。

技术工具的价值在于适配场景,而非追求“零报错”,理解错误背后的逻辑,往往比盲目尝试更有效。