CentOS锁定机制详解

在CentOS系统中,用户账户的锁定是一项重要的安全措施,可以防止未经授权的用户访问系统,本文将详细解析CentOS中的用户锁定机制,涵盖锁定方法、配置步骤、常见问题及解决方法,并附上相关FAQs,帮助读者全面理解和应用这一功能。

一、锁定与解锁用户账户

1. 使用usermod命令

锁定账户:要锁定一个用户账户,可以使用usermod命令结合L选项。

sudo usermod L username

这会立即锁定指定用户的账户。

解锁账户:要解锁一个用户账户,可以使用usermod命令结合U选项。

sudo usermod U username

这会立即解锁指定用户的账户。

2. 使用passwd命令

锁定账户:要锁定一个用户账户,可以使用passwd命令结合l选项。

sudo passwd l username

这会锁定指定用户的密码,使其无法登录。

解锁账户:要解锁一个用户账户,可以使用passwd命令结合u选项。

sudo passwd u username

这会解锁指定用户的密码,恢复其登录能力。

3. 检查账户状态

可以通过查看/etc/shadow文件来确认账户是否被锁定,被锁定的账户其加密字段前会有!或标识。

grep "username" /etc/shadow

如果输出结果显示类似username:!!$...,则表示该账户已被锁定。

二、配置自动锁定机制

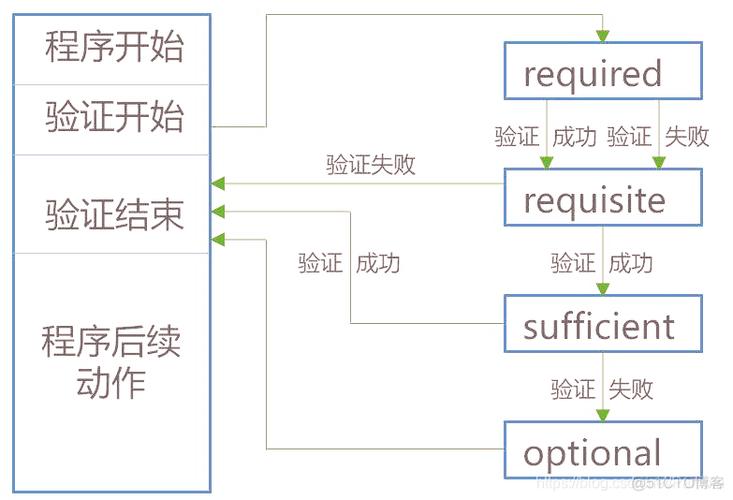

为了防止暴力破解,CentOS系统提供了PAM(Pluggable Authentication Module)模块来自动锁定账户,以下是常见的配置方法:

1. 安装PAM模块

确保系统安装了libpampwquality和cracklib模块:

sudo yum install libpampwquality cracklib

2. 配置PAM模块

编辑/etc/pam.d/systemauth文件,添加以下行来实现自动锁定功能:

auth required pam_tally2.so deny=5 unlock_time=600 root_unlock_time=600

参数说明:

deny=5:连续失败5次后锁定账户。

unlock_time=600:普通用户锁定时间(秒)。

root_unlock_time=600:root用户锁定时间(秒)。

3. 配置SSH登录失败锁定

对于通过SSH登录的用户,还需要修改/etc/pam.d/sshd文件:

auth required pam_tally2.so deny=5 unlock_time=600 root_unlock_time=600

这样,SSH登录也会受到相同的锁定策略限制。

三、高级配置与管理

1. 设置密码复杂度

编辑/etc/security/pwquality.conf文件,设置密码复杂度要求:

minlen = 8 difok = 5

这要求密码至少8个字符长,且新密码不能与前5个密码相同。

2. 设置密码有效期

编辑/etc/login.defs文件,设置密码的最大有效期和警告期:

PASS_MAX_DAYS 90 PASS_WARN_AGE 7

这表示密码最长有效期为90天,到期前7天开始警告用户。

3. 设置会话超时

编辑/etc/profile文件,设置会话超时时间:

TMOUT=600 export TMOUT

这表示用户在10分钟内无操作将自动登出。

四、常见问题及解决方法

1. 如何手动解除锁定?

如果用户账户被锁定,可以使用以下命令手动解锁:

sudo passwd u username

或者使用pam_tally2模块重置失败计数:

sudo pam_tally2 user=username reset

2. 如何更改锁定时间?

可以通过修改/etc/pam.d/systemauth文件中的unlock_time参数来更改锁定时间:

auth required pam_tally2.so deny=5 unlock_time=300 root_unlock_time=300

这里将锁定时间设置为5分钟。

3. 如何允许特定用户不受锁定策略影响?

可以在/etc/pam.d/systemauth文件中添加例外规则:

auth [success=1 default=bad] pam_succeed_if.so quiet_success and uid >= 10000

这表示UID大于等于10000的用户不受锁定策略限制。

五、相关FAQs

Q1: 如何查看某个用户的登录失败次数?

使用pam_tally2命令查看特定用户的登录失败次数:

sudo pam_tally2 user=username

这会显示该用户的登录失败记录。

Q2: 如何临时解锁账户?

可以使用pam_tally2命令临时解锁账户:

sudo pam_tally2 user=username reset

这会立即重置失败计数器,解锁账户。

CentOS提供了多种方法和工具来管理和控制用户账户的锁定状态,从简单的命令行工具到复杂的PAM模块配置,都能有效地提升系统的安全性,通过合理配置这些机制,可以有效防止未经授权的访问尝试,保护系统的安全。