在服务器管理中,远程访问是日常运维的核心需求,作为稳定且广泛使用的操作系统,CentOS 6.9内置的OpenSSH服务为管理员提供了安全的远程连接方式,本文将详细讲解如何正确启用并优化SSH服务,同时兼顾安全性与操作效率。

一、SSH服务的基本概念与价值

SSH(Secure Shell)是一种加密网络协议,用于在不安全网络中建立安全通信通道,相较于传统Telnet等明文传输协议,SSH通过加密算法保护数据传输过程,防止敏感信息泄露,CentOS 6.9默认搭载OpenSSH 5.3版本,支持密码认证与密钥认证两种模式。

二、SSH服务的启用步骤

1、检查SSH安装状态

执行命令:

rpm -qa | grep openssh-server

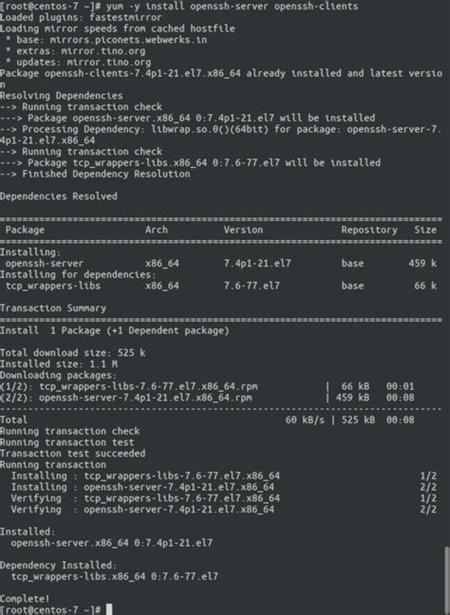

若返回openssh-server-5.3p1-XXX.el6.x86_64类似结果,说明服务已安装,未安装时可通过以下命令完成:

yum install openssh-server -y

2、修改主配置文件

使用文本编辑器打开配置文件:

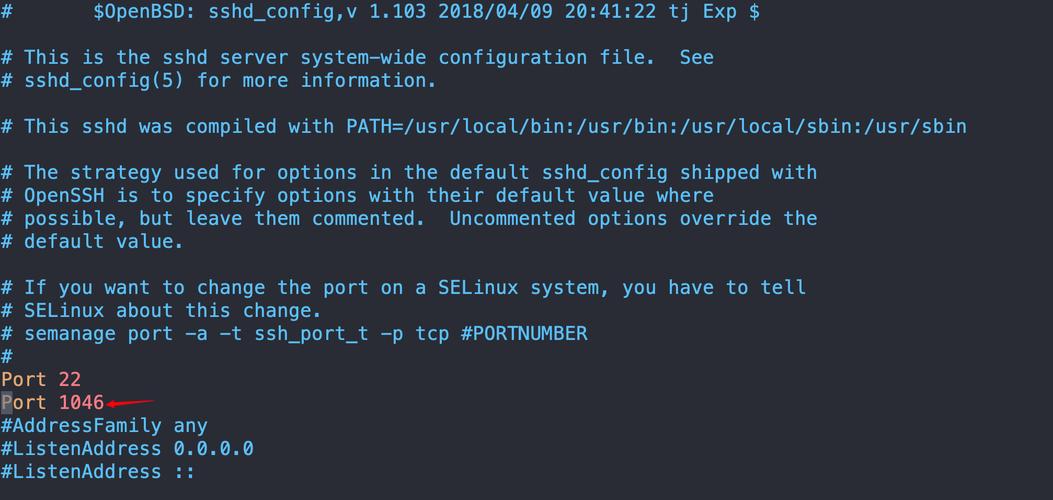

vi /etc/ssh/sshd_config

关键参数建议设置:

Port 22:可更改为非标准端口(如50022)降低扫描风险

PermitRootLogin no:禁止root直接登录

Protocol 2:强制使用SSHv2协议

PasswordAuthentication yes:临时允许密码登录(密钥配置完成后建议关闭)

3、重启服务与验证

service sshd restart chkconfig sshd on

通过本地终端测试连接:

ssh -p 22 用户名@服务器IP

三、安全加固的进阶配置

1、密钥认证替代密码登录

- 客户端生成密钥对:

ssh-keygen -t rsa- 上传公钥至服务器:

ssh-copy-id -i ~/.ssh/id_rsa.pub 用户名@服务器IP -p 端口号- 修改配置文件关闭密码登录:

PasswordAuthentication no2、防火墙策略配置

CentOS 6.9默认使用iptables,添加放行规则:

iptables -A INPUT -p tcp --dport 50022 -j ACCEPT service iptables save service iptables restart

3、日志监控与入侵防护

- 查看SSH登录日志:

tail -f /var/log/secure- 使用Fail2ban自动屏蔽暴力破解IP:

yum install fail2ban -y

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local 修改jail.local中[ssh-iptables]段的enabled值为true

四、常见问题处理方案

连接超时或拒绝

检查防火墙状态、SELinux策略(可临时执行setenforce 0测试)以及网络路由

密钥登录失败

确认~/.ssh/authorized_keys权限为600,上级目录权限为700

服务启动报错

通过service sshd status查看详细错误信息,常见问题包括配置文件语法错误或端口冲突

五、长期维护建议

定期更新OpenSSH至官方稳定版本,CentOS 6用户可通过EPEL仓库获取较新版本,建议每季度审计一次SSH访问日志,清除无效授权密钥,对于高安全需求场景,可启用双因素认证或限制IP白名单。

从实际运维经验看,SSH配置需平衡便利性与安全性——完全禁用密码可能影响紧急维护,但过度宽松则会增加入侵风险,建议根据团队工作流程制定分级权限策略,例如为普通用户分配受限账户,仅允许特定IP段的管理员使用高级权限账户,技术部署之外,人员安全意识培训同样不可忽视。