CentOS熔断漏洞:风险解析与应对策略

近年来,随着网络安全威胁的复杂化,操作系统内核漏洞成为攻击者频繁利用的目标。CentOS熔断漏洞(CVE-2017-5754)作为影响范围极广的硬件级漏洞之一,对服务器环境的安全性提出了严峻挑战,本文将从漏洞原理、潜在危害、检测方法及修复方案四个维度展开分析,帮助用户快速构建防御体系。

**一、漏洞背景与原理

熔断漏洞(Meltdown)属于一类基于CPU推测执行机制的安全缺陷,现代处理器为提高性能,采用“推测执行”技术,提前执行可能需要的指令,这一优化过程存在设计缺陷,导致恶意程序可通过侧信道攻击绕过内存隔离机制,窃取内核空间敏感数据。

CentOS作为企业级Linux发行版,其长期支持版本(如CentOS 7/8)默认启用的内核模块可能受此漏洞影响,攻击者一旦利用成功,可获取root权限、读取其他进程内存,甚至窃取加密密钥等关键信息。

**二、漏洞的潜在危害

1、数据泄露风险

攻击者可通过用户态程序直接访问内核内存,导致密码、证书等敏感数据外泄。

2、云服务器连锁反应

在虚拟化环境中,单一宿主机的漏洞可能波及同一物理服务器上的所有虚拟机。

3、合规性挑战

未及时修复漏洞可能违反GDPR、等保2.0等数据保护法规,引发法律纠纷。

**三、如何检测系统是否受影响

用户可通过以下步骤快速验证系统状态:

1、查看内核版本

执行命令uname -r,若内核版本低于3.10.0-693.11.6(CentOS 7)或4.18.0-80.11.2(CentOS 8),则存在风险。

2、使用检测工具

下载官方提供的[Meltdown检查脚本](https://github.com/IAIK/meltdown),运行后根据输出结果判断漏洞状态。

3、审计日志

检查/var/log/messages中是否有内核页表隔离(KPTI)未启用的告警信息。

**四、修复方案与优化建议

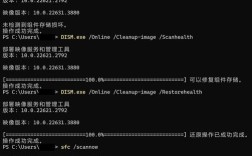

1. 官方补丁升级

CentOS维护团队已发布修复补丁,用户需执行:

yum clean all yum update kernel reboot

升级后通过cat /proc/cpuinfo | grep pti确认PTI(页表隔离)功能已激活。

2. 手动调整内核参数

若无法立即升级内核,可临时启用缓解措施:

- 编辑/etc/default/grub,在GRUB_CMDLINE_LINUX中添加nopti或pti=off(视CPU架构而定)。

- 运行grub2-mkconfig -o /boot/grub2/grub.cfg更新配置并重启。

3. 硬件层面的替代方案

部分云服务商(如AWS、阿里云)提供基于Intel新一代CPU(Ice Lake及以上)的实例,其内置的硬件级修复可彻底消除漏洞影响,迁移前需评估业务兼容性。

4. 长期安全策略

启用SELinux:强制访问控制策略可限制漏洞利用后的横向渗透。

监控系统调用:通过Audit框架记录非常规的ptrace或process_vm_readv操作。

定期漏洞扫描:集成OpenSCAP等工具实现自动化检测。

**个人观点

熔断漏洞的修复本质上是对性能与安全的权衡,尽管内核补丁可能导致5%-30%的性能损耗(视负载类型而定),但相较于数据泄露带来的损失,及时更新仍是必要选择,企业运维团队需建立漏洞响应SOP,结合硬件升级与软件加固,构建多层防御体系,在云计算普及的当下,主动防御已从技术选项转变为业务刚需。