JSP报错全面解析与解决方案

JavaServer Pages (JSP) 是一种基于 Java 的技术,用于创建动态网页内容,在开发过程中,经常会遇到各种类型的错误,本文将深入探讨 JSP 常见的报错类型、原因及解决方案,并提供详细的表格和 FAQs 以帮助开发者更好地理解和解决问题。

一、常见 JSP 报错类型及解决方案

1. 语法错误

描述: 代码中存在不符合 JSP 或 Java 语法规则的错误。

示例:

<%

int a = 5;

System.out.println("The value is " + a;

%>上面的代码缺少右括号),导致语法错误。

解决方案:

确保所有的括号、分号等符号成对出现,并且符合语言的语法规则。

2. NullPointerException

描述: 尝试访问一个未初始化的对象或调用其方法时发生的错误。

示例:

<% String str = null; out.println(str.length()); %>

上述代码会抛出NullPointerException,因为str 是null,无法调用其length() 方法。

解决方案:

在使用对象之前,检查是否为null,或者确保对象已被正确初始化。

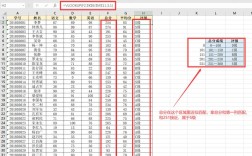

| 错误类型 | 描述 | 示例代码 | 解决方案 |

| 语法错误 | 代码不符合 JSP/Java 语法规则 | <% int a = 5; System.out.println("The value is " + a; %> | 确保括号和分号成对出现 |

| NullPointerException | 访问未初始化的对象或调用其方法 | <% String str = null; out.println(str.length()); %> | 检查对象是否为null,确保初始化 |

3. ClassNotFoundException

描述: 试图加载一个不存在的类时发生的错误。

示例:

<%@ page import="com.example.NonExistentClass" %> <% NonExistentClass obj = new NonExistentClass(); %>

上述代码会抛出ClassNotFoundException,因为NonExistentClass 并不存在。

解决方案:

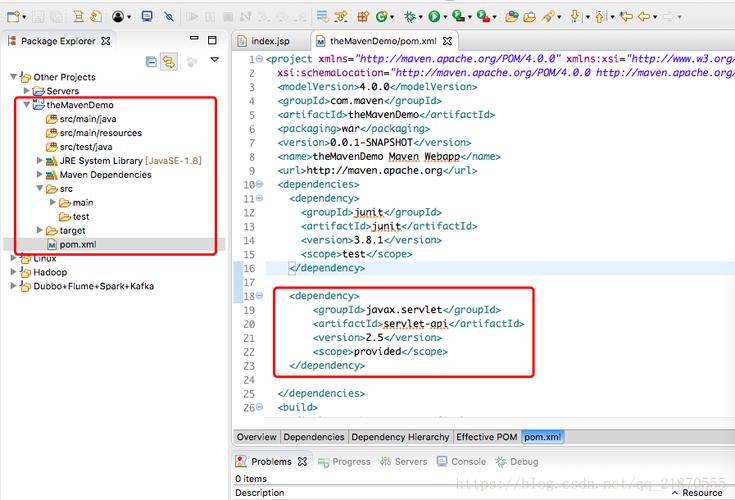

确保导入的类存在,并且已经添加到项目的类路径中。

4. IllegalArgumentException

描述: 传递给方法的参数不合法或不正确。

示例:

<%

int result = Integer.parseInt("abc");

%>上述代码会抛出IllegalArgumentException,因为字符串 "abc" 不能被解析为整数。

解决方案:

确保传递给方法的参数是合法的,并且在调用前进行适当的验证。

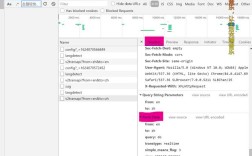

二、JSP 报错排查步骤

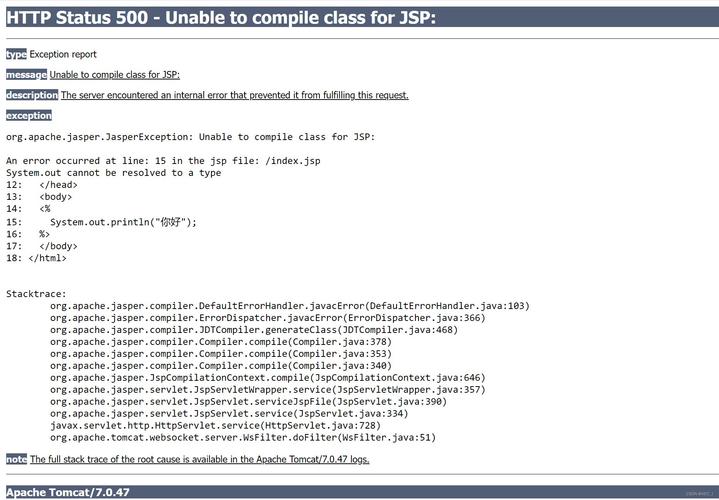

1、查看错误信息: 仔细阅读服务器(如 Tomcat)日志中的错误信息,了解错误的具体类型和位置。

2、定位代码: 根据错误信息中的文件名和行号,找到出错的 JSP 文件和具体代码行。

3、分析错误原因: 根据错误类型,分析可能的原因(如语法错误、空指针异常等)。

4、修改代码: 根据分析结果,修改代码以修复错误。

5、重新部署和测试: 重新部署项目并进行全面测试,确保问题已解决且没有引入新的问题。

三、相关问答 FAQs

Q1: 如何在 JSP 中捕获异常?

A1: 在 JSP 中,可以使用trycatch 块来捕获和处理异常。

<%@ page errorPage="error.jsp" %>

<%@ page import="java.io.*" %>

<%

try {

// 可能抛出异常的代码

String str = null;

out.println(str.length());

} catch (Exception e) {

e.printStackTrace();

}

%>在这个例子中,如果发生异常,控制将转移到指定的错误页面error.jsp。

Q2: 如何避免 JSP 中的 SQL 注入攻击?

A2: 为了避免 SQL 注入攻击,应该使用预编译的PreparedStatement 而不是直接拼接 SQL 语句。

<%@ page import="java.sql.*, javax.sql.*, javax.naming.*" %>

<%

Connection conn = null;

PreparedStatement pstmt = null;

ResultSet rs = null;

try {

Context initCtx = new InitialContext();

DataSource ds = (DataSource) initCtx.lookup("java:comp/env/jdbc/myDB");

conn = ds.getConnection();

String sql = "SELECT * FROM users WHERE username = ? AND password = ?";

pstmt = conn.prepareStatement(sql);

pstmt.setString(1, request.getParameter("username"));

pstmt.setString(2, request.getParameter("password"));

rs = pstmt.executeQuery();

while (rs.next()) {

out.println("User found: " + rs.getString("username"));

}

} catch (Exception e) {

e.printStackTrace();

} finally {

if (rs != null) try { rs.close(); } catch (Exception ignore) {}

if (pstmt != null) try { pstmt.close(); } catch (Exception ignore) {}

if (conn != null) try { conn.close(); } catch (Exception ignore) {}

}

%>在这个例子中,通过使用PreparedStatement,可以有效防止 SQL 注入攻击。