DynELF是pwntools库中的一个模块,专门用于在没有libc.so文件的情况下进行漏洞利用,它通过提供一个内存泄漏函数来解析任意加载库的任意符号地址,以下是关于DynELF报错的详细分析、可能的原因以及解决方法:

DynELF

DynELF的核心功能是通过内存泄漏函数获取目标程序的内存地址信息,从而计算出其他关键函数(如system)的地址,这对于在没有libc.so文件的情况下进行漏洞利用尤为重要。

常见报错及原因分析

1、未找到可执行文件:

错误信息:Could not find executable 'pwn300' in $PATH, using './pwn300' instead

原因:指定的可执行文件路径不正确或文件不存在。

解决方法:确保可执行文件存在且路径正确,或者将可执行文件放在当前目录下并指定相对路径。

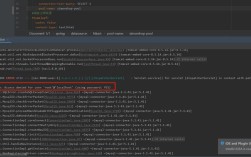

2、内存泄漏函数实现问题:

错误信息:ValueError: invalid literal for int() with base 10: ''

原因:内存泄漏函数返回的数据格式不正确,导致无法正确解析地址。

解决方法:检查内存泄漏函数的实现,确保返回的数据是预期的格式和长度,对于write函数,需要确保返回的数据是4字节的十六进制数。

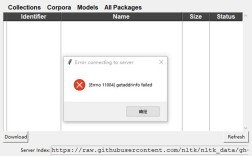

3、符号查找失败:

错误信息:None

原因:在libc中未能找到指定的符号(如system)。

解决方法:确认目标程序确实加载了libc,并且libc中包含所需的符号,如果libc版本不匹配,可能需要更新libc或调整查找逻辑。

4、权限问题:

错误信息:PermissionError

原因:当前用户没有足够的权限访问目标程序或其依赖的文件。

解决方法:以管理员或root用户身份运行脚本,或者调整文件权限以允许当前用户访问。

DynELF使用示例及注意事项

以下是一个使用DynELF的简单示例,展示了如何通过内存泄漏函数获取system函数的地址:

- from pwn import *

- context(os="linux", arch="amd64", log_level="debug")

- 定义内存泄漏函数

- def leak(address):

- payload = "A" * 0x48 + p64(pop_rdi) + p64(address) + p64(pop_rsi) + p64(0x08048400) + p64(pop_rdx) + p64(4) + p64(write_plt)

- p.send(payload)

- data = p.recv(4)

- return data

- 创建进程并加载ELF文件

- p = process('./vul_elf')

- elf = ELF('./vul_elf')

- 初始化DynELF模块

- d = DynELF(leak, elf=elf)

- 查找system函数的地址

- system_addr = d.lookup('system', 'libc')

- print(hex(system_addr))

在使用DynELF时,需要注意以下几点:

确保内存泄漏函数能够稳定地返回预期格式的数据。

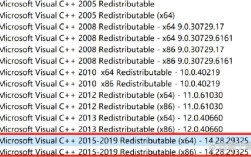

如果目标程序使用了ASLR(地址空间布局随机化),可能需要多次尝试才能成功泄露地址。

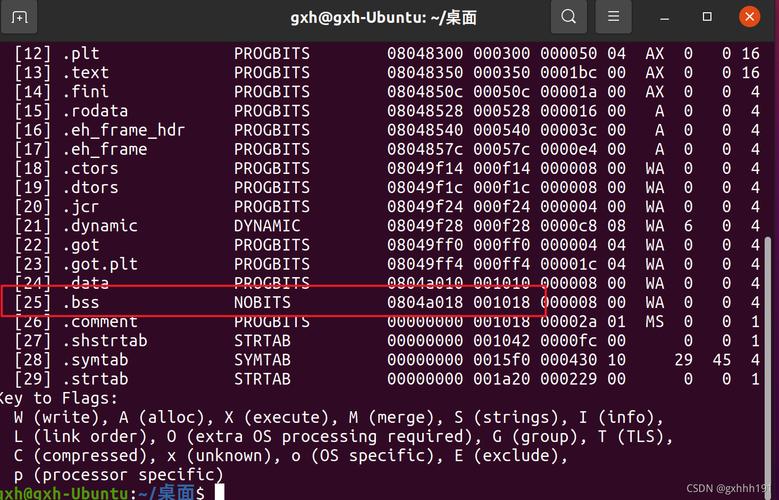

对于不同的libc版本,函数首地址相对于文件开头的偏移和函数间的偏移可能不同,需要根据实际情况进行调整。

FAQs

Q1: 为什么DynELF无法找到symbol?

A1: DynELF无法找到symbol的可能原因包括:目标程序未加载相应的库、libc版本不匹配、内存泄漏函数实现有误等,解决方法包括确认目标程序加载了libc、检查libc版本、修正内存泄漏函数的实现等。

Q2: 如何使用DynELF在没有libc的情况下获取system函数的地址?

A2: 在没有libc的情况下,可以通过DynELF提供的内存泄漏函数来解析任意加载库的任意符号地址,具体步骤包括:定义一个内存泄漏函数、创建一个进程并加载ELF文件、初始化DynELF模块、使用lookup方法查找system函数的地址,需要注意的是,这种方法依赖于目标程序能够提供稳定的内存泄漏点。