在安卓系统定制与模块化开发过程中,Xposed框架因其强大的功能受到广泛关注,用户在安装或激活模块时,常会遇到"签名验证失败"的报错提示,这类问题不仅影响功能实现,还可能引发系统稳定性风险,本文将从技术原理、解决方案及安全实践三个维度展开分析,帮助用户高效排除故障。

一、报错根源:数字签名的双重验证机制

Xposed框架要求模块开发者对APK文件进行数字签名,作为身份认证与代码完整性的保障,当用户通过第三方渠道下载模块时,若原始签名被篡改(例如自行修改代码后未重新签名),或设备检测到签名与框架要求的证书不匹配,系统会触发安全机制并报错。

值得注意的是,部分定制ROM(如某些厂商的深度修改系统)可能内置了签名白名单机制,这意味着即使模块本身签名正确,若未通过厂商认证,依然可能被拦截。

**二、典型场景与解决方案

场景1:模块二次修改导致签名失效

现象

自行反编译模块代码后重新打包,安装时提示"Signature verification failed"。

处理方案

1、使用标准签名工具(如Android Studio的APK签名功能或ApkSigner)重新签名

2、确保签名证书的SHA1指纹与原始开发者的公开信息一致

3、禁用Xposed Installer的"强制验证签名"选项(需权衡安全风险)

**场景2:系统级签名冲突

现象

未修改模块却频繁报错,常见于跨设备迁移安装包或系统升级后。

处理步骤

1、检查设备Bootloader是否已解锁(部分厂商设备需手动开启签名验证豁免)

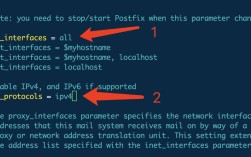

2、通过ADB命令查看当前签名信息:

- adb shell pm list packages -f | grep "模块包名"

- adb shell pm dump 包名 | grep "签名"

3、对比模块发布者提供的官方签名哈希值

**场景3:模块与框架版本不兼容

隐性关联

Xposed API版本更新可能导致旧模块的签名策略失效,Android 10+系统对APK签名方案v2/v3的强制要求,会使得仅采用v1签名的模块无法通过验证。

升级建议

- 优先选择开发者明确标注支持当前系统版本的模块

- 通过Magisk模块仓库等可信渠道获取更新

**三、安全操作规范与风险规避

**原则1:信任链验证

- 仅从模块开发者官网、GitHub仓库或XDA论坛等可信源下载APK

- 使用HashTab等工具校验文件SHA256值是否与发布页一致

**原则2:沙盒环境测试

建议在虚拟机或备用设备上测试新模块,通过以下步骤隔离风险:

1、开启Android工作分身功能

2、安装Shelter等隔离工具创建独立环境

3、使用XPrivacyLua限制模块权限

**原则3:日志分析与快速回滚

启用Xposed日志记录功能,当出现签名错误时:

1、通过adb logcat | grep "Xposed"定位具体错误代码

2、若错误涉及java.security.SignatureException,需检查/system分区是否被意外修改

3、提前备份/data/data/de.robv.android.xposed.installer/conf/目录下的配置文件

**四、深度优化:自定义签名策略

针对高级用户,可通过编译修改Xposed源码实现签名白名单:

1、在XposedBridge/src/main/java/de/robv/android/xposed/XposedBridge.java中定位checkPackageTrusted()方法

2、添加自定义包名与签名哈希到信任列表

3、重新编译生成定制版框架(需权衡系统稳定性与安全暴露面)

遇到签名验证问题本质是系统安全机制的正常响应,优先考虑"检查来源—验证完整性—隔离测试"的标准流程,避免盲目禁用安全防护,对于必须修改签名的场景,建议采用开源工具实现自动化签名校验,例如基于Python的apksigner脚本库,保持开发环境的洁净性与工具链更新,能从根本上降低90%以上的签名类错误发生概率。