在软件开发过程中,SonarQube作为代码质量管理的核心工具,常通过质量阀(Quality Gate)机制对代码进行自动化检测,当团队在CI/CD流程中遇到“Sonar质量阀报错”时,往往意味着代码未能通过预设的质量标准,本文将深入解析这一问题的成因与应对策略,帮助开发者快速定位并解决问题。

**质量阀报错的核心逻辑

SonarQube的质量阀是基于项目配置的规则集(如代码覆盖率、重复率、安全漏洞数量等)触发的阈值机制,当检测结果超出允许范围时,系统会阻断构建流程并抛出错误,此设计旨在强制团队遵守代码规范,避免低质量代码进入生产环境。

**常见触发场景

1、覆盖率不达标:单元测试覆盖率低于设定值(例如80%);

2、新增问题数超限:本次提交引入了新的代码异味(Code Smell)或漏洞;

3、技术债务累积:项目整体技术债务超过预设阈值;

4、安全风险升级:检测到高危安全漏洞(如SQL注入、XSS攻击风险)。

**排查问题的四步法

**第一步:定位具体失败规则

在SonarQube的项目面板中,进入“Quality Gate”详情页,查看具体未通过的指标。

“Coverage on New Code < 80%”:新增代码覆盖率不足;

“New Critical Issues > 0”:本次提交引入了严重问题。

关键动作:记录所有未达标项,明确优先级(如安全漏洞需立即处理)。

**第二步:分析代码变动

结合版本控制系统(如Git),对比本次提交的代码差异,重点关注:

- 新增的复杂函数或未覆盖的分支逻辑;

- 可能引发内存泄漏或空指针异常的代码段;

- 依赖库版本更新后引入的兼容性问题。

示例:若覆盖率不足,可检查单元测试是否覆盖新添加的边界条件。

**第三步:本地复现与修复

在本地环境中运行SonarScanner,生成与CI/CD环境一致的检测报告,针对具体问题采取以下措施:

覆盖率提升:补充单元测试用例,使用Mock工具模拟外部依赖;

代码异味优化:重构长方法、拆分重复逻辑、消除魔法数值;

安全漏洞修复:替换不安全的API调用(如String.format代替字符串拼接)。

注意:某些规则(如“认知复杂度过高”)可能需要多次迭代调整代码结构。

**第四步:验证与重新触发流水线

修复完成后,重新提交代码并观察CI/CD流水线状态,若仍报错,需确认:

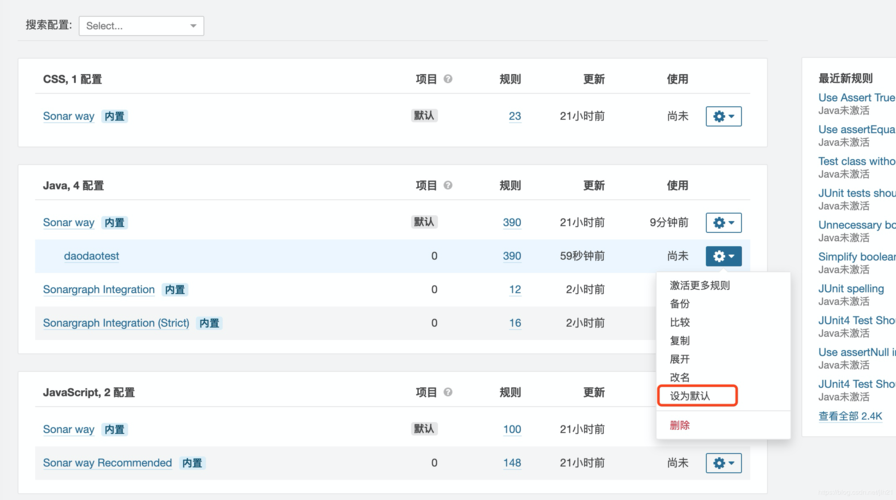

- SonarQube规则配置是否更新(如团队调整了质量阀阈值);

- 是否遗漏了多模块项目中的某个子模块检测。

**预防质量阀报错的实践建议

1、前置检测:在本地IDE集成SonarLint插件,实时提示代码问题;

2、渐进式阈值:对新项目设置阶段性目标(如首月覆盖率60%,后续逐步提升);

3、团队协作规范:在代码评审(Code ReView)环节加入质量阀规则自查;

4、定期规则审计:每季度评估SonarQube规则是否适配技术栈变化,避免过时规则干扰。

争议与平衡:质量阀是否阻碍交付效率?

部分开发者认为,严格的质量阀会增加迭代成本,尤其在紧急需求场景下可能延迟交付,长期来看,质量阀的实际价值在于降低技术债务的复利效应——未能及时拦截的代码问题,可能在后期以10倍以上的成本爆发。

建议团队根据项目阶段动态调整阈值:

初创期MVP产品:适当放宽规则,聚焦核心功能验证;

成熟期系统:严格执行质量标准,保障系统稳定性。

面对Sonar质量阀报错,开发者应将其视为代码健康度的“预警信号”,而非单纯的技术阻碍,通过建立规范的代码管理流程,团队不仅能快速解决问题,更能从根本上提升软件的可维护性与安全性。