MSSQL报错注入

1.

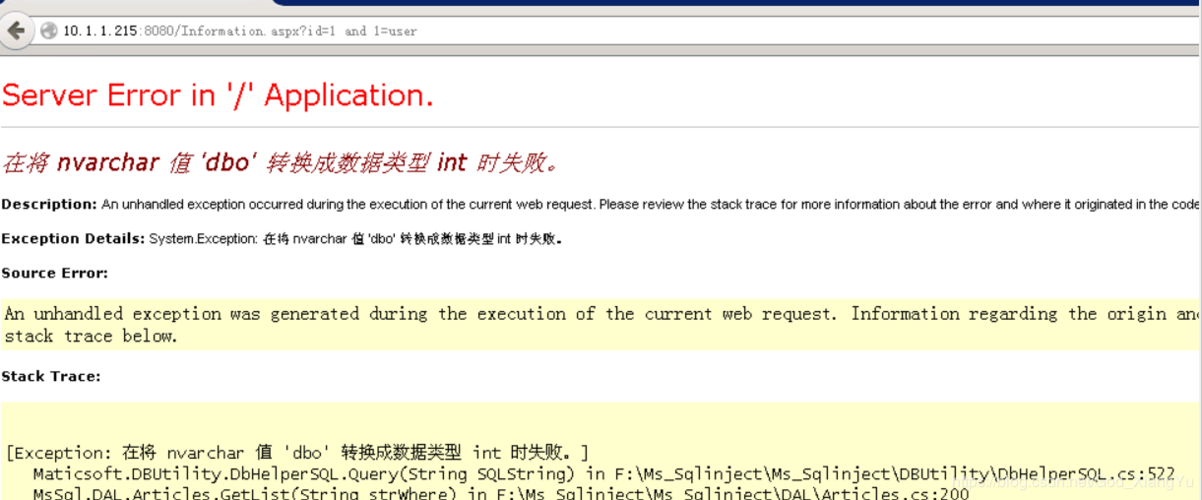

MSSQL报错注入是一种利用Microsoft SQL Server数据库在处理错误时返回的详细信息来获取敏感数据的技术,通过故意制造类型转换错误或执行非法操作,攻击者可以诱导数据库返回错误消息,这些错误消息中可能包含有关数据库结构、表名、列名甚至数据内容的信息。

2. 原理

类型转换错误:利用CONVERT()函数或其他类型转换函数,将字符串类型的数据强制转换为不兼容的数据类型(如整数),从而引发错误。

错误消息分析:数据库返回的错误消息中包含了尝试执行的SQL语句及其结果,攻击者可以通过解析这些错误消息来提取有用信息。

3. 常用函数与方法

CONVERT()函数:用于将一种数据类型转换为另一种数据类型,当转换失败时会引发错误。

DB_NAME(),USER_NAME(),@@VERSION等内置函数:用于获取数据库名称、当前用户名和SQL Server版本等信息。

ISNULL(CHECKSUM())技巧:用于绕过某些安全措施,通过计算校验和来判断条件是否为真。

4. 注入流程示例

1、判断注入点:通过提交不同的参数并观察响应,确定是否存在SQL注入漏洞。

2、获取基本信息:使用CONVERT()函数结合系统变量或内置函数,获取数据库版本、当前用户等信息。

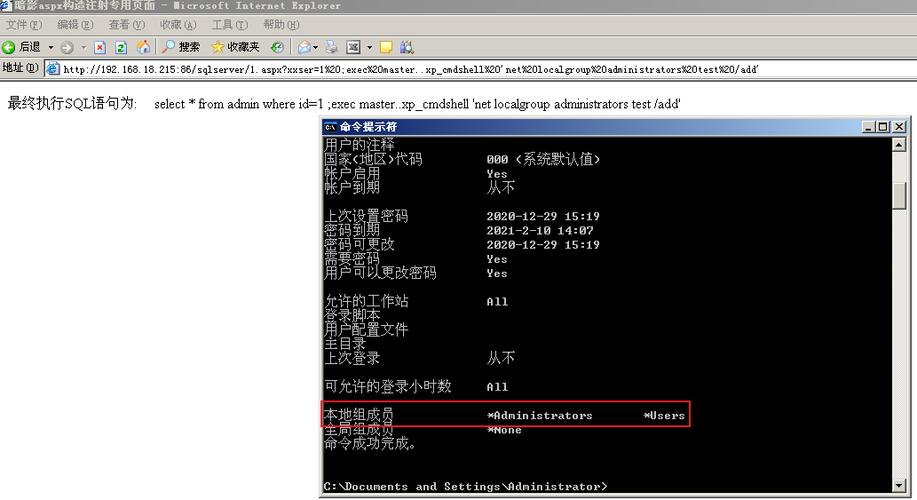

3、枚举数据库对象:通过构造特定的SQL语句,结合错误消息分析,获取数据库中的表名、列名等结构信息。

4、读取敏感数据:根据已知的数据库结构,构造SQL语句尝试读取表中的数据。

5、绕过安全措施:如果直接读取数据受阻,可以尝试使用ISNULL(CHECKSUM())等技巧绕过限制。

6、清理痕迹:为了隐藏入侵痕迹,可能会删除日志记录或修改权限设置。

5. 防御措施

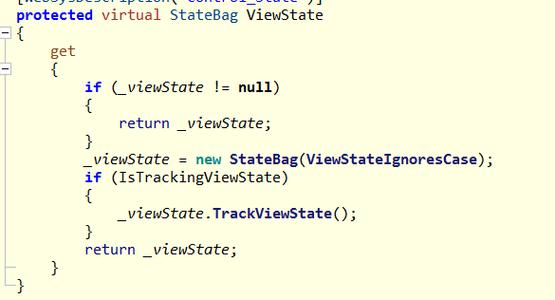

参数化查询:使用预编译的SQL语句和参数绑定,避免将用户输入直接嵌入到SQL语句中。

错误消息定制:配置数据库不返回详细的错误消息给客户端,避免泄露敏感信息。

最小权限原则:限制数据库账户的权限,仅授予执行必要操作所需的最低权限。

安全审计与监控:定期审查数据库访问日志,监控异常行为,及时发现潜在的安全威胁。

FAQs(常见问题解答)

问题1:如何防止MSSQL报错注入?

答:为了防止MSSQL报错注入,应采取以下措施:

使用参数化查询或预编译的SQL语句,避免将用户输入直接拼接到SQL语句中。

限制数据库用户的权限,遵循最小权限原则,仅授予执行必要操作所需的权限。

关闭数据库的错误详细信息返回功能,避免将敏感信息泄露给攻击者。

定期进行安全审计和漏洞扫描,及时发现并修复潜在的安全漏洞。

问题2:如何检测网站是否存在MSSQL报错注入漏洞?

答:检测网站是否存在MSSQL报错注入漏洞的方法包括:

手动测试:尝试在输入框中输入特殊字符或SQL片段,观察网站响应是否正常,尝试提交' OR '1'='1等简单的SQL注入语句。

自动化扫描工具:使用专业的Web应用安全扫描工具(如Acunetix、Burp Suite等)对网站进行自动扫描,这些工具能够检测出常见的SQL注入漏洞和其他安全问题。

代码审查:对网站的源代码进行审查,查找是否存在潜在的SQL注入风险点,特别是检查那些直接将用户输入嵌入到SQL语句中的代码片段。