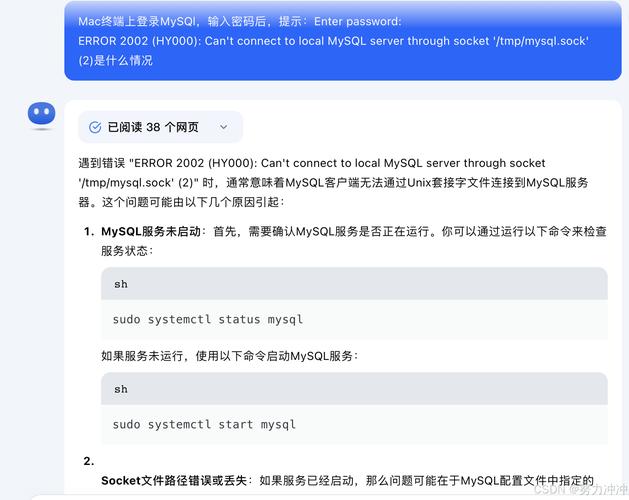

深入剖析MySQL登录报错1145:根源与精准修复方案

当您尝试登录MySQL数据库或在执行操作时遭遇类似以下的错误提示:

ERROR 1145 (42000): SELECT command denied to user 'your_user'@'your_host' for table 'some_table'

这明确表示您当前使用的数据库账户缺乏执行特定操作的必要权限,1145错误的核心在于MySQL严格的权限控制系统阻止了未被明确授权的行为。

错误本质:权限的缺失与验证

MySQL拥有一个精细的权限管理体系,每个用户账户都关联着特定的主机来源(如'user'@'localhost'或'user'@'%'),并被授予一组针对特定数据库、表甚至列的权限,当您尝试执行一个操作(如SELECT, INSERT, UPDATE, DELETE, CREATE等)时,MySQL服务器会严格检查:

- 发起连接的用户账户是否有效且存在

- 该用户是否从允许的主机进行连接

- 最关键点: 该用户是否被授予了执行该操作所需的具体权限(作用在目标数据库、表或列上)

错误1145的发生,正是上述第三步验证失败的结果:用户存在且连接成功,但未被授予执行当前请求操作所需的权限。

常见触发场景实例分析

新用户权限不足: 新建用户账户后,如果仅使用

CREATE USER语句而未使用GRANT赋予具体权限,该用户几乎无法进行任何实质性操作(如查询表数据),登录后执行SELECT极可能立即触发1145错误。

权限范围限制: 用户

'app_user'@'%'被授予了SELECT, INSERT, UPDATE, DELETE权限,但仅限app_db.customers表,当该用户尝试:SELECT * FROM app_db.orders;(访问orders表) -> 1145错误CREATE TABLE app_db.new_table;(创建操作) -> 1145错误SELECT * FROM other_db.any_table;(访问其他库) -> 1145错误

主机来源不匹配: 用户

'admin'@'192.168.1.100'拥有管理员权限,若该用户尝试从168.1.101或localhost连接,即使密码正确,MySQL也会将其视为不同的用户('admin'@'192.168.1.101'或'admin'@'localhost'),而这两个账户很可能未被创建或未被授权,导致权限检查失败。权限被回收未刷新: 管理员使用

REVOKE命令收回了用户'report_user'@'%'对sales_data表的SELECT权限,如果该用户的连接会话在权限回收前已经建立且未断开,继续执行SELECT可能不会立即报错(因权限缓存),但新建立的连接或执行FLUSH PRIVILEGES后,该用户再尝试SELECT就会触发1145错误。误操作或配置变更: 意外删除了用户、错误地收回了关键权限、修改了

mysql.user系统表数据导致不一致等情况,都会破坏原有的权限配置。

专业解决方案:授权与验证

解决1145错误的根本途径是授予缺失的权限。GRANT命令是管理MySQL权限的核心工具,使用它需要管理员(如root用户)权限:

精准授权: 授予用户执行所需操作的最小权限集。

-- 授予用户 'your_user'@'your_host' 对数据库 your_db 下所有表 (your_db.*) 的 SELECT 权限 GRANT SELECT ON your_db.* TO 'your_user'@'your_host'; -- 授予用户 'app_user'@'%' 对特定表 app_db.products 的 SELECT 和 UPDATE 权限 GRANT SELECT, UPDATE ON app_db.products TO 'app_user'@'%'; -- 授予用户 'dev_user'@'localhost' 对 dev_db 库下所有表的所有权限 (类似管理员,生产环境慎用) GRANT ALL PRIVILEGES ON dev_db.* TO 'dev_user'@'localhost';

立即生效: 执行

GRANT后,必须运行以下命令使新权限生效:FLUSH PRIVILEGES;

关键验证: 使用

SHOW GRANTS命令仔细检查权限是否按预期授予:-- 查看当前连接用户的权限 SHOW GRANTS; -- 查看指定用户 (如 'your_user'@'your_host') 的权限 SHOW GRANTS FOR 'your_user'@'your_host';

仔细核对输出,确认权限作用于正确的数据库/表,并且包含所需操作(如

SELECT)。

高级排查与最佳实践

- 检查用户与主机: 确认用户账户确实存在且主机部分匹配:

SELECT user, host FROM mysql.user WHERE user = 'your_user';

- 检查全局权限: 查看用户是否拥有任何全局权限 (

GRANT OPTION,PROCESS等可能影响连接):SHOW GRANTS FOR 'your_user'@'your_host';

- 检查数据库/表级权限: 主要查看

mysql.db和mysql.tables_priv表 (需谨慎查询)。 - 连接问题区分: 明确区分连接错误 (

ERROR 1045 Access denied) 和连接成功后的操作权限错误 (ERROR 1145),两者根源不同。 - 最小权限原则: 务必遵循此安全准则,应用程序用户通常只需要

SELECT, INSERT, UPDATE, DELETE等基础DML权限,绝对避免在生产环境随意授予ALL PRIVILEGES或DROP等高危权限。 - 角色管理 (MySQL 8.0+): 利用角色功能简化权限分配,将一组权限赋予角色,再将角色赋予用户,提升管理效率和一致性。

- 生产环境变更流程: 权限修改应在测试环境验证后,通过标准变更流程在生产环境执行,并记录审计。

权限管理是数据库安全的基石,每一次权限的授予都应是深思熟虑的结果,而非临时解决问题的权宜之计,严谨的权限控制能有效隔离风险,1145错误正是MySQL在尽职尽责地守护这道安全防线。