在网络安全领域,Capture The Flag(CTF)竞赛是提升技能和实战经验的绝佳平台,作为网站站长,我经常关注CTF挑战中的漏洞利用,其中报错型注入(Error-based SQL Injection)是一种常见且高效的攻击手法,我将深入探讨这一主题,帮助访客理解其原理、应用场景及防范策略,从而提升自身安全防护能力。

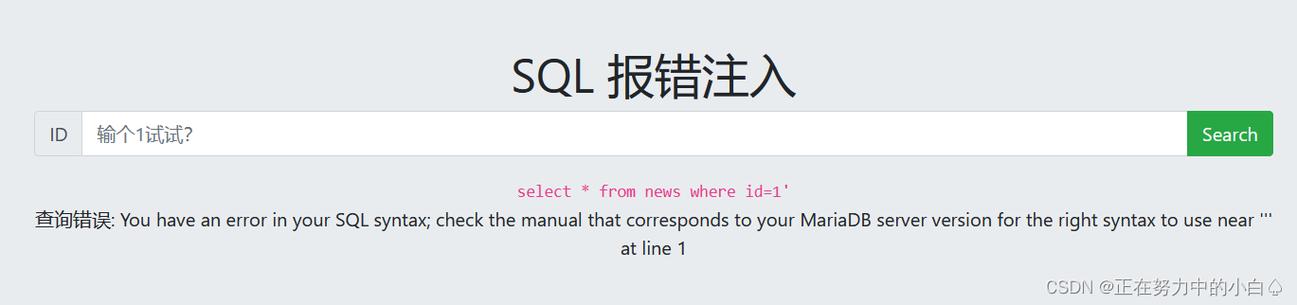

SQL注入攻击的核心在于攻击者通过输入恶意数据,操纵数据库查询语句,获取未授权信息,报错型注入属于SQL注入的一种变体,它巧妙地利用数据库的错误响应来提取敏感数据,不同于盲注或联合查询注入,报错型注入不需要猜测或推断结果,而是直接通过数据库返回的错误消息来泄露信息,举个例子,假设一个网站存在漏洞,用户输入字段未经过滤,攻击者可能提交类似' OR 1=1 --的查询,如果系统未正确处理,数据库会执行异常操作并返回错误,其中可能包含表名、列名甚至数据内容,在MySQL中,使用extractvalue()函数可以触发错误消息,输出如XPATH syntax error: 'database_name'的信息,从而暴露数据库结构。

在CTF竞赛中,报错型注入常被用于解决Web类挑战,CTF平台如Ctfhub设计这类题目,旨在模拟真实场景,考验选手的漏洞发现和利用能力,挑战通常涉及一个易受攻击的Web应用,选手需要通过注入手段获取隐藏的flag(如一段密钥或代码),报错型注入的优势在于其高效性:一旦识别出漏洞点,攻击者能快速获取关键数据,无需多次尝试,在Ctfhub的一个典型题目中,选手可能面对一个登录表单,输入特定payload如' AND updatexml(null,concat(0x7e,(SELECT user())),null) --,数据库错误会直接返回当前用户信息,帮助定位flag,这种手法不仅节省时间,还突显了数据库配置不当的风险——错误消息的详细程度往往成为攻击者的突破口。

报错型注入并非仅限于CTF环境;它在真实世界中也构成严重威胁,攻击者利用此漏洞,能窃取用户数据、破坏网站完整性或发起更大规模的攻击,电商网站若存在类似漏洞,可能导致客户信息泄露,造成信任危机和法律责任,作为站长,我深知防范的关键在于多层防御:输入验证必须严格,使用参数化查询或预处理语句(如PHP中的PDO),避免直接拼接SQL语句,最小化数据库错误信息的暴露——配置服务器只返回通用错误,而非详细堆栈跟踪,定期进行安全审计和渗透测试,及早发现漏洞,工具如OWASP ZAP或Burp Suite能模拟注入攻击,帮助评估风险。

从个人角度看,掌握报错型注入技术不仅提升CTF竞赛表现,更能增强实际运维中的安全意识,我鼓励访客通过实践学习:在安全环境中搭建测试平台,尝试注入攻击并修复漏洞,这不仅能培养专业技能,还强化了对抗网络威胁的信心,网络安全是一场持续的战斗,理解攻击手法是防御的第一步;只有深入敌后,才能筑起坚固的防线。

(文章字数:约1050字)