AD活动目录报错排查指南:从紧急处理到根源解决

凌晨三点,刺耳的电话铃声划破寂静——核心业务系统突然瘫痪,登录服务器,一行醒目的AD报错信息赫然在目:“无法联系域控制器”,对于负责企业IT基础设施的运维工程师或管理员而言,这类Active Directory(活动目录)报错如同深夜惊雷,不仅意味着即时业务中断,更可能预示着更深层次的系统隐患,活动目录作为企业身份验证与资源管理的基石,其稳定性直接关系到企业运营命脉。

高频AD报错:快速识别与初步响应

面对AD报错,迅速判断其性质至关重要,以下是几类常见且影响严重的报错类型及其紧急应对措施:

登录失败类报错 (如 0x52e, 0x525):

- 典型表现: 用户无法登录计算机或访问网络资源,提示“用户名或密码不正确”(即使确认无误),或更具体的错误代码。

- 紧急处理:

- 验证基础信息: 确认用户名拼写、域名正确,检查Caps Lock键状态。

- 网络连通性: 使用

ping命令测试客户端与域控制器(DC)的网络连接,确保DNS设置正确指向内部DNS服务器。 - 目标服务状态: 在DC上检查

Netlogon服务是否运行正常 (services.msc),初步重启此服务有时可解决临时性故障。 - 时间同步: 使用

w32tm /query /status检查客户端与DC的时间差,确保偏差在5分钟以内(Kerberos协议严格要求)。

复制失败类报错 (如 8514, 1722, 1925):

- 典型表现: 在事件查看器(

eventvwr.msc)中,Directory Service日志频繁出现复制错误事件,不同DC间的用户或计算机账户信息不一致。 - 紧急处理:

- 网络诊断: 使用

ping和telnet [DC_IP] 389(LDAP端口) 检查DC间的网络连通性与端口可达性。 - DNS解析验证: 在出错的DC上,使用

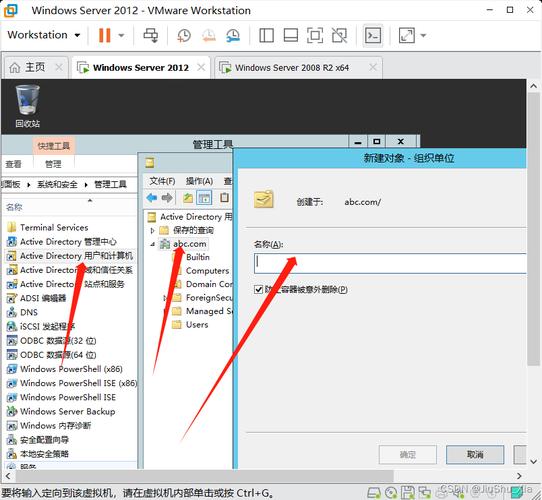

nslookup确保能正确解析所有复制伙伴的FQDN和IP地址。 - 强制复制尝试: 在“Active Directory 站点和服务”管理工具(

dssite.msc)中,尝试右键点击有问题的连接对象,选择“立即复制”。

- 网络诊断: 使用

- 典型表现: 在事件查看器(

组策略应用失败类报错 (如 0x80070035):

- 典型表现: 客户端开机或用户登录时长时间停留在“应用组策略”界面,最终失败或超时,策略设置未生效。

- 紧急处理:

- 网络路径访问: 在客户端使用

net view \\<domain_controller>命令,检查是否能访问域控制器的共享资源(如SYSVOL)。 - DNS验证: 确认客户端DNS指向正确,并能解析

_ldap._tcp.dc._msdcs.<domain>以定位DC。 - 策略结果检查: 在客户端以管理员身份运行

gpresult /h report.html生成详细报告,查看应用失败的策略及可能原因。

- 网络路径访问: 在客户端使用

域控制器服务启动失败或异常 (如 1053, 1355):

- 典型表现: DC服务器重启后,关键服务(如

Netlogon,Kerberos Key Distribution Center,Active Directory Domain Services)无法启动,或在事件日志中报告严重错误。 - 紧急处理:

- 磁盘空间检查: 确保系统盘、AD数据库(

ntds.dit)所在盘符、日志文件盘符有充足空间。 - 关键服务依赖: 使用

sc qc NTDS命令检查Active Directory Domain Services服务的依赖服务是否均正常运行。 - 目录服务还原模式: 如常规启动失败,考虑重启进入“目录服务还原模式(DSRM)”,检查系统日志获取更详细错误信息(谨慎操作)。

- 磁盘空间检查: 确保系统盘、AD数据库(

- 典型表现: DC服务器重启后,关键服务(如

深入排查:定位报错根源的关键步骤

初步应急后,必须进行系统化排查以根除问题,防止复发:

事件查看器:你的第一线情报中心

- 深入分析

Windows Logs -> Application,Security,System以及Applications and Services Logs -> Directory Service,DFS Replication,DNS Server等日志。 - 重点关注: 事件ID、错误描述、来源、发生时间,微软官方文档是解读特定事件ID含义的最佳资源,按时间线关联不同日志中的事件,往往能勾勒出故障全貌。

- 深入分析

DNS健康:AD的生命线

- 正向/反向解析: 使用

nslookup验证所有DC、重要成员服务器、客户端的主机名(A记录)能否正确解析到IP,以及IP(PTR记录)能否正确解析回主机名。 - SRV记录核查: 关键!使用

nslookup -type=SRV _ldap._tcp.dc._msdcs.<domain>等命令,确保_ldap,_kerberos,_gc等关键SRV记录存在且指向正确的DC,缺失或错误的SRV记录是众多AD问题的元凶。 - 动态更新: 检查AD集成DNS区域的动态更新设置是否正常,观察DHCP服务器是否配置为动态更新DNS(适用于非静态IP客户端)。

- 正向/反向解析: 使用

复制状态深度检查

repadmin工具: 这是AD复制诊断的瑞士军刀,常用命令:repadmin /showrepl: 查看DC的复制伙伴、最近尝试/成功时间、状态摘要。repadmin /replsummary: 快速查看复制健康摘要,识别滞后或失败的伙伴。repadmin /syncall /AdeP: 尝试与所有伙伴强制同步(需谨慎评估影响)。

dcdiag工具: 运行全面的域控制器诊断。dcdiag /v /c /e > dcdiag.log输出详细报告,重点关注失败的测试项(如Advertising,FSMOCheck,Replications,DNS)。

FSMO角色健康与位置

- 查询角色位置: 使用

netdom query fsmo快速确认五个FSMO(操作主机)角色当前所在的DC。 - 角色状态检查: 在

dcdiag测试中包含FSMOCheck,确认持有角色的DC在线且运行正常,角色丢失或所在DC故障会导致特定管理功能失效。

- 查询角色位置: 使用

AD数据库与SYSVOL健康

- 数据库完整性: 在DSRM下运行

ntdsutil,使用files命令检查ntds.dit的完整性(integrity)和语义数据库分析(semantic database analysis)。操作前务必进行系统状态备份! - SYSVOL 状态: 确保所有DC上的

%systemroot%\SYSVOL\sysvol共享存在且内容一致,检查DFSR或FRS(较旧环境) 服务日志,确保SYSVOL复制正常,使用dfsrmig /getglobalstate查看迁移状态(如果适用)。

- 数据库完整性: 在DSRM下运行

专家级建议:构建AD环境韧性

- 监控与告警: 部署专业监控工具(如SCOM、Zabbix、PRTG),持续跟踪DC可用性、关键服务状态、CPU/内存/磁盘性能、复制延迟、DNS记录健康度、关键事件日志ID,设置智能告警阈值。

- 标准化与文档: 建立严格的DC部署、配置变更、补丁更新流程,详尽记录网络拓扑、IP规划、DNS配置、FSMO角色位置、站点与子网定义、备份恢复方案。

- 备份至上: 定期执行可靠的系统状态备份(包含AD),并定期验证备份的可用性与恢复流程,考虑部署额外备用DC提升冗余。

- 生命周期管理: 保持DC操作系统和应用在受支持状态,及时应用安全更新,定期清理废弃的计算机账户、用户账户、组策略对象(GPO)。

- 最小权限原则: 严格控制对AD管理工具的访问权限,避免在普通用户账户上进行域管理操作。

AD活动目录报错是系统发出的重要信号,绝不能仅停留在表面解决,每一次报错处理都应视为优化AD环境健康度的契机,从精准识别高频错误、熟练运用内置工具深入排查,到建立主动监控体系和规范管理流程,这些实践构成了维护AD高可用的坚实防线,一个稳定、高效的AD环境,是企业IT运维能力的无声证明,保持敬畏之心,持续精进排查技能,方能在下一次“深夜警报”响起时从容应对,确保企业核心业务永续运行。

注: 文中提及的命令与工具操作涉及AD核心功能,请在充分理解其含义及潜在影响后,于变更窗口或测试环境谨慎执行,对于复杂或高风险操作,寻求微软官方支持或资深AD顾问的帮助是明智选择。