在Linux系统下开发或运行程序时,经常会遇到一类令人困扰的错误:程序越界报错,这类错误通常与内存访问有关,表现形式多样,轻则导致程序异常退出,重则引发系统安全风险,理解其成因、掌握排查方法,对开发者而言至关重要。

程序越界,通常指程序试图访问不属于自己的内存区域,常见情形包括数组越界、缓冲区溢出、非法指针解引用等,Linux系统通过内存管理单元(MMU)和内核态保护机制,对用户程序的内存操作进行严格约束,一旦越界行为发生,系统会发出相应信号,如SIGSEGV(段错误),终止程序运行并生成错误信息。

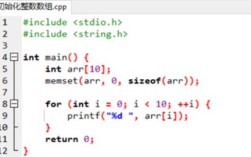

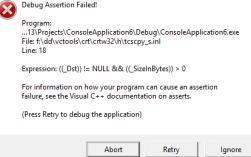

导致越界报错的原因较为复杂,一种常见情况是编程阶段未对数组或缓冲区的边界进行有效检查,在C语言中直接使用未经验证的索引访问数组,或使用不安全的字符串操作函数(如strcpy、sprintf),均可能写入超出预定范围的内存区域,另一种情况与动态内存分配相关,使用malloc、calloc等函数分配内存后,若未正确释放或重复释放,也可能引发越界访问。

除代码逻辑问题外,编译器优化、多线程并发等也可能间接导致越界行为,某些情况下,越界错误可能被系统暂时容忍,但随着时间的推移,逐渐累积为更严重的稳定性问题。

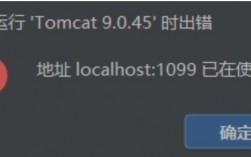

越界错误的影响不容忽视,短期看,程序可能突然崩溃,输出“Segmentation fault”或“Core dumped”等提示信息,影响用户体验,长期看,这类错误可能被恶意利用,成为安全漏洞的来源,攻击者通过精心构造的输入数据触发越界写入,可能执行任意代码,获取系统权限。

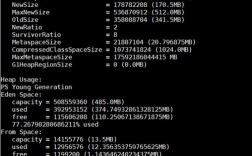

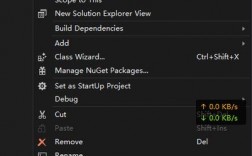

排查越界错误需要系统的方法和工具辅助,可借助调试器(如GDB)分析程序崩溃时生成的core文件,定位错误发生的具体位置,使用内存调试工具(如Valgrind、AddressSanitizer)进行动态检测,能够有效识别未初始化的内存访问、泄漏及越界操作,静态代码分析工具(如Clang Static Analyzer)可在编译阶段发现部分潜在问题。

在编程实践中,遵循安全编码规范是预防越界错误的关键,优先使用边界安全的函数(如snprintf替代sprintf),对用户输入进行严格校验,避免直接使用指针算术而不做范围检查,对于C++程序,采用标准模板库(STL)中的容器(如vector、string)可大幅降低手动管理内存的风险。

Linux环境提供了丰富的工具链和机制帮助开发者应对越界问题,从编译器警告选项(-Wall -Wextra)到内核提供的ASLR(地址空间布局随机化)等安全特性,均可用于增强程序的健壮性,工具仅是辅助,最终仍需开发者具备严谨的设计思维和细致的调试能力。

越界错误反映的是底层内存管理的复杂性,尽管现代编程语言不断引入更安全的内存访问机制,但在系统编程、嵌入式开发等场景中,C/C++等语言仍占据重要地位,深入理解内存模型、掌握问题诊断方法,依然是Linux开发者不可或缺的能力。

作为开发者,我认为越界问题虽常见,却绝非无解,通过加强代码审查、采用自动化工具、持续学习系统知识,完全能够将这类错误控制在最低限度,每一次调试越界问题的过程,都是对程序行为更深层次理解的契机。