CentOS 中 SSH 服务详解

背景介绍

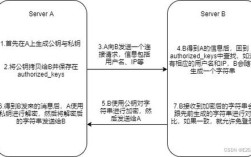

SSH(Secure Shell)是一种加密的网络协议,用于在不安全的网络中安全地远程登录和其他网络服务,SSH采用对称加密和非对称加密结合的方式,实现会话的加密传输,有效防止数据泄露和中间人攻击。

安装与配置

安装 OpenSSH 服务

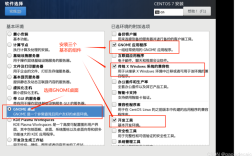

CentOS 7 默认安装了 OpenSSH,但如果没有安装,可以使用以下命令进行安装:

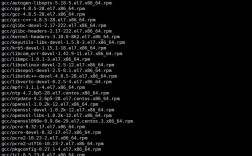

- yum install opensshserver

启动与自启动设置

安装完成后,需要启动 SSH 服务并设置为开机自启动:

- systemctl start sshd.service

- systemctl enable sshd.service

配置文件说明

SSH 的主要配置文件是/etc/ssh/sshd_config,以下是一些关键配置项:

Port: 指定 SSH 监听的端口号,默认为 22,为了提高安全性,可以更改为非标准端口。

ListenAddress: 指定 SSH 服务的监听地址,默认为所有地址(0.0.0.0)。

PermitRootLogin: 是否允许 root 用户登录,建议设置为no 以提高安全性。

PasswordAuthentication: 是否允许密码认证,建议设置为yes 或no 根据实际需求选择。

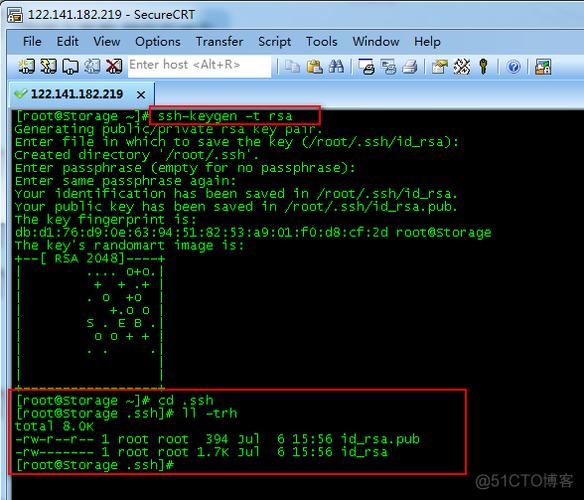

PubkeyAuthentication: 是否允许公钥认证,建议设置为yes。

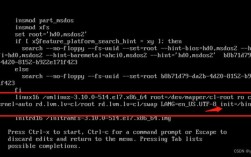

修改配置文件示例

编辑/etc/ssh/sshd_config 文件:

- vi /etc/ssh/sshd_config

修改如下内容:

- Port 2222

- ListenAddress 0.0.0.0

- PermitRootLogin no

- PasswordAuthentication yes

- PubkeyAuthentication yes

保存并退出后,重新加载 SSH 服务使配置生效:

- systemctl reload sshd.service

使用与管理

连接方式

使用 SSH 客户端工具(如 Xshell、Putty 等)连接到 CentOS 服务器:

- ssh username@remote_ip_address p 2222

- ssh client@192.168.30.1 p 2222

用户管理

为了增强 SSH 的安全性,可以限制特定用户登录:

编辑/etc/ssh/sshd_config 文件,添加如下内容:

- AllowUsers user1 user2

只允许user1 和user2 用户登录。

常见问题与解决方案

Q1: 如何更改 SSH 默认端口?

A1: 编辑/etc/ssh/sshd_config 文件,将Port 参数的值改为所需的端口号,然后重新加载 SSH 服务即可。

Q2: 如何防止 SSH 暴力破解?

A2: 可以使用 fail2ban 工具来限制失败的登录尝试,fail2ban 会监视系统日志并禁止来自恶意 IP 地址的连接尝试,安装和配置 fail2ban 的详细信息可以参考相关文档。

SSH 是保障远程登录和管理的重要工具,通过合理的配置和使用,可以大大提高系统的安全性,本文详细介绍了如何在 Centos 系统中安装、配置和管理 SSH 服务,希望能帮助读者更好地理解和应用 SSH。