在CentOS系统中,远程端口的设置与管理是系统管理员和网络工程师必须掌握的重要技能之一,特别是在配置SSH服务时,更改默认的远程端口(通常是22)可以增加系统的安全性,避免恶意攻击者轻易尝试连接默认端口,以下是关于如何在CentOS系统中修改SSH远程端口的详细步骤:

一、前期准备

1、备份配置文件:在进行任何修改之前,建议先备份原始的SSH配置文件,以防万一出现错误可以快速恢复,可以使用以下命令进行备份:

cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bak

2、检查SELinux状态:SELinux可能会对端口修改产生影响,因此需要暂时禁用它,可以通过以下命令检查SELinux的状态:

getenforce

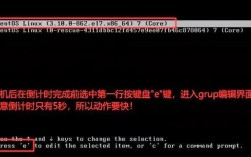

如果显示为“Enforcing”,则需要禁用SELinux,编辑/etc/selinux/config文件,将SELINUX=enforcing改为SELINUX=disabled,然后重启系统以使更改生效:

reboot

二、修改SSH配置文件

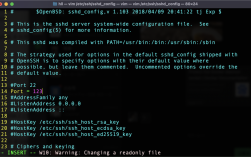

1、打开配置文件:使用文本编辑器(如vi或nano)打开/etc/ssh/sshd_config文件:

vi /etc/ssh/sshd_config

2、查找并修改Port行:找到包含“#Port 22”的行,去掉注释符号“#”,并将端口号修改为你想要的端口号(例如22000):

Port 22000

注意,不要直接删除“#Port 22”这一行,而是将其修改为新的端口号,以确保在需要时可以快速恢复默认设置。

3、保存并关闭文件:完成修改后,保存文件并退出编辑器。

三、配置防火墙

1、查看防火墙状态:确保系统的防火墙是开启状态,并且允许新配置的端口通过:

systemctl status firewalld

如果防火墙未运行,可以使用以下命令启动它:

systemctl start firewalld

2、添加新端口规则:使用firewallcmd命令添加新端口的防火墙规则,使其永久有效:

firewallcmd zone=public addport=22000/tcp permanent

3、重新加载防火墙配置:应用新的防火墙规则:

firewallcmd reload

四、重启SSH服务

1、重启SSH服务:使配置更改生效,需要重启SSH服务:

systemctl restart sshd

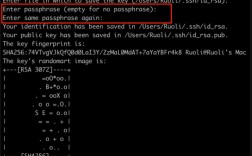

2、验证端口更改:可以使用以下命令验证SSH服务是否正在监听新端口:

netstat tulnp | grep sshd

或者使用nmap等工具从远程机器上扫描新端口是否开放。

五、注意事项

1、安全性考虑:修改SSH远程端口后,请确保及时更新所有相关的安全策略和访问控制列表,以防止未经授权的访问。

2、客户端配置:连接到服务器时,需要在客户端指定新的端口号,在使用ssh命令时,可以这样指定端口:

ssh user@server_ip p 22000

3、兼容性问题:某些旧版本的客户端或第三方软件可能不支持非标准端口,因此在升级或更换软件时需要注意这一点。

4、日志监控:定期检查系统日志和安全日志,确保没有异常活动发生,特别是关注与SSH登录相关的条目。

5、回滚计划:如果遇到问题,知道如何快速恢复到之前的稳定状态非常重要,保留好配置文件的备份,并熟悉如何撤销更改。

六、常见问题及解决方案

1、无法连接到新端口:首先检查防火墙规则是否正确配置,然后确认SSH服务已经重启并且正在监听正确的端口,如果仍然有问题,可以尝试临时关闭防火墙进行测试。

2、SELinux阻止连接:如果SELinux处于启用状态且配置不正确,可能会导致连接被拒绝,确保按照上述步骤正确禁用SELinux或根据需要调整其策略。

3、端口冲突:选择一个新的端口时,请确保该端口没有被其他服务占用,可以通过查看当前运行的服务及其使用的端口来避免冲突。

4、客户端配置错误:确保用户在尝试连接时使用了正确的用户名、主机名以及新端口号,错误的配置会导致认证失败或其他连接问题。

七、最佳实践建议

1、定期更新:保持操作系统和所有相关软件的最新状态,包括安全补丁和更新,这有助于减少已知漏洞的风险。

2、强密码策略:实施强有力的密码政策,要求用户设置复杂且独特的密码,考虑使用多因素认证(MFA)进一步提高安全性。

3、限制登录尝试:通过调整SSHD配置文件中的参数(如MaxAuthTries和LoginGraceTime),可以限制密码猜测攻击的机会。

4、监控与告警:部署入侵检测系统(IDS)和异常行为监测工具,当检测到可疑活动时能够立即发出警报。

通过遵循以上指南和最佳实践,您可以有效地管理和保护您的CentOS服务器免受潜在的网络威胁。