CentOS环境下LDAP与Kerberos集成实战指南

在企业级IT架构中,统一身份认证与权限管理是提升安全性和运维效率的核心需求,CentOS作为广泛使用的服务器操作系统,结合LDAP(轻量级目录访问协议)和Kerberos(网络认证协议),能够构建一套高可靠、强安全的身份管理体系,本文将从实际应用场景出发,详细解析如何在CentOS系统中集成LDAP与Kerberos,并规避常见问题。

为什么需要LDAP与Kerberos?

LDAP 是一种用于访问和维护分布式目录服务的协议,常用于集中存储用户、组、权限等信息,其优势在于快速查询和高效管理,适合作为企业的“身份数据库”。

Kerberos 则是一种基于票据的认证协议,通过非对称加密技术实现用户与服务之间的双向身份验证,防止密码明文传输带来的安全隐患。

两者的结合能够实现:

统一身份源:所有系统和服务通过LDAP获取用户信息;

单点登录(SSO):用户登录一次即可访问多个服务;

增强安全性:Kerberos加密机制减少密码泄露风险。

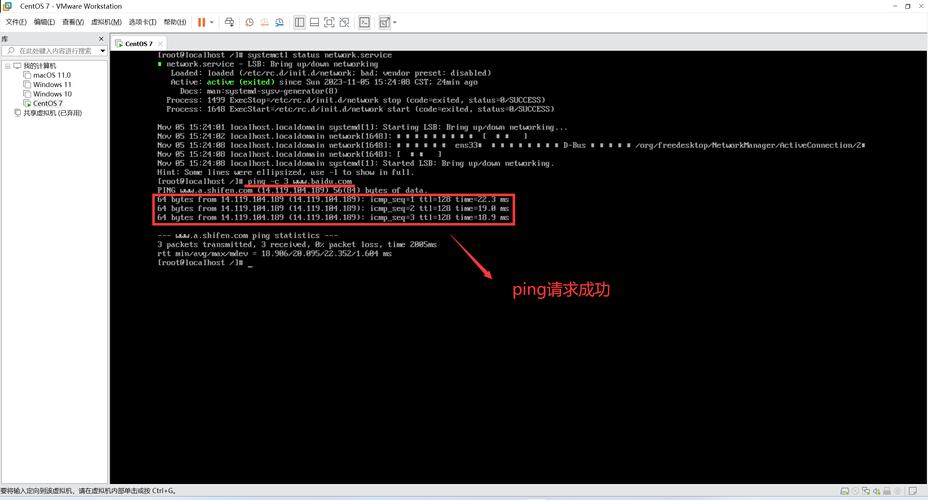

**环境准备与基础配置

在开始集成前,需确保满足以下条件:

1、CentOS 7/8系统:建议使用最小化安装并更新至最新版本;

2、网络时间同步:Kerberos对时间敏感,需配置NTP服务;

3、域名解析:确保所有节点能正确解析主机名(如配置/etc/hosts或DNS)。

步骤一:安装与配置Kerberos

1、安装Kerberos服务端

yum install krb5-server krb5-libs krb5-workstation

2、配置KDC(密钥分发中心)

编辑/var/kerberos/krb5kdc/kdc.conf,指定域名与加密类型:

[realms]

EXAMPLE.COM = {

master_key_type = aes256-cts

acl_file = /var/kerberos/krb5kdc/kadm5.acl

admin_keytab = /var/kerberos/krb5kdc/kadm5.keytab

supported_enctypes = aes256-cts:normal

}3、创建Kerberos数据库

kdb5_util create -s

4、启动服务并设置开机自启

systemctl start krb5kdc kadmin systemctl enable krb5kdc kadmin

步骤二:部署OpenLDAP服务

1、安装OpenLDAP服务端与客户端

yum install openldap-servers openldap-clients

2、配置LDAP基础信息

生成管理员密码(示例密码为ldappass):

slappasswd -s ldappass -n > /etc/openldap/passwd

编辑/etc/openldap/slapd.d/cn=config/olcDatabase={2}hdb.ldif,指定根域名与密码:

olcSuffix: dc=example,dc=com

olcRootDN: cn=admin,dc=example,dc=com

olcRootPW: {SSHA}xxxxxxxxxxxx3、导入基础Schema

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

步骤三:集成LDAP与Kerberos

1、配置Kerberos客户端

编辑/etc/krb5.conf,确保LDAP服务器指向KDC:

[libdefaults]

default_realm = EXAMPLE.COM

dns_lookup_realm = false

dns_lookup_kdc = false

[realms]

EXAMPLE.COM = {

kdc = ldap.example.com

admin_server = ldap.example.com

}2、启用LDAP的Kerberos认证

修改/etc/sysconfig/authconfig,启用以下参数:

USELDAPAUTH=yes USELDAPKRB=yes

3、配置SSSD(系统安全服务守护进程)

安装SSSD并编辑/etc/sssd/sssd.conf:

[domain/example.com] id_provider = ldap auth_provider = krb5 ldap_uri = ldap://ldap.example.com ldap_search_base = dc=example,dc=com krb5_server = ldap.example.com

**常见问题与解决方案

时间同步失败导致认证错误

检查NTP服务状态,确保所有节点时间偏差小于5分钟。

LDAP用户无法获取Kerberos票据

确认kinit命令使用的Principal与LDAP用户匹配,并检查密钥表(Keytab)权限。

SSSD服务未正常启动

通过sssd -d 3 -i启用调试模式,查看日志定位具体错误。

个人观点

在数字化转型的浪潮下,企业IT架构的复杂性与安全性需求呈指数级增长,CentOS作为稳定可靠的开源操作系统,结合LDAP与Kerberos的黄金组合,不仅能够满足身份管理的核心需求,还能为未来扩展(如集成OAuth 2.0或SAML)奠定基础,对于中小型企业,建议从测试环境逐步迁移,确保每一步配置均经过验证;对于大型组织,可引入自动化工具(如Ansible)实现批量部署,降低运维成本,技术的价值在于解决实际问题,而不仅仅是堆砌功能模块。