CentOS系统黑名单机制:原理与应用指南

在服务器管理中,黑名单机制是保障系统安全的重要工具,CentOS作为企业级Linux发行版,提供了多种方式实现IP、用户或服务的访问控制,合理配置黑名单不仅能有效拦截恶意流量,还能优化资源分配,本文将详细介绍CentOS黑名单的核心功能、配置方法及最佳实践。

**一、黑名单的核心作用

黑名单的本质是通过规则限制特定对象对系统的访问权限,其典型应用场景包括:

1、防御恶意攻击:例如拦截暴力破解SSH的IP地址;

2、流量控制:限制异常请求频率过高的客户端;

3、资源保护:禁止非授权用户访问敏感服务端口。

通过黑名单机制,管理员可快速隔离风险源,降低系统被入侵的概率。

二、CentOS黑名单的常见实现方式

根据需求不同,CentOS支持多种黑名单配置方案:

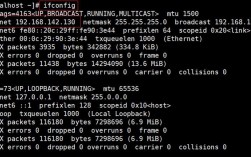

1. 使用iptables防火墙

iptables是Linux系统的传统防火墙工具,通过添加DROP规则可直接屏蔽IP:

屏蔽单个IP iptables -A INPUT -s 192.168.1.100 -j DROP 屏蔽IP段 iptables -A INPUT -s 192.168.1.0/24 -j DROP 永久保存规则 service iptables save

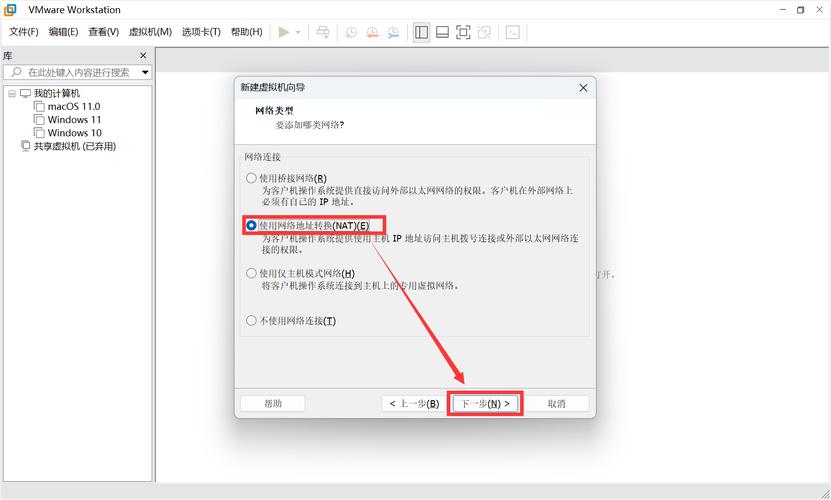

2. 通过firewalld动态管理

firewalld是CentOS 7及以上版本的默认防火墙,支持更灵活的富规则(Rich Rules):

添加黑名单IP firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="203.0.113.5" reject' 重载配置 firewall-cmd --reload

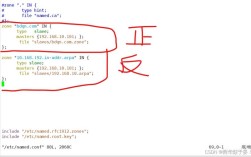

3. 利用hosts.deny文件

TCP Wrappers提供基于服务的访问控制,修改/etc/hosts.deny可限制SSH等服务的访问:

sshd: 192.168.1.100

**三、自动化黑名单管理工具

手动维护黑名单效率较低,推荐使用自动化工具提升运维效率:

**1. Fail2ban

Fail2ban通过监控日志自动封禁异常IP,支持自定义检测规则:

- 安装与基础配置:

yum install fail2ban systemctl enable fail2ban

- 编辑配置文件/etc/fail2ban/jail.local,设置SSH防护:

[sshd] enabled = true maxretry = 3 bantime = 3600

**2. DenyHosts

专注于SSH防护的工具,可同步社区共享的恶意IP库:

yum install denyhosts systemctl start denyhosts

**四、黑名单配置的注意事项

避免误封合法IP:建议先通过--dry-run测试规则,或设置临时封禁时间(如1小时);

定期审计名单:使用iptables -L -n或firewall-cmd --list-rich-rules查看当前规则;

结合白名单使用:在/etc/hosts.allow中添加可信IP,防止管理员自身被拦截;

日志监控:通过journalctl -u fail2ban或/var/log/secure分析封禁记录。

五、高阶应用:基于行为的动态拦截

对于复杂攻击场景,可结合脚本实现动态策略,使用Shell脚本分析Nginx日志,自动封禁请求频率超过100次/分钟的IP:

#!/bin/bash

LOG_PATH="/var/log/nginx/access.log"

THRESHOLD=100

awk '{print $1}' $LOG_PATH | sort | uniq -c | sort -nr | while read COUNT IP; do

if [ $COUNT -gt $THRESHOLD ]; then

iptables -A INPUT -s $IP -j DROP

fi

done**个人观点

黑名单机制是服务器安全的第一道防线,但其本质属于“被动防御”,在实际运维中,建议结合漏洞修补、服务最小化开放、多因素认证等主动防护策略,构建多层安全体系,过度依赖黑名单可能导致规则冗余,影响系统性能,定期清理无效条目、优化检测算法,才能让黑名单真正成为高效的安全工具。