2018年,全球计算机领域经历了一场名为"Meltdown"(熔断)的安全风暴,这场漏洞危机影响了包括CentOS在内的多种操作系统,迫使开发者与运维人员迅速采取行动,作为企业级Linux系统的代表,CentOS用户群体尤其需要理解该漏洞的本质及应对方案。

漏洞本质与潜在威胁

Meltdown属于硬件层面的设计缺陷,攻击者可通过该漏洞突破用户程序与操作系统的隔离机制,直接读取内核内存数据,这意味着敏感信息如密码、加密密钥可能被窃取,且攻击过程难以被传统安全工具检测,CentOS 6/7版本的内核均存在此漏洞风险,尤其在云计算多租户环境中,威胁呈指数级放大。

Red Hat官方在漏洞披露后72小时内发布了首轮补丁,CentOS社区紧随其后提供对应解决方案,补丁的核心机制是通过"Kernel Page Table Isolation"(KPTI)技术隔离用户空间与内核空间的内存页表,虽会导致约5%-30%的性能损耗,但安全收益远超性能代价。

补丁部署实操指南

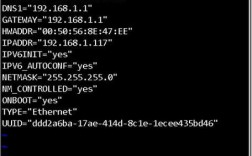

1、环境预检

执行uname -r查看当前内核版本,确认系统是否运行受影响的内核(CentOS 7需低于3.10.0-693.11.6,CentOS 6需低于2.6.32-696.18.7),使用spectre-meltdown-checker工具可检测漏洞状态。

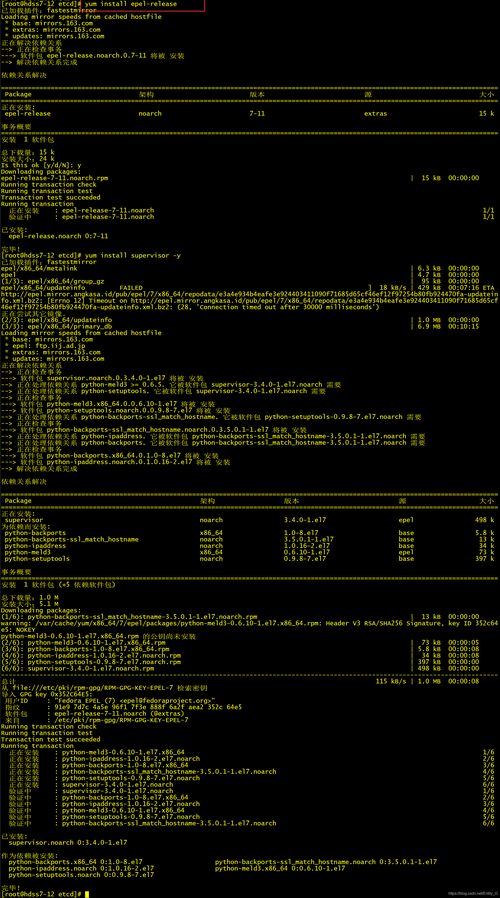

2、更新系统仓库

- yum clean all

- yum makecache

确保软件源指向官方镜像,避免第三方仓库导致补丁缺失。

3、内核升级

- yum update kernel

此命令将安装包含KPTI机制的新内核,CentOS 7用户需特别注意,若使用旧版内核(如3.10.0-514),必须升级至693版本以上。

4、重启生效

- reboot

重启后再次执行uname -r验证内核版本更新情况,建议在业务低峰期操作,并提前做好系统快照。

性能调优策略

部分高负载场景可能受KPTI影响明显,可通过以下方式缓解:

- 数据库服务器:启用nopti内核参数(需权衡安全风险)

- 虚拟化环境:升级至支持PCID特性的CPU(Intel Haswell及以上)

- I/O密集型应用:调整vm.dirty_ratio参数优化内存写入策略

长期防护建议

1、建立漏洞响应机制,订阅CVE安全通告邮件列表

2、生产环境推迟更新时,需在网络层部署入侵检测系统(IDS)

3、定期使用yum updateinfo list cves审查未修复漏洞

4、对于无法重启的关键业务系统,考虑实时内核补丁(kpatch)方案

CentOS作为稳定著称的企业级系统,其安全维护需要技术决策者保持警惕,Meltdown事件揭示了一个残酷现实:没有绝对安全的系统,只有持续进化的防御体系,当我们在性能与安全之间寻找平衡点时,永远应该将用户数据保护置于首位——这不仅是技术选择,更是数字时代的责任担当。(字数:1180字)