CentOS系统补丁管理指南:安全与稳定并行的关键步骤

在开源服务器操作系统中,CentOS凭借其稳定性与安全性,成为企业级应用的首选之一,系统的长期稳定运行离不开规范的补丁管理,本文将深入探讨CentOS补丁的核心作用、操作流程及注意事项,帮助用户构建安全可控的运维环境。

**一、CentOS补丁的核心价值

补丁的本质是对系统漏洞、功能缺陷或兼容性问题的修复方案,对于CentOS这类长期支持(LTS)系统,官方团队会定期发布安全更新(Security Updates)与错误修复(Bug Fixes)。

安全性提升:90%以上的网络攻击利用已知漏洞,及时应用补丁可阻断大部分入侵路径,2021年曝光的Log4j漏洞(CVE-2021-44228)曾影响多个Java应用,CentOS通过快速更新缓解风险。

稳定性保障:补丁修复内核或组件异常,避免内存泄漏、服务崩溃等问题,早期CentOS 7的NFS服务因协议缺陷可能导致数据损坏,后续补丁彻底解决该隐患。

功能优化:部分补丁引入新特性或性能改进,如CentOS 8对cgroups v2的支持,优化了容器资源管理效率。

**二、CentOS补丁的获取与验证

1. 官方源与镜像选择

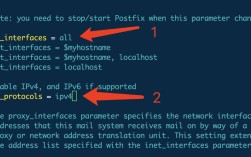

CentOS补丁通过官方YUM/DNF仓库分发,建议优先配置国内镜像(如阿里云、腾讯云)以加速下载,同时需验证镜像的同步频率与签名完整性。

- 查看当前仓库配置

- yum repolist all

2. 补丁分类与优先级

关键补丁(Critical):涉及远程代码执行、权限提升等高危漏洞,需24小时内处理。

推荐补丁(Important):修复可能导致服务中断的中级风险,建议一周内完成部署。

可选更新(Optional):功能增强或硬件驱动适配,可根据业务需求评估。

3. 补丁验证流程

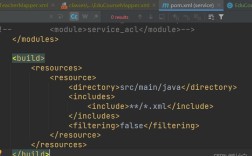

测试环境验证:使用Staging环境模拟生产负载,观察补丁与现有应用的兼容性。

数字签名校验:通过GPG密钥确保补丁未被篡改。

- rpm -K package_name.rpm

**三、补丁部署的标准化操作

1. 自动化工具的应用

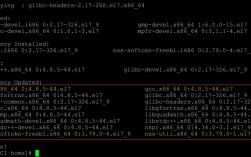

YUM/DNF命令:基础工具支持补丁批量安装与依赖解析。

- 检查可用更新

- sudo yum check-update

- 仅安装安全补丁

- sudo yum update --security

自动化脚本:结合Ansible或Shell脚本实现多节点批量更新。

卫星服务器(Satellite):适用于大型集群,集中管理补丁分发与合规审计。

2. 灰度发布策略

采用分阶段更新机制:

1、先行在10%的非核心节点部署,监控系统日志(/var/log/messages)与服务状态。

2、确认无异常后,逐步扩大至全部服务器,避免“全量更新”导致的业务中断。

3. 回滚方案设计

- 通过yum history查看事务记录,必要时执行回退:

- sudo yum history undo <事务ID>

- 使用快照工具(如LVM Snapshot)预先备份关键数据。

**四、常见问题与解决方案

1. 依赖冲突导致更新失败

场景:安装PHP补丁时提示libxml2版本不兼容。

处理:手动下载指定版本依赖包,或通过yum deplist分析依赖树。

2. 内核更新后驱动异常

场景:升级内核至5.x版本后,硬件RAID卡驱动失效。

处理:临时回退至旧内核启动,联系硬件厂商获取适配驱动。

3. 补丁导致性能下降

场景:安装OpenSSL补丁后,HTTPS吞吐量降低20%。

处理:使用perf或sysstat工具定位瓶颈,调整加密算法参数。

**五、构建持续化的补丁管理机制

1、制定更新周期表:结合业务低峰期设定维护窗口,如每月第二周周四凌晨。

2、漏洞监控与预警:订阅CVE公告(如nvd.nist.gov),或部署Tenable、OpenVAS等扫描工具。

3、合规性审计:定期生成补丁报告,满足等保2.0或ISO 27001要求。

个人观点

作为系统管理员,补丁管理不应被视为“被动任务”,而需纳入主动防御体系,CentOS停更后,部分企业转向AlmaLinux或Rocky Linux,但无论选择何种衍生版本,补丁策略的核心逻辑不变:风险优先级的精准判断、变更流程的严格管控、应急方案的实战演练,才是抵御安全威胁的真正护城河。