在Linux服务器管理中,防火墙配置是保障系统安全的重要环节,针对CentOS系统中通过iptables控制ICMP协议(即ping功能)的需求,本文将以工程化思维解析操作逻辑,并提供可落地的解决方案。

一、ICMP协议与防火墙的交互原理

ICMP(Internet Control Message Protocol)作为网络诊断工具的核心协议,其Type 8(请求)和Type 0(应答)数据包构成ping功能的基础,防火墙对ICMP的拦截并非简单的“允许或禁止”,而是需要精确控制数据包流向:

1、入站请求:外部主机向服务器发送echo-request(类型8)

2、出站响应:服务器返回echo-reply(类型0)

这种双向通信特性要求防火墙规则需同时配置INPUT和OUTPUT链。

二、CentOS 7/8环境下的操作实践

步骤1:检测现有防火墙策略

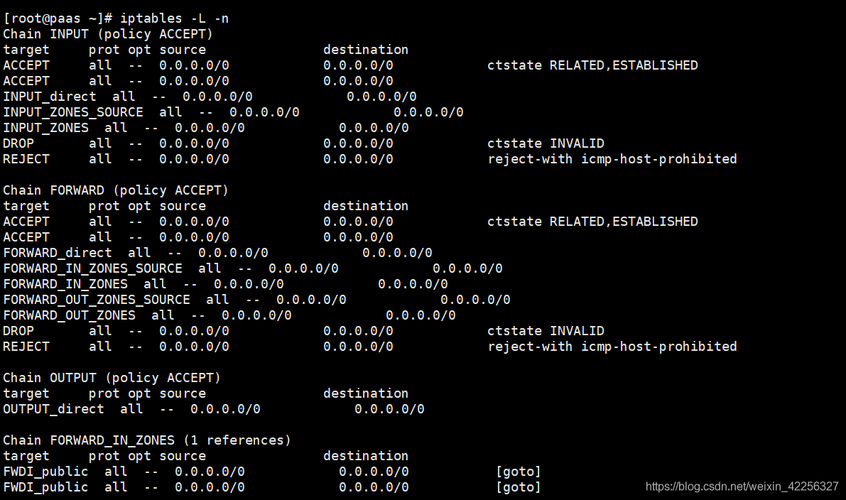

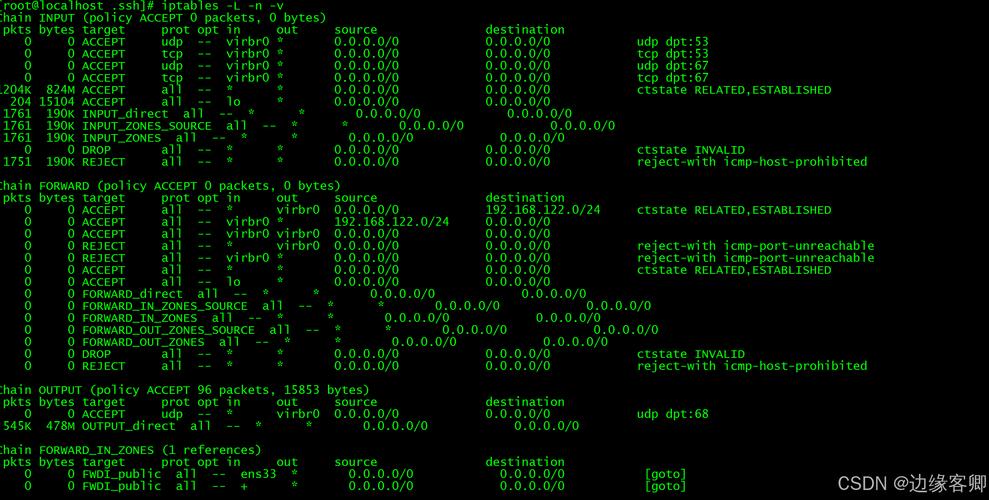

查看当前iptables规则 iptables -L -n --line-numbers 检查IPv4 ICMP规则 iptables -L INPUT -v -n | grep icmp 检查IPv6 ICMPv6规则(若启用) ip6tables -L INPUT -v -n | grep icmpv6

输出示例中若存在DROP icmp类规则,表明当前策略可能拦截ping请求。

步骤2:配置IPv4 ICMP放行规则

允许入站ping请求 iptables -A INPUT -p icmp --icmp-type 8 -j ACCEPT 允许出站ping响应 iptables -A OUTPUT -p icmp --icmp-type 0 -j ACCEPT

参数释义:

-A INPUT:追加到INPUT链末尾

--icmp-type 8:精确匹配echo-request类型

-j ACCEPT:执行允许动作

步骤3:IPv6环境同步配置

ip6tables -A INPUT -p icmpv6 --icmpv6-type 128 -j ACCEPT ip6tables -A OUTPUT -p icmpv6 --icmpv6-type 129 -j ACCEPT

128对应ICMPv6请求,129对应应答,需注意协议版本差异。

步骤4:规则持久化保存

CentOS 7+ service iptables save systemctl enable iptables 或使用iptables-services yum install iptables-services -y systemctl enable --now iptables

规则丢失是初级管理员常见失误,务必验证保存命令与系统版本匹配。

三、进阶安全配置建议

策略1:基于来源IP的访问控制

仅允许192.168.1.0/24网段ping入 iptables -A INPUT -p icmp --icmp-type 8 -s 192.168.1.0/24 -j ACCEPT

企业内网环境中,限制ICMP源地址可有效缩小攻击面。

策略2:流量速率限制

限制每秒处理2个ICMP请求 iptables -A INPUT -p icmp --icmp-type 8 -m limit --limit 2/sec -j ACCEPT

该配置可防范ICMP Flood攻击,避免服务器资源被耗尽。

策略3:规则顺序优化

将ICMP规则置顶 iptables -I INPUT 1 -p icmp --icmp-type 8 -j ACCEPT

防火墙规则按顺序执行,关键规则应置于默认DROP策略之前。

四、典型故障排查方案

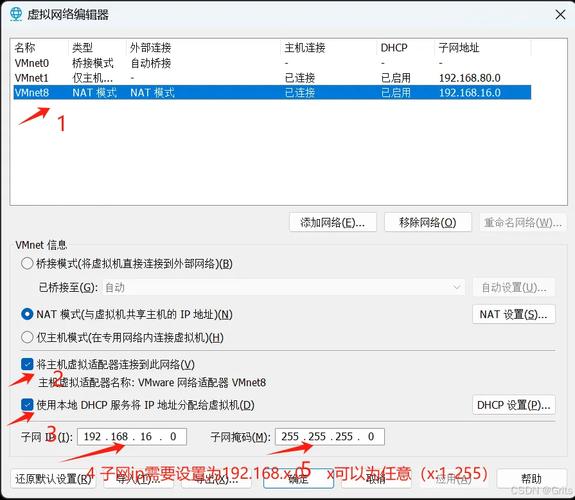

现象1:本地可ping通但外网无法访问

- 检测链式结构:iptables -L -n -v

- 验证NAT表配置:iptables -t nat -L -n

- 检查conntrack模块:sysctl net.netfilter.nf_conntrack_icmp_timeout

现象2:IPv6协议下异常

- 确认ip6tables服务状态:systemctl status ip6tables

- 检查内核模块加载:lsmod | grep ip6table_filter

五、关于ICMP安全性的认知误区

部分管理员存在“禁止ICMP可提升安全性”的误解。

- ICMP协议是TCP/IP栈的基础组件,完全禁用可能导致Path MTU发现等机制失效

- 现代DDoS防护已不依赖简单协议封锁,需结合流量清洗、连接数限制等技术

- 合理的ICMP策略应平衡安全需求与网络可维护性

技术决策应基于实际业务场景:生产服务器可适度限制ICMP,但运维测试环境需保持协议开放以便故障诊断,掌握iptables的精准控制能力,才是构建安全体系的专业路径。(作者亲测有效配置方案,欢迎技术交流)