CentOS系统病毒查杀指南:保护服务器安全的实用方法

对于使用CentOS系统的用户来说,服务器的安全性始终是重中之重,尽管Linux系统相对Windows而言更少受到病毒攻击,但这并不意味着可以高枕无忧,近年来,针对Linux的恶意程序数量逐渐增加,尤其是CentOS这类常用于企业级环境的系统,一旦被入侵可能导致数据泄露、服务瘫痪甚至经济损失,本文将详细讲解如何通过系统化的方法检测和清除CentOS系统中的病毒,并提供预防建议,帮助管理员构建更安全的运行环境。

一、为什么需要重视CentOS病毒查杀?

尽管Linux系统的权限机制和开源特性降低了病毒传播的风险,但以下场景仍需警惕:

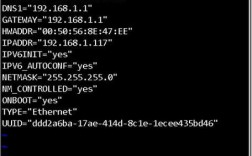

1、弱密码或配置漏洞:攻击者可能通过SSH爆破、未授权服务访问植入恶意程序。

2、第三方软件风险:非官方源安装的软件可能携带后门或恶意代码。

3、供应链攻击:开发工具链或依赖库被篡改,导致运行时触发恶意行为。

4、人为操作失误:管理员误执行恶意脚本,或未及时修补已知漏洞。

忽视病毒查杀可能导致服务器沦为“肉鸡”,被用于挖矿、DDoS攻击或数据窃取,不仅影响业务,还可能面临法律风险。

二、常见CentOS病毒类型及特征

了解病毒行为模式有助于快速定位问题:

挖矿木马:CPU/GPU占用率异常飙升,进程名伪装为常见系统服务(如syslogd)。

勒索软件:文件被加密,目录下出现勒索提示文本,系统命令(如ls、ps)被替换。

后门程序:异常网络连接(如连接受控IP),隐藏的SSH密钥或定时任务。

Rootkit:内核级隐藏进程,普通命令无法检测,需专用工具扫描。

**三、手动查杀病毒的核心步骤

1. 检查异常进程与资源占用

通过top或htop查看CPU/内存占用率,筛选非正常进程:

- ps aux | grep -E '挖矿程序常见名|异常用户名'

若发现可疑进程,记录PID后使用kill -9 PID终止,并定位其文件路径。

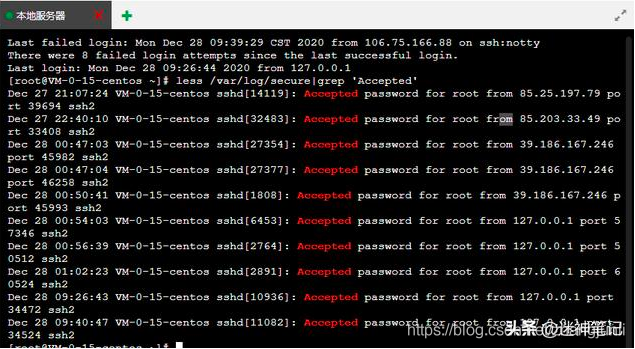

2. 排查用户登录记录

检查/var/log/secure日志,寻找异常IP登录记录或暴力破解痕迹:

- grep 'Failed password' /var/log/secure

若发现可疑IP,可通过防火墙(如iptables或firewalld)封锁。

3. 分析定时任务与启动项

病毒常通过cron或rc.local实现持久化:

- crontab -l # 查看当前用户的计划任务

- ls -al /etc/cron.* # 检查系统级任务

删除非管理员添加的任务,并检查/etc/rc.local是否有可疑命令。

4. 扫描可疑文件与目录

重点关注临时目录、/dev/shm以及隐藏文件:

- find / -name "*.sh" -mtime -3 # 查找3天内修改的脚本

- find / -type f -perm 777 # 查找权限异常的文件

对可疑文件使用stat命令检查创建时间,或上传至[VirusTotal](https://www.virustotal.com)在线分析(需注意隐私)。

5. 检查网络连接与开放端口

使用netstat或ss查看异常连接:

- netstat -antp | grep ESTABLISHED

结合lsof -i:端口号定位进程,阻断未知外联IP。

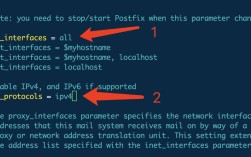

**四、使用专业工具增强查杀效率

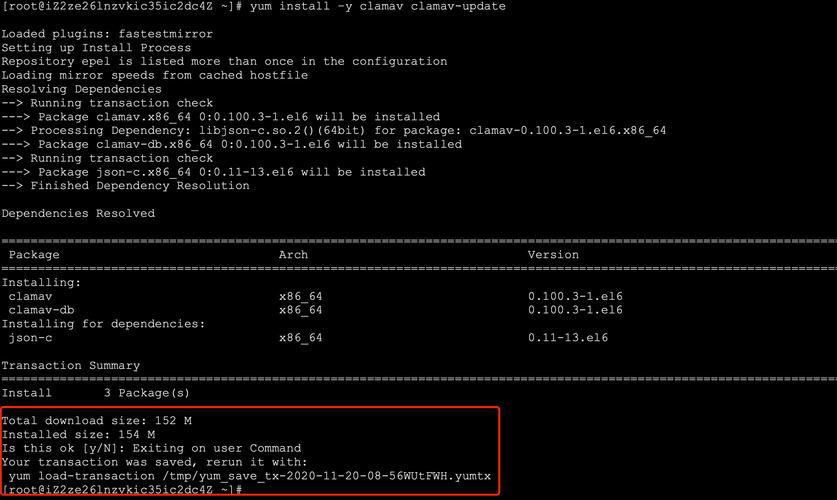

1. ClamAV:开源反病毒引擎

安装并更新病毒库:

- yum install clamav clamav-update

- freshclam # 更新数据库

- clamscan -r / --remove=yes # 全盘扫描并自动删除感染文件

2. Rkhunter:Rootkit检测工具

- yum install rkhunter

- rkhunter --check --sk

检查报告中的警告项,重点关注文件哈希变化和隐藏进程。

3. Chkrootkit:后门程序扫描

- yum install chkrootkit

- chkrootkit

若提示“INFECTED”需立即处理,但注意误报可能。

**五、预防病毒入侵的关键措施

1、最小化服务暴露:关闭非必要端口,使用SSH密钥替代密码登录,并限制IP访问。

2、定期更新系统:通过yum update及时修补漏洞,特别是内核和网络服务组件。

3、严格权限管理:遵循最小权限原则,避免以root身份运行未知脚本。

4、启用审计与监控:使用auditd记录关键文件改动,配合Prometheus+Alertmanager实现异常告警。

5、备份与隔离策略:定期快照重要数据,测试环境下验证脚本后再上线。

个人观点

病毒查杀并非“一次性任务”,而应融入日常运维流程,对于企业用户,建议每季度进行一次深度扫描,同时部署HIDS(主机入侵检测系统)实现实时防护,保持系统精简、减少冗余服务,往往比事后补救更有效,如果发现服务器已被入侵,除清除病毒外,务必排查入侵根源,避免二次感染。