【CentOS6.5 Snort】

在网络安全领域,入侵检测系统(IDS)是保障服务器安全的重要工具之一,CentOS 6.5作为一款经典的Linux发行版,尽管已逐步退出主流支持,但在部分企业或特定场景中仍被使用,本文将详细介绍如何在CentOS 6.5环境下部署Snort——一款开源的网络入侵检测系统,帮助用户有效监控潜在威胁。

Snort的核心功能与适用场景

Snort通过实时流量分析,结合预定义规则库,能够识别恶意流量、端口扫描、SQL注入等攻击行为,其轻量级特性使其特别适合资源有限的老旧服务器环境,例如仍运行CentOS 6.5的遗留系统。

对于需要维持稳定但无法升级操作系统的用户,Snort可作为安全防护的补充方案,其灵活的规则自定义功能,允许管理员根据业务需求调整检测策略。

CentOS 6.5部署Snort的准备工作

在安装Snort前,需确保系统环境满足以下条件:

1、系统更新:执行yum update升级现有软件包,避免依赖冲突。

2、开发工具安装:通过yum groupinstall "Development Tools"安装编译所需环境。

3、依赖库配置:安装PCRE、Libpcap等库文件:

yum install pcre-devel libpcap-devel openssl-devel

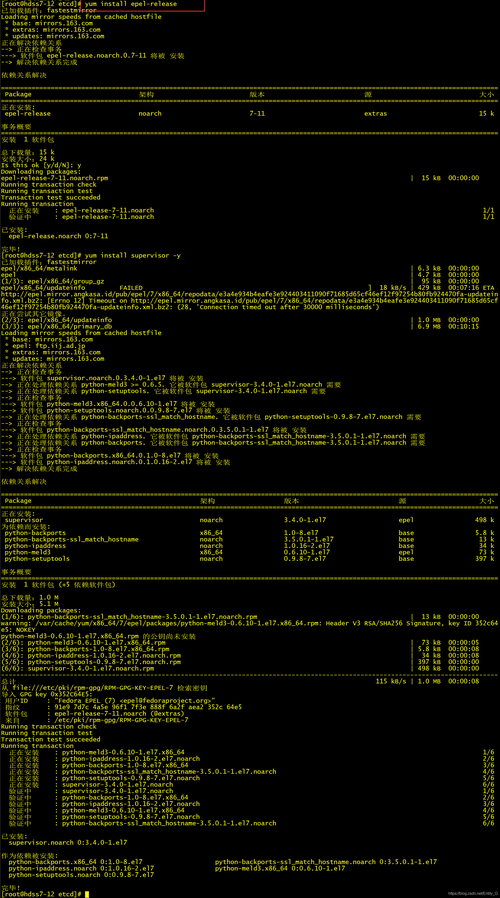

4、EPEL源启用:部分依赖需通过EPEL仓库获取,执行rpm -Uvh https://dl.fedoraproject.org/pub/epel/epel-release-latest-6.noarch.rpm启用。

**Snort安装与编译步骤详解

**步骤一:下载源码并解压

建议从Snort官网获取稳定版本源码包(例如Snort 2.9.20):

wget https://www.snort.org/downloads/snort/snort-2.9.20.tar.gz tar -xzvf snort-2.9.20.tar.gz cd snort-2.9.20

**步骤二:编译与安装

通过源码编译确保兼容性:

./configure --enable-sourcefire make make install

完成安装后,执行snort -V验证版本信息,若提示命令未找到,需手动添加路径至环境变量:

echo 'export PATH=/usr/local/bin:$PATH' >> ~/.bashrc source ~/.bashrc

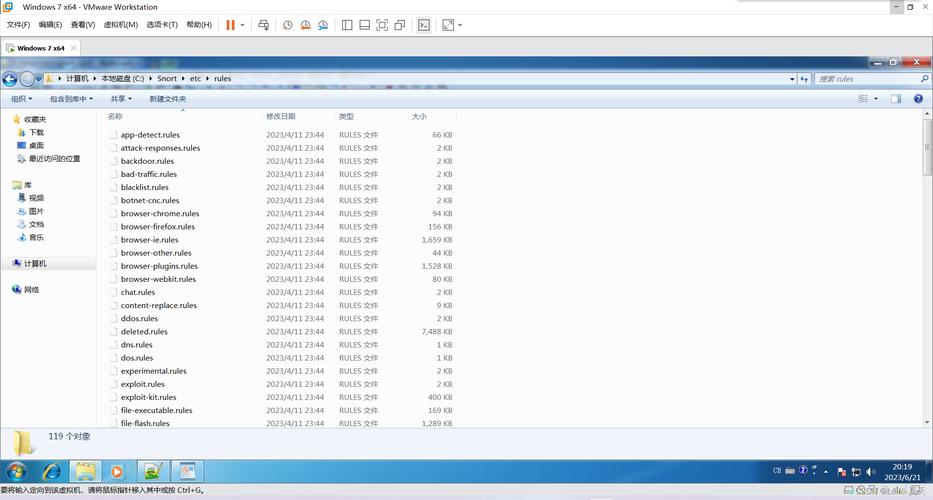

**步骤三:配置规则库与日志目录

1、创建Snort运行所需的目录结构:

mkdir -p /etc/snort/rules /var/log/snort

2、从官方注册并下载社区规则集,解压至/etc/snort/rules。

3、修改配置文件/etc/snort/snort.conf,指定规则路径与日志输出:

var RULE_PATH /etc/snort/rules output unified2: filename snort.log, limit 128

**Snort运行模式与基本测试

**模式一:嗅探模式

执行snort -v可监听网络接口流量,以明文形式输出数据包信息,此模式适用于快速排查网络异常。

**模式二:入侵检测模式

启动IDS功能需加载规则库:

snort -q -c /etc/snort/snort.conf -i eth0 -A console

参数说明:

-c:指定配置文件路径

-i:选择监听的网卡

-A console:将告警信息实时输出至终端

**功能验证测试

触发一次ICMP请求(例如ping测试),若Snort正确输出告警日志,则表明配置成功。

**维护与优化建议

1、规则更新:定期从Snort官网或社区获取最新规则,替换旧文件并重启服务。

2、日志分析:结合Barnyard2工具解析二进制日志,提升可读性;或集成ELK栈实现可视化监控。

3、性能调优:通过调整snort.conf中的检测规则优先级,减少误报率;限制检测线程数量以降低CPU占用。

**兼容性问题的应对方案

CentOS 6.5默认仓库的软件版本较低,可能导致依赖冲突,若遇到编译错误,可尝试以下方法:

手动编译高版本依赖库:例如Libpcap 1.10.0以上版本。

使用第三方仓库:部分RPM包可通过RPMForge或EPEL补充。

降级Snort版本:若问题无法解决,可尝试Snort 2.9.7等旧版本。

CentOS 6.5与Snort的结合,为老旧系统提供了基础的安全防护能力,随着开源社区对新一代系统的支持力度增强,建议有条件的用户尽早规划系统升级,以获取更全面的漏洞修复与性能优化,对于必须保留CentOS 6.5的场景,定期审计Snort日志、更新规则库并隔离高危服务端口,是降低风险的关键措施。