在服务器管理中,端口管理是保障系统安全的重要环节,CentOS 7作为广泛使用的服务器操作系统,默认开放的某些端口可能成为潜在的安全隐患,如何有效关闭不需要的端口?以下从实践角度出发,提供可操作的方法与注意事项。

**一、为什么需要关闭端口?

端口是系统与外界通信的入口,默认情况下,某些服务(如SSH、HTTP)会监听特定端口,若服务器中存在未使用的开放端口,攻击者可能通过这些端口尝试入侵系统,数据库服务默认的3306端口若未受保护,可能成为数据泄露的突破口,关闭非必要端口是降低攻击面的关键步骤。

**二、检查当前开放的端口

在关闭端口前,需明确当前系统中有哪些端口处于监听状态,可通过以下命令快速获取信息:

1、使用netstat命令

- netstat -tuln

该命令列出所有TCP/UDP监听状态的端口,配合grep可筛选特定端口。

2、通过ss命令替代

- ss -tuln

ss是更高效的网络工具,输出结果与netstat类似,但性能更优。

3、结合防火墙查看

- firewall-cmd --list-ports

若使用firewalld管理防火墙,此命令可显示已开放的端口。

**三、关闭端口的两种主流方法

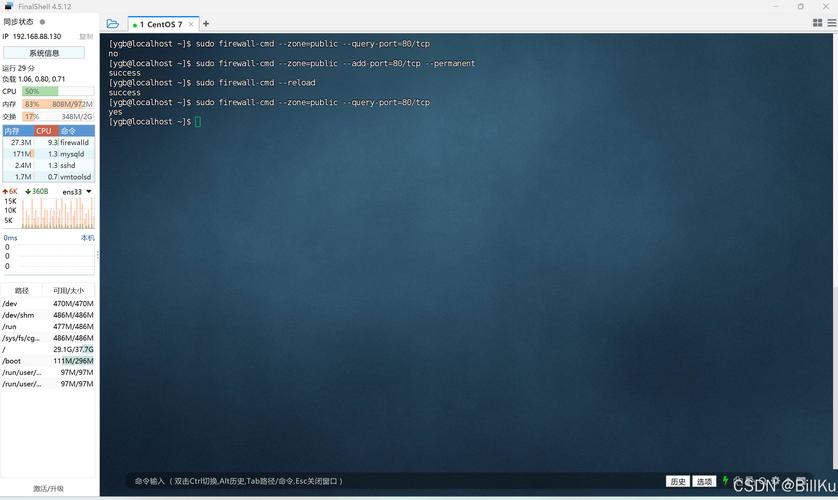

方法1:通过firewalld管理端口

firewalld是CentOS 7默认的防火墙管理工具,支持动态规则更新,适合长期维护。

1、临时关闭端口

- firewall-cmd --remove-port=端口号/协议 --zone=public --permanent

示例:关闭TCP协议的8080端口

- firewall-cmd --remove-port=8080/tcp

临时规则在重启后会失效,适合测试场景。

2、永久关闭端口

添加--permanent参数使规则持久化:

- firewall-cmd --remove-port=8080/tcp --permanent

随后需重载防火墙:

- firewall-cmd --reload

方法2:使用iptables直接操作

若系统未启用firewalld,或需更精细控制,可使用iptables。

1、禁止特定端口访问

- iptables -A INPUT -p tcp --dport 端口号 -j DROP

示例:关闭TCP 3306端口

- iptables -A INPUT -p tcp --dport 3306 -j DROP

2、保存规则

iptables规则默认重启后失效,需通过以下命令保存:

- service iptables save

或使用iptables-persistent工具(需额外安装)。

**四、常见误区与注意事项

1、避免误关关键服务端口

关闭端口前,需确认该端口未被正在运行的服务使用,关闭22端口将导致SSH连接中断。

2、端口与服务的关联性

某些服务可能动态分配端口,需检查配置文件(如/etc/services)明确端口用途。

3、防火墙规则优先级

iptables规则按顺序生效,若存在允许所有流量的规则(如ACCEPT ALL),后续的DROP规则可能失效。

4、测试规则有效性

关闭端口后,建议使用telnet或nmap验证:

- telnet 服务器IP 端口号

- nmap -p 端口号 服务器IP

**五、进阶安全建议

最小化开放原则

仅开放业务必需的端口,例如Web服务器只需80/443端口。

结合SELinux增强防护

SELinux可限制进程对端口的访问权限,防止恶意程序滥用端口。

定期审计端口状态

通过脚本或日志工具(如auditd)监控端口变化,及时发现异常行为。

个人观点

端口管理并非一劳永逸的工作,而是持续的安全实践,实际操作中,单纯关闭端口可能不足以应对复杂攻击,建议结合入侵检测系统(如Fail2Ban)与定期漏洞扫描,形成多层防御体系,对于企业级环境,可考虑使用跳板机或VPN进一步限制公网暴露,将风险降至最低。