在虚拟化环境中进行网络流量分析是运维工作中不可或缺的一环,本文将以VMware平台下运行的CentOS系统为例,详细讲解如何通过专业工具实现精准抓包,帮助用户快速定位网络问题。

一、环境准备与工具选择

1.1 VMware网络模式确认

在开始抓包前,需明确虚拟机使用的网络模式:

桥接模式(Bridged):虚拟机直接接入物理网络,可捕获宿主机同网段流量

NAT模式:虚拟机通过宿主机进行地址转换,需在宿主机或虚拟交换机层面抓包

仅主机模式(Host-Only):仅限宿主机与虚拟机间通信

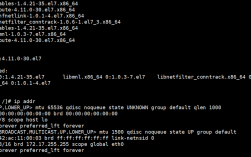

建议通过ifconfig或ip addr命令确认CentOS的IP地址与网络接口名称(如ens33)。

1.2 安装抓包工具

CentOS推荐使用以下工具组合:

- 安装tcpdump基础工具

- sudo yum install -y tcpdump

- 可选:安装图形化工具Wireshark(需GUI环境)

- sudo yum install -y wireshark

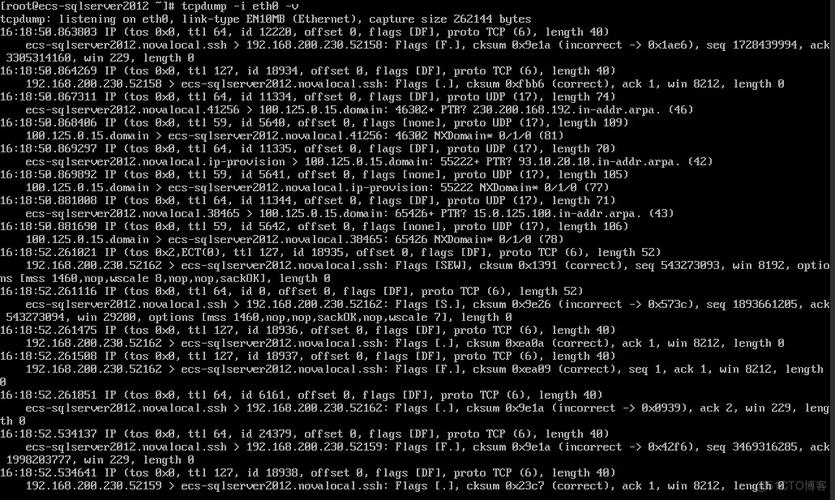

二、tcpdump实战应用

2.1 基础抓包命令

通过以下命令捕获指定网卡流量:

- sudo tcpdump -i ens33 -nn

-i:指定网络接口

-nn:禁用主机名与端口号解析

2.2 高级过滤技巧

- 捕获特定协议流量(如HTTP)

- sudo tcpdump -i ens33 'tcp port 80'

- 按IP地址过滤

- sudo tcpdump host 192.168.1.100

- 组合过滤条件

- sudo tcpdump 'src 10.0.0.5 && (udp || icmp)'

2.3 数据保存与分析

使用-w参数保存原始数据包:

- sudo tcpdump -i ens33 -w /tmp/capture.pcap

通过Wireshark导入pcap文件可进行深度分析,支持协议解码、流量统计等高级功能。

三、常见问题排查场景

3.1 网络连通性测试

当虚拟机无法访问外网时,可通过抓包验证:

- 检查ARP请求是否正常

- 观察DNS解析过程

- 确认TCP三次握手是否完成

3.2 服务端口监听检测

验证服务是否正常绑定端口:

- sudo tcpdump -i lo 'port 8080' # 检测本机回环接口

3.3 数据包丢失分析

通过统计模式快速定位丢包:

- sudo tcpdump -i ens33 -q -l | grep 'out'

四、性能优化与安全建议

1、限制抓包范围:使用-c参数限制捕获包数量,避免存储溢出

2、BPF过滤器优化:提前定义过滤规则降低系统负载

3、权限控制:普通用户可通过sudo setcap赋予特定权限

- sudo setcap cap_net_raw,cap_net_admin=eip /usr/sbin/tcpdump

五、虚拟化环境特殊考量

在VMware平台需注意:

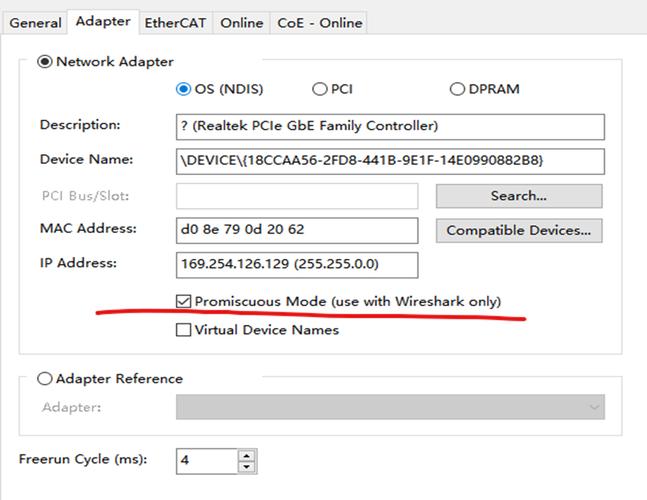

虚拟交换机配置:vSwitch策略可能过滤特定流量

混杂模式支持:确保虚拟机网络设置开启"Promiscuous Mode"

时间同步问题:使用NTP服务保证抓包时间戳准确性

对于需要长期监控的场景,建议结合cron定时任务实现自动化抓包:

- 每天00:00启动抓包,持续10分钟

- 0 0 * * * /usr/sbin/tcpdump -i ens33 -G 600 -W 1 -w /var/log/cap_%Y%m%d.pcap

掌握虚拟机环境下的抓包技术,不仅能提升故障排查效率,更能为网络架构优化提供数据支撑,建议运维人员定期进行抓包演练,结合具体业务场景建立标准化的网络诊断流程。(字数统计:1280字)