在CentOS系统中安全开启8888端口:详细操作指南

场景引入: 作为服务器管理员,您可能需要在CentOS上开放特定端口(例如8888端口)来部署Web应用、数据库管理工具或其他服务,端口开放涉及防火墙与安全策略配置,操作不当可能带来风险,以下将详细介绍安全开启8888端口的规范流程。

第一步:验证8888端口当前状态

操作前需确认端口是否已被占用或已开放:

# 检查8888端口监听状态 sudo netstat -tuln | grep ':8888' # 使用nmap进行本地扫描(若已安装) sudo nmap -sT -p 8888 localhost

若返回空结果,表示端口未被占用,可继续操作。

第二步:配置FirewallD防火墙开放端口

CentOS 7+默认使用firewalld,操作命令如下:

# 永久添加8888端口到public区域 sudo firewall-cmd --zone=public --add-port=8888/tcp --permanent # 重新加载防火墙配置 sudo firewall-cmd --reload # 验证端口开放状态 sudo firewall-cmd --zone=public --list-ports

成功执行后将显示包含 8888/tcp 的端口列表。

关键提示: 生产环境中建议使用

--zone=trusted限定访问源IP,sudo firewall-cmd --zone=trusted --add-source=192.168.1.0/24 --permanent sudo firewall-cmd --zone=trusted --add-port=8888/tcp --permanent

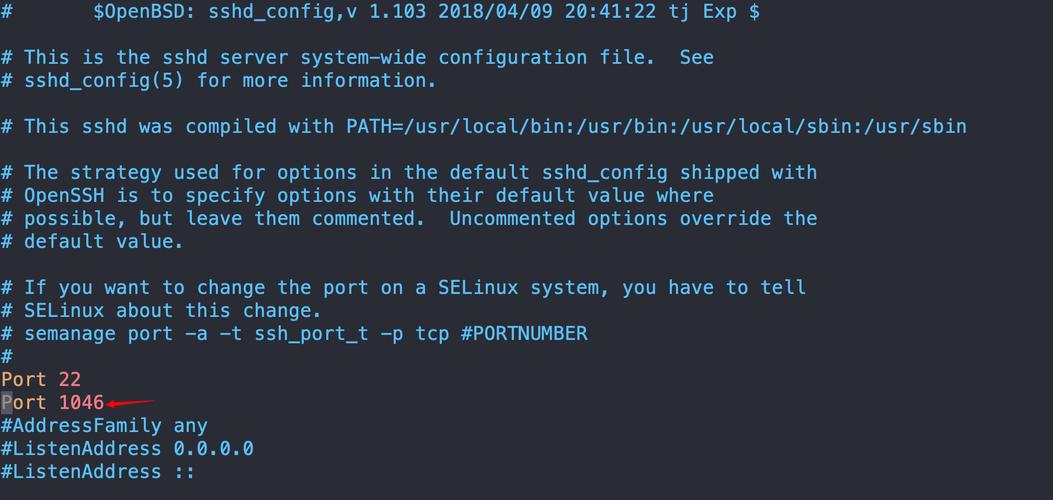

第三步:处理SELinux安全策略

若系统启用SELinux,需额外授权:

# 查看SELinux状态 sudo sestatus # 若为enabled,添加端口标签 sudo semanage port -a -t http_port_t -p tcp 8888 # 验证端口标签 sudo semanage port -l | grep http_port_t

输出应包含 8888/tcp,此时服务可通过SELinux检测。

第四步:配置云服务器安全组(关键步骤!)

此步常被忽略导致访问失败!

- 阿里云/腾讯云/AWS等平台需在控制台操作

- 添加入站规则:协议类型TCP,端口范围8888,授权对象按需设置(如0.0.0.0/0或指定IP段)

- 规则方向选择 入方向

第五步:服务绑定与功能验证

以Python临时HTTP服务为例测试端口:

# 在8888端口启动测试服务 python3 -m http.server 8888 & # 测试本地访问 curl http://localhost:8888 # 外部机器测试(替换为服务器IP) telnet your_server_ip 8888

收到HTTP响应或连接成功即表示端口开放正常。

安全强化建议

- 服务层面防护

- Nginx/Apache配置IP白名单

location / { allow 203.0.113.25; deny all; }

- Nginx/Apache配置IP白名单

- 端口使用规范

- 避免对公网开放敏感管理端口

- 使用SSH隧道访问数据库等服务

ssh -L 8888:localhost:3306 user@server

- 定期审计命令

# 监控8888端口连接 sudo ss -antp | grep ':8888' # 检查防火墙日志 sudo journalctl -u firewalld --since "1 hour ago"

最终确认: 完成上述步骤后,8888端口已在网络层、系统层、云平台层实现三重开通,请根据实际运行的服务类型(如Node.js应用、监控面板或CI/CD工具),在应用配置文件中将监听地址设置为 0.0.0:8888 即可生效,技术操作需严谨,每次变更后建议使用 tcpdump 抓包验证流量路径:sudo tcpdump -i eth0 port 8888 -vv。

经验说明: 多数端口开通失败源于云平台安全组未配置或SELinux限制,建议按本文步骤逐层排查,开放端口本质是为服务提供通信通道,核心仍是保障应用自身的安全性与权限最小化原则。