CentOS FTP 端口查看:实用方法与深度解析

在 CentOS 服务器管理中,FTP(文件传输协议)服务扮演着关键角色,无论是进行文件上传下载、网站内容部署,还是系统间的数据同步,了解如何准确查看 FTP 服务使用的端口至关重要,这直接关系到服务器的安全配置、连接故障排除以及防火墙策略的有效性,掌握正确的端口检查方法,是每位管理员必备的技能基础。

为什么必须检查 FTP 端口?

深入理解查看 FTP 端口的原因,主要源于几个核心需求:

- 安全加固: 确认 FTP 服务是否在预设的标准端口(21/TCP)运行,排查非授权端口开放带来的风险。

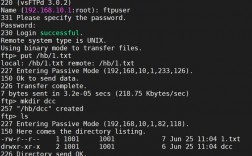

- 连接排障: 当 FTP 客户端无法连接服务器时,快速验证服务是否在指定端口成功监听。

- 防火墙配置: 精准设置防火墙规则(如

firewalld或iptables),确保开放必要的 FTP 端口(控制端口及可能的数据端口范围)。 - 服务状态监控: 实时了解

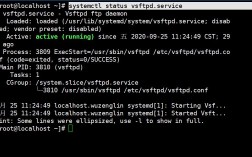

vsftpd、proftpd或其他 FTP 守护进程的运行状态及其网络活动。

核心方法:使用 netstat 探查网络连接状态

netstat 作为传统的网络工具,能清晰展示监听端口与活动连接:

安装 net-tools(如未安装):

sudo yum install net-tools -y

精准定位 FTP 监听端口:

sudo netstat -tulnp | grep -E ':(21|)\s'

-t: 查看 TCP 端口-u: 查看 UDP 端口(FTP 控制通常为 TCP,但包含更全面)-l: 仅列出监听 (LISTEN) 状态的端口-n: 以数字形式显示地址和端口(避免域名解析)-p: 显示关联的进程名/PID(需 root 权限)grep -E ':(21|)\s': 筛选包含:21(FTP 控制端口)或正在监听的端口行。

解读关键输出信息:

tcp6 0 0 :::21 :::* LISTEN 1234/vsftpd:::21: 表示进程在 IPv6 所有地址 () 的 21 端口监听(0.0.0:21对应 IPv4)。LISTEN: 端口处于等待连接状态。1234/vsftpd: 进程 PID 为 1234,进程名为vsftpd。

高效替代:ss 命令的现代应用

作为 netstat 的继任者,ss 直接从内核获取信息,速度更快,语法也高度相似:

sudo ss -tulnp | grep -E ':(21|)\s'

输出格式与 netstat 接近,同样关注 LISTEN 状态和 :21 端口标识。

聚焦进程:lsof 按需查看端口占用

lsof(List Open Files)能列出被进程打开的文件(Linux 中一切皆文件,包括网络套接字):

sudo lsof -i :21

-i :21: 精确指定查看 21 端口相关信息。 输出将清晰显示哪个进程(如vsftpd)在使用 21 端口及其状态(LISTEN)。

处理 FTP 被动模式 (Passive Mode) 端口范围

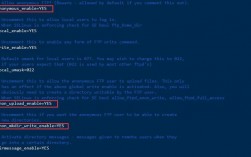

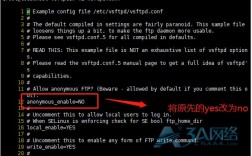

FTP 的复杂性在于被动模式下,数据传输使用动态分配的高位端口(非固定端口 20),服务端(如 vsftpd)需配置端口范围:

定位配置: 编辑

/etc/vsftpd/vsftpd.conf(常见路径)。配置参数示例:

pasv_min_port=60000 pasv_max_port=60100这表示数据连接端口将在 60000 到 60100 之间开放。

检查监听的数据端口: 配置生效重启

vsftpd后,使用ss或netstat观察该范围内的监听端口:sudo ss -tuln | grep -E ':(60000|60001|...|60100)\s' # 范围大时效率低 sudo ss -tuln sport \>= :60000 sport \<= :60100 # 更高效的端口范围筛选

网络探测:nmap 的外部视角验证

nmap 提供从外部或本机扫描端口开放情况的能力:

安装 nmap:

sudo yum install nmap -y

扫描本机 FTP 端口:

sudo nmap -sT -p 21, 60000-60100 localhost

-sT: TCP Connect 扫描(标准可靠方式)。-p 21, 60000-60100: 指定扫描 FTP 控制端口 21 和配置的被动端口范围。localhost: 扫描目标为本机,也可用服务器实际 IP 或主机名。

结果解读: 明确列出端口状态

open(开放)或filtered(可能被防火墙阻挡)。

关键操作提示与最佳实践

- 权限要求: 查看进程关联信息 (

-p选项) 通常需要sudo或root权限。 - 命令选择: 日常监听端口检查,

ss是首选(效率高);进程关联查看,lsof更直观;外部端口验证或范围扫描,nmap不可或缺。 - 防火墙协同: 确保

firewalld(firewall-cmd) 或iptables规则放行了 FTP 控制端口 (21/tcp) 和配置的被动数据端口范围(如 60000-60100/tcp)。 - 安全考量: 避免 FTP 明文传输,优先考虑更安全的替代方案如 SFTP(基于 SSH)或 FTPS(FTP over SSL/TLS),若必须使用 FTP,严格控制被动端口范围并加强防火墙策略。

精通 CentOS 下 FTP 端口的查看方法,是保障服务顺畅运行和安全边界的基石。netstat 和 ss 提供核心监听信息,lsof 精确关联进程,nmap 则从网络层给予验证,结合对 FTP 被动模式端口范围的理解与配置,管理员便能全面掌控 FTP 服务的网络行为,根据实际场景需求灵活选用工具,辅以严谨的防火墙策略,方能筑起稳固的服务器防线,FTP 虽为传统协议,其端口管理体现的系统管理思路,始终是运维工作的核心。

关于被动模式端口范围:务必在 FTP 服务配置文件(如

/etc/vsftpd/vsftpd.conf)中明确设置pasv_min_port和pasv_max_port,范围不宜过大(如 100-200 个端口足够),并在防火墙中精确放行该 TCP 端口范围,这是保证 FTP 被动模式正常工作且兼顾安全的关键步骤,个人始终建议在可控环境下优先使用加密协议替代传统 FTP。