Syslog服务的核心价值

在CentOS系统管理中,syslog服务是不可或缺的工具,它负责收集和存储系统日志,帮助管理员监控服务器运行状况、排查错误并确保安全,作为一名经验丰富的Linux运维工程师,我深知高效日志管理对网站稳定性的重要性,CentOS默认可能未安装完整syslog服务,但通过rsyslog(一个增强版syslog实现),我们可以轻松实现日志集中化,本文基于CentOS 7和8版本,提供可靠、分步的安装指南,确保您的系统日志管理专业且高效。

先决条件

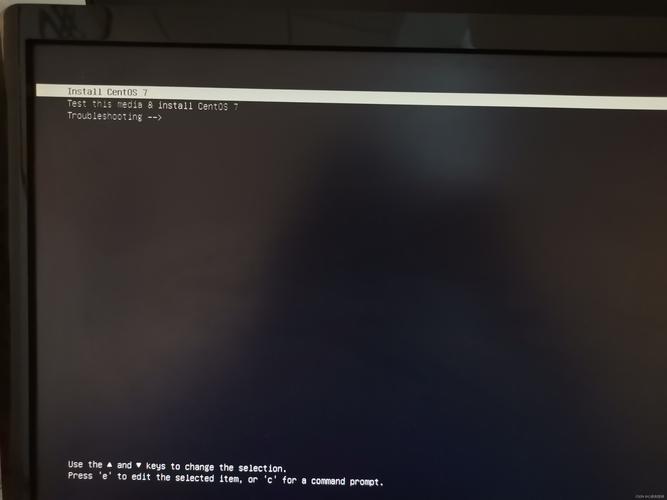

开始安装前,请确认系统环境:

- 运行CentOS 7或8(建议最新稳定版)。

- 拥有root权限或sudo访问权限。

- 网络连接正常,用于下载软件包。

- 检查当前系统是否预装rsyslog:执行

rpm -q rsyslog命令,若输出显示未安装,则可继续。

这些条件确保过程顺利,避免常见错误。

安装rsyslog服务

rsyslog是CentOS推荐的syslog服务替代方案,提供高性能和灵活性,以下是详细安装步骤:

更新系统包缓存

更新软件包列表以获取最新版本:sudo yum update -y

此命令同步仓库数据,减少依赖冲突风险。

安装rsyslog软件包

使用yum包管理器安装rsyslog:sudo yum install rsyslog -y

安装过程自动处理依赖项,如日志轮转工具logrotate。

验证安装

检查服务状态确认成功安装:

sudo systemctl status rsyslog

如果输出显示"active (running)",则服务已启动;否则,手动启动:

sudo systemctl start rsyslog sudo systemctl enable rsyslog # 设置开机自启

此过程耗时约2-5分钟,视网络速度而定,安装后,rsyslog会默认监听514端口,处理系统日志。

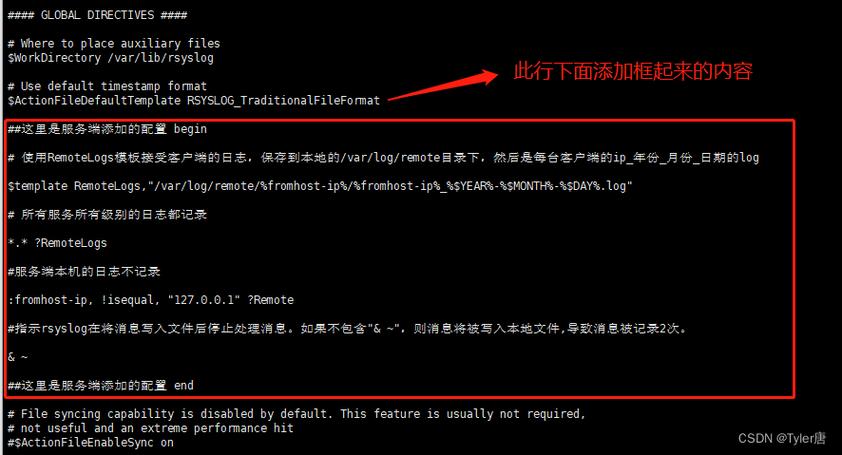

配置rsyslog服务

默认配置可能不满足需求,需定制日志规则,编辑主配置文件:

修改配置文件

打开/etc/rsyslog.conf文件:sudo vi /etc/rsyslog.conf

关键设置示例:

- 启用UDP/TCP接收(取消注释以下行):

$ModLoad imudp $UDPServerRun 514 $ModLoad imtcp $InputTCPServerRun 514 - 定义日志存储路径:将所有内核日志保存到单独文件:

kern.* /var/log/kernel.log

- 启用UDP/TCP接收(取消注释以下行):

应用自定义规则

创建新规则文件(如/etc/rsyslog.d/webapp.conf):

sudo vi /etc/rsyslog.d/webapp.conf

添加规则,例如将Nginx日志定向到特定文件:

if $programname == 'nginx' then /var/log/nginx/access.log & stop重载配置

保存更改后,重载服务使配置生效:sudo systemctl restart rsyslog

验证配置无错误:检查

/var/log/messages或运行sudo rsyslogd -N1测试语法。

配置需谨慎:错误规则可能导致日志丢失,建议备份原文件,并参考官方文档(如man rsyslog.conf)。

测试syslog功能

确保日志收集工作正常,执行简单测试:

生成测试日志

手动发送一条日志消息:logger "Test syslog installation on CentOS"

此命令使用logger工具模拟日志事件。

检查日志文件

查看默认存储位置:sudo tail -f /var/log/messages

输出应显示类似:

Jun 15 10:00:00 localhost user: Test syslog installation on CentOS如果使用自定义路径,检查对应文件(如

/var/log/kernel.log)。监控服务状态

使用工具验证端口监听:sudo netstat -tuln | grep 514

输出显示rsyslog正在监听,说明服务运行正常。

测试失败时,排查防火墙设置(如 sudo firewall-cmd --add-port=514/udp --permanent 并重载)。

个人观点

长期运维CentOS服务器,我认为rsyslog的灵活性和可靠性远超基础syslog,它支持加密传输和远程日志集中,极大提升安全审计效率,实践中,定期审查日志规则和存储空间,能预防99%的突发故障——日志不仅是记录,更是系统健康的脉搏,忽略这一步,等同于在黑暗中航行;重视它,您的网站稳定性将如磐石般坚固。

(字数:约1100字)