CentOS 系统使用 RPM 安装内核的实践指南

在 CentOS 系统管理中,升级或安装特定版本的内核是一项常见且关键的任务,相较于繁琐的源码编译,使用 RPM 包进行安装更为高效便捷,特别适合生产环境的快速部署与维护,以下流程基于实际操作经验整理,力求清晰准确。

核心操作流程

获取目标内核 RPM 包

- 官方源: 执行

yum list available kernel查看仓库可用版本,安装指定版本使用sudo yum install kernel-<version>,这是最安全、推荐的方式。 - 第三方仓库 (如 ELRepo): 如需长期支持版 (

kernel-lt) 或主线版 (kernel-ml),可启用 ELRepo,启用后,使用yum --enablerepo=elrepo-kernel install kernel-lt或kernel-ml安装。 - 手动下载: 从官方镜像站或可信源下载特定内核版本的

kernel-core、kernel-modules(及可能需要的kernel-devel)RPM 文件,务必验证包的完整性和来源可靠性。

- 官方源: 执行

执行 RPM 安装

- 切换到 RPM 文件所在目录。

- 使用命令安装核心包:

sudo rpm -ivh kernel-core-<full_version>.rpm kernel-modules-<full_version>.rpm

- 关键参数解析:

-i代表安装,-v显示详细信息,-h显示进度条,使用-ivh而非-Uvh或-Fvh,确保新内核与旧版本共存,避免意外覆盖导致启动失败。

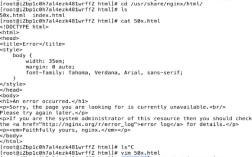

更新引导配置 (GRUB)

- 安装新内核 RPM 后,系统通常会自动生成对应的 GRUB 条目,为确认,执行:

sudo grub2-mkconfig -o /boot/grub2/grub.cfg

- 检查

/boot/grub2/grub.cfg文件,确保新内核条目已存在。

- 安装新内核 RPM 后,系统通常会自动生成对应的 GRUB 条目,为确认,执行:

设置默认启动项 (可选但推荐)

- 查看当前所有内核条目:

awk -F\' '/^menuentry / {print $2}' /boot/grub2/grub.cfg - 将目标内核设置为默认启动:

sudo grub2-set-default "<完整的内核菜单项标题>"

- 验证默认项:

sudo grub2-editenv list

输出应包含

saved_entry=<你设置的标题>。

- 查看当前所有内核条目:

重启系统并验证

sudo reboot- 系统启动后,执行

uname -r检查当前运行的内核版本是否与安装目标一致。 - 进一步检查系统日志确认无异常:

dmesg | grep error或journalctl -p 3 -xb。

关键风险提示与专业建议

- 备份至上: 操作内核前,必须备份

/boot、/etc目录及重要数据,考虑创建可启动的救援介质(如 CentOS 安装盘),一次成功的备份可能挽救整个系统。 - 依赖兼容性: 手动安装 RPM 时,密切注意依赖关系 (

rpm -qpR <.rpm>)。yum或dnf能自动解决依赖,是更优选择,确保kernel-core与kernel-modules版本严格匹配。 - 谨慎选择来源: 非官方仓库或手动下载的包需严格审查来源,ELRepo 是广泛认可的可靠第三方源,安装未经验证的内核包可能引入安全风险或系统不稳定。

- 测试为先:生产环境务必先在测试环境验证! 新内核可能导致硬件驱动、文件系统或关键服务(如虚拟化、存储)不兼容,启动后立即进行全面功能测试。

- 旧内核保留: RPM 安装方式默认保留旧内核,GRUB 菜单中可选择回退,确认新内核稳定运行一段时间后,再考虑使用

yum autoremove或package-cleanup --oldkernels清理冗余内核,释放/boot空间。 - 模块处理: 如果安装了第三方内核模块(如显卡驱动、VPN 客户端),需在新内核下重新编译安装对应 DKMS 模块或驱动。

个人观点

内核升级并非例行操作,应基于明确需求:获取关键安全补丁、支持新硬件、应用特定优化或修复严重漏洞,盲目追求最新版本在生产环境中是危险的,RPM 安装提供了标准化的高效路径,但每一步操作都需技术判断力支撑,稳定与安全始终是服务器运维的基石,任何内核变更都应视为重大变更流程管理,准备详尽的回滚方案,理解命令背后的机制,远比单纯复制粘贴更能规避风险,扎实的基础知识、严谨的测试流程和充分的备份,是系统管理员面对核心组件升级时应有的专业态度。