CentOS 6 权限设置:守护系统安全的基石

在CentOS 6服务器的管理与维护中,文件与目录权限的设置绝非小事,它是构筑系统安全防线的第一道关卡,理解并正确配置权限,能有效阻止未授权访问,保护敏感数据,确保服务稳定运行,掌握这些核心知识,是每位负责任的系统管理员的必备技能。

理解Linux权限基础模型

Linux权限系统围绕三个核心概念构建:

- 文件所有者 (Owner): 文件的创建者,拥有最高控制权。

- 文件所属组 (Group): 文件被关联到的用户组,组内成员共享特定权限。

- 其他用户 (Others): 系统中除所有者和所属组成员外的其他所有用户。

权限类型分为三种:

- 读 (r - Read): 查看文件内容或列出目录内容。

- 写 (w - Write): 修改文件内容或在目录内创建、删除文件。

- 执行 (x - Execute): 运行程序文件或进入目录(对目录而言)。

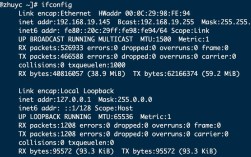

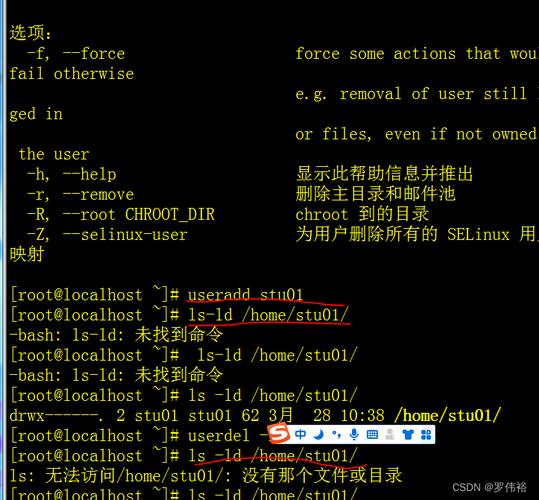

使用 ls -l 命令查看权限信息:

$ ls -l important_file.txt -rw-r----- 1 owner group 1024 Aug 25 10:00 important_file.txt

开头的 -rw-r----- 表示:所有者有读写(rw-),所属组有读(r--),其他用户无权限(---)。

核心权限管理命令实战

chmod:修改文件/目录权限

- 符号模式 (直观):

chmod u+x script.sh # 给所有者添加执行权限 chmod g-w data/ # 移除所属组的写权限 chmod o=r-- log.txt # 设置其他用户只有读权限 chmod a+r public_file # 给所有用户(u,g,o)添加读权限 ('a'代表all) - 数字模式 (精确): 用三位八进制数表示权限(所有者、组、其他用户),r=4, w=2, x=1。

chmod 755 myapp # 所有者: rwx(7), 组: r-x(5), 其他: r-x(5) - 常用可执行程序 chmod 640 config.conf # 所有者: rw-(6), 组: r--(4), 其他: ---(0) - 敏感配置文件 chmod 750 secure_dir/ # 目录:所有者可读写进入,组可读进入,其他无权限

- 符号模式 (直观):

chown:改变文件所有者与所属组chown newowner backup.tar.gz # 改变文件所有者 chown :developers project/ # 改变文件所属组 chown deploy:www-data webroot/ # 同时改变所有者和所属组

chgrp:单独改变文件所属组chgrp admins audit.log # 将文件所属组改为 'admins'

特殊权限与高级控制

SUID (Set User ID -

s):- 设置在所有者的执行位(x)上(显示为

s或S,后者表示无执行位)。 - 用户执行此文件时,临时获得文件所有者的权限(而非执行者自身权限)。

- 典型应用:

/usr/bin/passwd,普通用户执行时,临时获得root权限修改/etc/shadow。 - 设置:

chmod u+s file或chmod 4755 file(4代表SUID)。 - 风险提示: 滥用SUID是重大安全隐患,仅应在绝对必要时谨慎设置。

- 设置在所有者的执行位(x)上(显示为

SGID (Set Group ID -

s):- 设置在所属组的执行位(x)上。

- 对文件: 用户执行时,临时获得文件所属组的权限。

- 对目录: 在该目录下新建的文件或子目录,将自动继承该目录的所属组,而非创建者的默认组,对协作共享目录极其重要。

- 设置:

chmod g+s directory或chmod 2770 shared_dir/(2代表SGID)。 - 应用场景: 团队项目目录

/project/team,设置 SGID 和组读写权限(chmod 2770 /project/team),确保团队成员创建的文件都属team组且可互改。

Sticky Bit (粘滞位 -

t):

- 设置在其他用户的执行位(x)上(显示为

t或T)。 - 仅对目录有效,具有写权限的用户,只能删除或重命名自己创建的文件/目录,无法删除他人创建的文件。

- 典型应用: 系统临时目录

/tmp(ls -ld /tmp查看 drwxrwxrwt)。 - 设置:

chmod o+t /tmp或chmod 1777 /tmp(1代表Sticky Bit)。

- 设置在其他用户的执行位(x)上(显示为

访问控制列表 (ACL):精细化管理

当标准权限模型(用户/组/其他)无法满足复杂需求时,ACL提供了更精细的控制:

- 检查文件系统是否支持ACL:

tune2fs -l /dev/sda1 | grep "Default mount options"(通常包含acl)。 - 查看ACL:

getfacl filename - 设置ACL:

setfaclsetfacl -m u:username:rwx file:给特定用户添加rwx权限。setfacl -m g:groupname:r-x file:给特定组添加r-x权限。setfacl -d -m u:user:rwx directory:设置目录默认ACL,新建文件自动继承。setfacl -x u:username file:移除某用户的ACL条目。

CentOS 6 权限设置关键实践与安全建议

- 遵循最小权限原则: 用户或进程只应拥有完成其任务所必需的最小权限,避免随意使用

chmod 777或chown root:root后忽略权限检查。 - 关键系统文件保护:

/etc/passwd,/etc/shadow,/etc/sudoers等文件权限必须严格,通常应为:-rw-r--r-- root root /etc/passwd ---------- root root /etc/shadow # 或 -r-------- -r--r----- root root /etc/sudoers

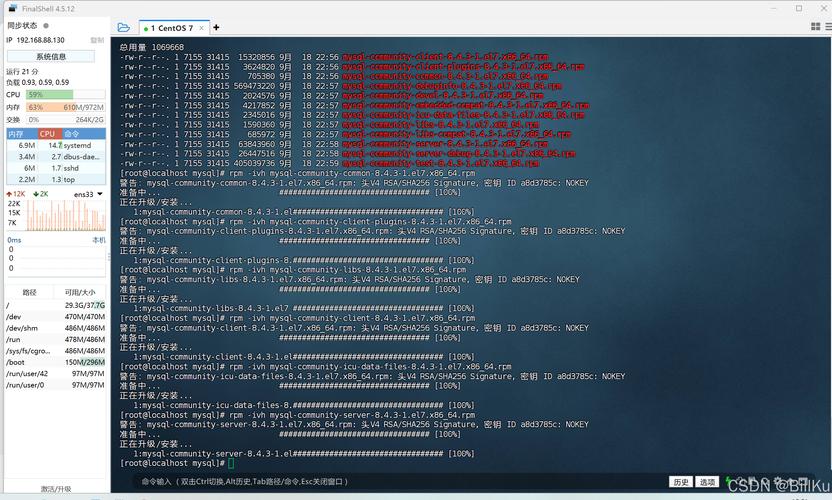

- 服务账户隔离: 为不同服务(如Web服务器

apache、数据库mysql)创建专用系统用户和组,服务文件的所有者和组应设为该专用账户,权限通常为640(文件) 或750(目录/可执行文件)。 - 用户主目录安全: 默认

/home/username权限应为drwx------(700),确保用户隐私。 - 共享目录设计: 优先使用SGID目录配合适当组权限(如

2770),结合ACL细化控制,确保协作顺畅且安全。 - SUID/SGID审计: 定期检查系统中不必要的SUID/SGID程序 (

find / -perm /4000找SUID,find / -perm /2000找SGID),移除非必需项的s位。 - 善用SELinux (进阶): CentOS 6默认启用SELinux,它提供远超传统权限的强制访问控制(MAC),虽然学习曲线陡峭,但理解其基本概念(

ls -Z,chcon,restorecon,semanage,setsebool)对加固系统至关重要,权限问题有时是SELinux上下文错误导致。 - 谨慎使用

root: 日常操作避免直接使用root账户,使用sudo执行特权命令,并利用visudo精细配置sudoers文件。

常见问题排查思路

- “Permission Denied”: 这是最直观的信号。

- 检查执行命令的用户身份 (

whoami/id)。 ls -l查看目标文件/目录的权限和所有者/组。- 确认用户是否在文件所属组中 (

groups username或id username)。 - 检查路径上所有父目录是否有

x(执行/进入)权限。 - 怀疑SELinux?暂时

setenforce 0设为Permissive模式测试,并查看/var/log/audit/audit.log或/var/log/messages,确认后修复上下文或调整策略,务必重新启用(setenforce 1)。

- 检查执行命令的用户身份 (

- 文件无法被其他用户/服务修改: 检查文件权限(写权限w)和所有者/组是否正确,父目录是否有写(w)和执行(x)权限,确认服务运行用户身份及组成员关系,考虑SGID目录或ACL。

CentOS 6的权限管理,如同为服务器配备了精确的通行证系统,扎实掌握基础命令、深入理解特殊权限、灵活运用ACL,并始终贯彻最小权限原则,是构建稳固、可信赖服务器环境的核心能力,每一次权限的合理设定,都是对系统安全的一次加固,面对复杂场景时,保持清晰的权限划分思路至关重要,谨慎操作,权限设置直接关系到系统的命脉。