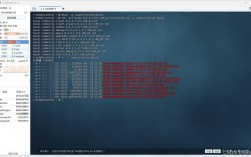

深入解析CentOS无法打开sudoers文件:原因与专业修复指南

想象一下:深夜维护关键服务器,你需要紧急添加一个管理员权限,手指习惯性地敲入 sudo visudo,屏幕却冰冷地抛回一个错误:/etc/sudoers is world writable 或 unable to initialize policy plugin,失去sudo权限如同被锁在服务器控制室门外——系统核心管理功能彻底瘫痪,这种困境不仅令人焦虑,更潜藏着服务中断的重大风险。

深度剖析:CentOS sudoers文件无法访问的根源

文件权限失控(最常见问题)

- 现象: 执行sudo命令或

visudo时,提示/etc/sudoers is world writable或类似权限过宽的警告,随后拒绝操作。 - 根源:

/etc/sudoers文件权限被意外修改(如误用chmod 777 /etc/sudoers),该文件必须严格拥有0440权限(-r--r-----),属主为root,属组通常为root,任何超出范围的写权限(尤其是其他用户可写)都被视为严重安全隐患,sudo机制会主动拒绝加载。

- 现象: 执行sudo命令或

文件所有权异常

- 现象: 与权限问题类似,可能伴随权限错误提示。

- 根源: 文件的拥有者或所属组不再是

root,误执行了chown user:group /etc/sudoers,sudo要求此文件必须属于root用户和root组(或其他特定配置的组,但默认必须是root)。

语法错误导致解析失败

- 现象: 使用

visudo时无法保存退出,提示具体的语法错误行及原因(如>>> /etc/sudoers: syntax error near line 23 <<<),或普通用户尝试sudo时直接失败。 - 根源: 手动编辑

/etc/sudoers时(强烈不建议直接使用普通文本编辑器),出现了不符合规范的配置,指令拼写错误、缺少必要的参数、组名或用户名错误、包含非法字符、嵌套错误等。visudo工具的核心价值在于其能在保存前进行语法校验。

- 现象: 使用

文件损坏或磁盘问题

- 现象: 尝试打开文件时提示

I/O error、No such file or directory(极罕见)或文件内容显示乱码。 - 根源: 系统异常关机、存储介质物理损坏或文件系统错误可能导致关键系统文件损坏,虽然概率较低,但需要纳入排查范围。

- 现象: 尝试打开文件时提示

文件被锁定(临时性)

- 现象: 短时间内重复执行

visudo可能提示文件已锁定(较少见)。 - 根源: 前一个

visudo会话异常退出(如强制终止),导致锁文件(/etc/sudoers.tmp或类似)未被清除,通常稍等片刻或重启系统可解决。

- 现象: 短时间内重复执行

专业解决方案:逐步修复sudoers访问

重要前提: 你需要一个有效的root用户密码或能够通过其他途径(如服务器控制台、单用户模式)获得root权限,以下方案假设你已获得root权限。

修复文件权限与所有权(最常用)

登录root账户: 使用su命令或直接以root身份登录终端:

su - # 输入root密码

修正权限(关键步骤):

chmod 0440 /etc/sudoers

此命令确保文件仅root可读,root组用户可读,无任何用户可写。

修正所有权(如必要):

chown root:root /etc/sudoers

确保文件属主和属组都是root。

验证修复:

ls -l /etc/sudoers

检查输出应为:

-r--r----- 1 root root ... /etc/sudoers尝试执行visudo或让普通用户执行一个需要sudo的命令(如sudo ls /root)测试是否恢复正常。

修复sudoers语法错误

以root身份执行

visudo:visudo

这是唯一推荐的安全编辑方式。

定位并修正错误:

visudo会尝试打开文件并立即进行语法检查,如果文件存在语法错误,它会明确指示错误发生的行号和错误类型(如syntax error near line XX)。- 仔细阅读错误提示,跳转到指定行号。

- 根据提示修正错误,常见的错误包括:

- 指令拼写错误(如

ALL=(ALL) ALL写成AL=(ALL) ALL)。 - 用户名或组名不存在(如

User_Alias ADMINS = johndoe,但用户johndoe已被删除)。 - 缺少等号或参数。

- 在

User_Alias、Runas_Alias、Host_Alias、Cmnd_Alias定义后缺少 。 - 标签(Tag)使用错误(如

NOPASSWD:写错位置)。

- 指令拼写错误(如

- 不确定时,参考

/etc/sudoers.d/README或官方文档中的示例。 优先注释掉(在行首加 )疑似有问题的行,逐步排查。

保存并验证:

- 修正后,按

ESC键,然后输入:wq并按回车保存退出。只有语法完全正确时,visudo才会允许保存。 如果仍有错误,它会再次提示并拒绝保存,要求继续编辑。 - 保存成功后,再次测试普通用户的sudo命令。

- 修正后,按

恢复损坏的sudoers文件(备用方案)

如果怀疑文件内容损坏且无法通过visudo修复,或文件丢失:

检查备份:

- 系统升级或某些操作可能会自动备份旧sudoers文件(如

/etc/sudoers.rpmsave),检查是否存在:ls /etc/sudoers*

- 如果你有自定义备份策略,尝试从备份中恢复。

- 系统升级或某些操作可能会自动备份旧sudoers文件(如

使用默认文件(谨慎操作):

- 如果没有任何备份,且你的配置接近默认状态,可以尝试从sudo包提供的默认文件恢复(这会覆盖所有自定义配置!):

# 查找sudo包提供的默认sudoers文件位置(通常在 /usr/share/doc/sudo*/ 或 /etc/sudoers.dist) rpm -ql sudo | grep sudoers.dist # 或 grep sample 等 # 假设找到 /usr/share/doc/sudo-1.8.29/sudoers.example cp /usr/share/doc/sudo-1.8.29/sudoers.example /etc/sudoers

- 立即修正权限和所有权!

chmod 0440 /etc/sudoers chown root:root /etc/sudoers

- 使用

visudo检查语法并做必要的最小化配置(至少添加一个管理员用户)。

- 如果没有任何备份,且你的配置接近默认状态,可以尝试从sudo包提供的默认文件恢复(这会覆盖所有自定义配置!):

重建文件(最后手段):

- 如果以上均失败,且你清楚记得基本配置,可以用

visudo创建一个全新的空文件,然后手动添加最基本的配置(至少赋予一个用户ALL权限)。极度危险,仅作为恢复服务的临时手段,之后务必重建完整配置。

- 如果以上均失败,且你清楚记得基本配置,可以用

最佳实践:防患于未然的sudoers管理策略

- 永恒法则:只使用

visudo! 绝对禁止使用vim、nano等普通编辑器直接修改/etc/sudoers。visudo的语法检查是防止系统管理瘫痪的关键防线。 - 模块化管理:拥抱

/etc/sudoers.d/目录。 CentOS/RHEL 推荐将自定义配置放在/etc/sudoers.d/目录下的独立文件中(文件名通常不带扩展名),这样做:- 隔离风险: 单个文件错误不会导致整个sudo失效(

visudo检查单个文件语法时会报错但可能允许保存,需注意检查输出)。 - 易于管理: 添加、删除用户或应用权限更清晰。

- 安全更新: 避免主文件在包更新时被意外覆盖。确保目录内文件权限也是

0440,属主属组root:root。

- 隔离风险: 单个文件错误不会导致整个sudo失效(

- 版本控制与备份: 对

/etc/sudoers和/etc/sudoers.d/中的重要自定义文件进行版本控制(如git)或定期备份,重大修改前手动备份:cp -p /etc/sudoers /etc/sudoers.bak。 - 最小权限原则: 严格遵循最小权限原则分配sudo权限,避免滥用

ALL=(ALL) ALL,精确指定用户/组、主机、可执行的命令列表。 - 定期审计: 定期审查sudoers配置,清理离职员工或无用的权限分配,检查是否有异常配置。

对于Linux系统管理员而言,sudo权限是掌控服务器的命脉,一次鲁莽的 chmod 操作或一次不规范的编辑,足以切断这条命脉,掌握 /etc/sudoers 的正确管理方式,严格遵循 visudo 的铁律,将模块化配置和备份融入日常运维习惯——这些不仅是技术操作,更是保障系统稳定与安全的核心纪律,当终端再次顺畅地响应 sudo 命令时,你会深刻体会到规范操作的价值。