深入解析CentOS 6与PHP 5.3.10:运维视角下的风险与坚守策略

老旧环境的现实挑战:CentOS 6与PHP 5.3.10的现状

在Linux服务器领域,CentOS 6曾是企业级应用的中流砥柱,其搭载的PHP 5.3.10版本,也曾是动态网站开发的通用选择,然而技术演进的车轮从未停歇:

- 官方支持终结: CentOS 6已于2020年11月结束全部支持,不再接收安全更新或错误修复

- PHP版本过时: PHP 5.3系列早在2014年就停止维护,存在大量未修补的高危安全漏洞

- 兼容性困境: 现代PHP框架(如Laravel、Symfony)普遍要求PHP 7.4+,老旧系统难以升级应用

直面安全危机:不可忽视的漏洞清单

继续使用该组合面临严峻威胁,仅PHP 5.3.10本身存在多个关键缺陷:

- CVE-2013-6420: 允许远程攻击者通过

openssl_x509_parse()函数触发拒绝服务 - CVE-2014-3587: 处理畸形XML文件时可能导致堆缓冲区溢出

- CVE-2014-3669:

php_stream_opendir()函数存在目录遍历风险 - CVE-2015-0273:

SoapClient类反序列化存在潜在漏洞入口

加固防御体系:CentOS 6 + PHP 5.3.10的生存指南

若因特殊原因必须暂时维持环境,务必执行深度加固:

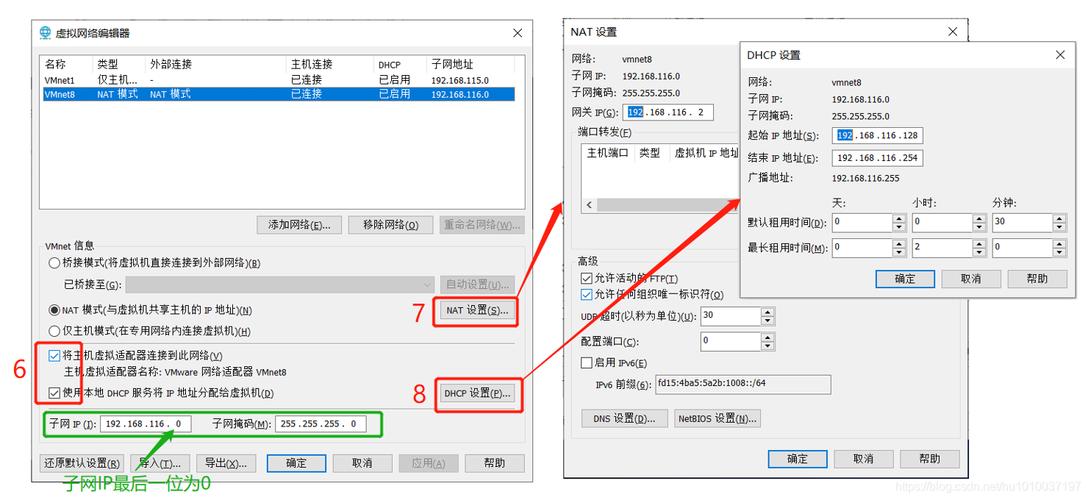

极致网络隔离:

- 严格配置防火墙(iptables),仅开放业务必需端口

- 将服务器置于内部网络,通过跳板机进行管理访问

- 禁用所有非必要的网络服务(如NFS、FTP)

PHP安全配置强化:

php.ini关键设置:expose_php = Off disable_functions = exec,system,passthru,shell_exec,proc_open,popen allow_url_fopen = Off allow_url_include = Off session.cookie_httponly = 1 session.use_only_cookies = 1 cgi.fix_pathinfo=0

- 定期手动审查代码,消除

eval()、assert()及未过滤的用户输入点

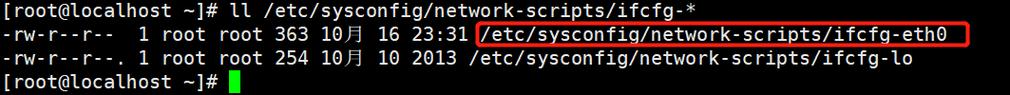

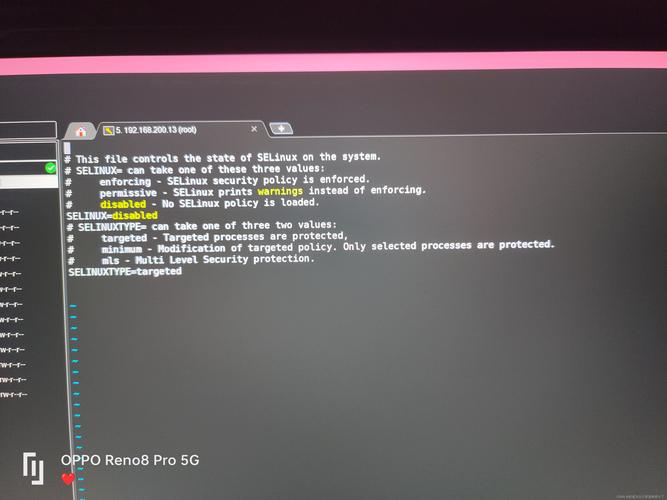

操作系统层加固:

- 移除无用的软件包:

yum remove telnet rsh rlogin ypbind - 启用严格SSH策略:禁用root登录、使用密钥认证、修改默认端口

- 安装并配置入侵检测系统(如OSSEC)

- 使用

chkrootkit、rkhunter定期扫描后门

- 移除无用的软件包:

应用容器化隔离(若可行):

- 将PHP应用封装到Docker容器内

- 限制容器资源与网络权限

- 基础镜像仍存在风险,需明确仅为过渡方案

终极解决方案:迁移与升级路径规划

彻底解决隐患需制定迁移路线:

操作系统原地升级(风险较高)

- 通过

centos2ol迁移至Oracle Linux 6(延长支持至2024年) - 编译安装较新PHP版本(如PHP 5.6),需严格测试兼容性

- 通过

数据迁移至新平台(推荐)

- 将应用迁移至CentOS 7/AlmaLinux 8/Rocky Linux 8

- 升级PHP至官方支持的版本(7.4或8.x)

- 使用

phing或手工流程进行代码兼容性调整

云托管与SaaS转型:

- 考虑将应用部署到支持自动补丁管理的云平台

- 或直接采用成熟的SaaS解决方案替代老旧系统

新旧环境关键特性对比

| 特性 | CentOS 6 + PHP 5.3.10 | 现代替代方案 (如AlmaLinux 8 + PHP 8.1) |

|---|---|---|

| 安全支持状态 | 已终止,无官方补丁 | 活跃支持,定期安全更新 |

| 性能表现 | 较低,缺乏OPcache等优化 | 显著提升,JIT编译大幅加速 |

| 扩展兼容性 | 大量现代扩展无法使用 | 支持最新数据库驱动、加密库等 |

| 维护成本 | 极高(需自定义加固方案) | 较低(自动化管理,社区支持完善) |

| 技术前瞻性 | 严重滞后,阻碍功能迭代 | 支持最新Web标准与技术栈 |

运维决策的平衡点

作为长期维护服务器的技术人员,深刻理解业务连续性的重要,CentOS 6与PHP 5.3.10的坚守充满技术债与安全风险,加固手段如同给老房子打补丁,只能延缓而无法阻止坍塌,真正的出路在于制定清晰的迁移时间表,优先将核心业务转移到受支持平台,每一次成功的迁移不仅降低风险,更是为未来技术创新铺平道路,技术遗产的包袱需要勇气卸下,拥抱更新才能赢得更稳固的根基。