CentOS SVN 代理配置指南:提升访问安全与效率

在管理软件开发项目时,Subversion (SVN) 作为经典的版本控制系统,其稳定性和可靠性深受团队信赖,直接将SVN服务器暴露在公网端口上,会带来显著的安全隐患与访问限制,通过Nginx配置反向代理,不仅能有效增强安全性,还能实现更灵活的访问控制与集成,以下是在CentOS系统上实现这一目标的清晰步骤:

核心组件准备

基础环境确认

- 确保使用CentOS 7或更高版本(推荐CentOS 7/8)。

- 拥有

root权限或具备sudo权限的用户账号。 - SVN服务(通常为

svnserve)已在服务器上正确安装、配置并运行(监听端口如3690)。 - Nginx服务器已安装并处于运行状态。

关键Nginx模块验证

- 执行命令确认Nginx包含代理所需核心模块:

nginx -V 2>&1 | grep -E 'http_ssl_module|http_stub_status_module|http_sub_module'

- 若输出包含

http_ssl_module(HTTPS必需)、http_stub_status_module(状态监控)、http_sub_module替换),则满足要求,缺少模块需重新编译Nginx添加。

- 执行命令确认Nginx包含代理所需核心模块:

配置Nginx反向代理

创建专属配置文件

- 在

/etc/nginx/conf.d/目录下新建文件(如svn_proxy.conf):sudo vi /etc/nginx/conf.d/svn_proxy.conf

- 在

编辑核心代理配置

将以下配置写入文件,依据实际情况替换

[ ]server { listen 80; # HTTP访问端口 listen 443 ssl; # HTTPS访问端口 server_name svn.yourdomain.com; # 替换为你的SVN访问域名 # SSL证书配置(HTTPS必需) ssl_certificate /path/to/your_domain.crt; # 替换为证书路径 ssl_certificate_key /path/to/your_domain.key; # 替换为私钥路径 ssl_protocols TLSv1.2 TLSv1.3; # 推荐使用安全协议版本 ssl_ciphers HIGH:!aNULL:!MD5; # 使用强密码套件 ssl_prefer_server_ciphers on; ssl_session_cache shared:SSL:10m; ssl_session_timeout 10m; # 启用HTTP严格传输安全(HSTS) add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always; # 核心代理设置 location /svn/ { # 身份验证提示信息 auth_basic "SVN Repository Authorization Required"; auth_basic_user_file /etc/nginx/svn_auth; # 指向认证密码文件 # 精确代理到SVN服务器 proxy_pass http://localhost:3690/; # 指向svnserve实际端口 proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; # SVN协议所需特殊头部设置 proxy_set_header Connection ""; proxy_http_version 1.1; } # 可选:禁用根目录访问 location = / { return 404; } # 日志记录配置 access_log /var/log/nginx/svn_access.log; error_log /var/log/nginx/svn_error.log; }

关键参数解析

server_name: 指定访问SVN的域名,需解析到服务器IP。location /svn/: 定义代理路径(访问https://svn.yourdomain.com/svn/将被转发)。auth_basic,auth_basic_user_file: 启用基础认证,保护仓库访问。proxy_pass http://localhost:3690/;: 核心代理指令,将请求转发到本地运行的svnserve(端口号需匹配)。proxy_set_header: 传递客户端真实IP、协议等信息,便于日志和审计。

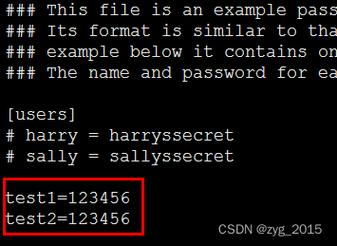

配置访问身份验证

创建认证用户

- 使用

htpasswd工具创建密码文件并添加用户:sudo htpasswd -c /etc/nginx/svn_auth username1 # 首次创建使用-c sudo htpasswd /etc/nginx/svn_auth username2 # 后续添加用户省略-c

- 系统将提示输入并确认相应用户的密码。

/etc/nginx/svn_auth文件存储用户名和加密密码。

- 使用

设置文件权限

- 确保Nginx进程(通常是

nginx用户)有权读取该文件:sudo chown nginx:nginx /etc/nginx/svn_auth sudo chmod 640 /etc/nginx/svn_auth

- 确保Nginx进程(通常是

应用配置并验证

测试配置与重启Nginx

- 检查Nginx配置语法是否正确:

sudo nginx -t

- 若显示

test is successful,则重启Nginx使配置生效:sudo systemctl restart nginx

- 检查Nginx配置语法是否正确:

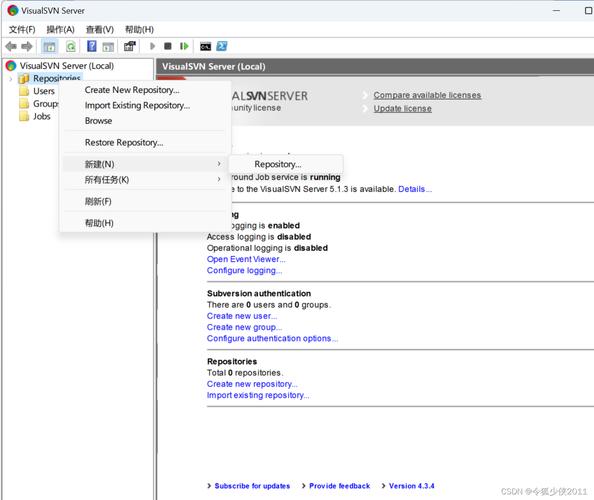

客户端访问验证

- 浏览器初步验证: 访问

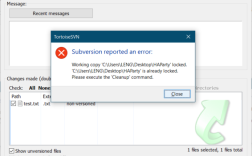

https://svn.yourdomain.com/svn/(或HTTP),应弹出登录窗口,输入配置的用户名密码后应看到仓库列表(需svnserve配置允许浏览)或提示(如403 Forbidden,表示代理成功但无仓库浏览权限)。 - SVN客户端验证: 使用TortoiseSVN、命令行

svn等工具进行检出(svn co)、更新(svn up)等操作:svn co https://svn.yourdomain.com/svn/your_repository local_dir

输入配置的用户名密码,操作应成功执行。

- 浏览器初步验证: 访问

关键运维建议

- 强制HTTPS: 生产环境务必启用HTTPS并考虑将HTTP请求重定向至HTTPS(在

server块中添加listen 80;和return 301 https://$host$request_uri;)。 - 防火墙策略: 配置服务器防火墙(如

firewalld),仅允许外部访问Nginx的80/443端口,屏蔽SVN服务原始端口(如3690)的外部访问。 - 访问日志监控: 定期检查

/var/log/nginx/svn_access.log和svn_error.log,监控访问情况和排查问题。 - 权限细化: Nginx基础认证是全局的,如需更细粒度的仓库或目录权限控制,仍需依赖SVN仓库自身的

authz文件配置。 - 证书管理: 使用Let's Encrypt等工具自动化SSL证书申请与续期,确保持续的安全性。

通过以上配置,Nginx反向代理在CentOS服务器上为SVN服务构建了坚固的安全屏障,对外仅暴露标准Web端口,有效降低了直接攻击风险,SSL加密保障了数据传输安全,基础认证提供了初步访问控制,这种架构简化了网络配置,提升了运维可控性,是部署企业级SVN服务的优选方案,务必定期审查日志、更新组件并遵循最小权限原则,以维持服务的长期安全稳定运行。