深入解析与实战调整CentOS系统句柄数限制

场景再现 凌晨三点,急促的告警铃声划破寂静,一台核心CentOS应用服务器突发连接中断,日志里赫然躺着"Too many open files"的致命错误,这不是简单的故障,而是系统资源的一道隐形枷锁——句柄数限制被触发了。

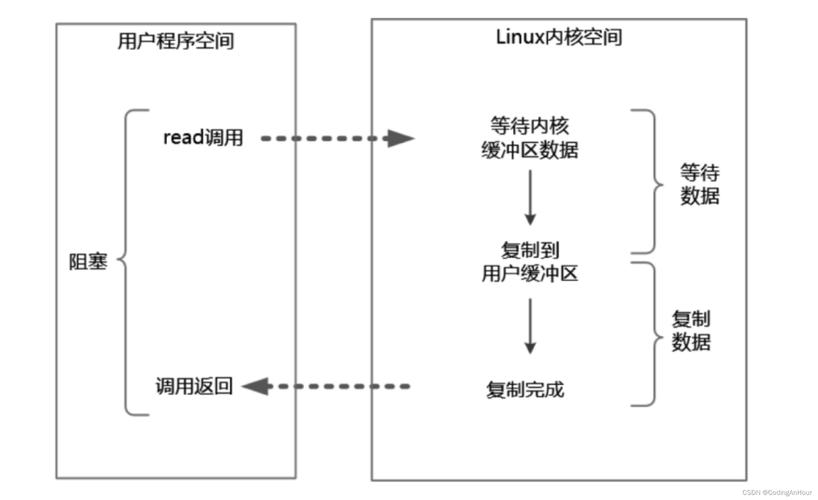

句柄:系统的资源通行证 在Linux王国里,句柄(Handle)是进程访问文件、网络套接字等资源的唯一通行证,系统默认设置一道安全闸门,防止单个进程或用户无节制消耗资源导致全局崩溃,CentOS的默认配置通常保守,例如普通用户仅允许1024个打开文件描述符。

查看当前限制:掌握系统状态 知己知彼,调整前必先诊断,关键命令一目了然:

# 查看当前用户进程级软限制(实际生效值) ulimit -n # 查看当前用户进程级硬限制(上限值) ulimit -Hn # 查看系统全局总限制(需root) cat /proc/sys/fs/file-max

突破瓶颈:动态与永久调整策略 当应用需求超越默认枷锁,精准调整势在必行。

进程级调整:即时生效(重启失效)

# 临时提升当前会话限制(示例设为65535) ulimit -n 65535

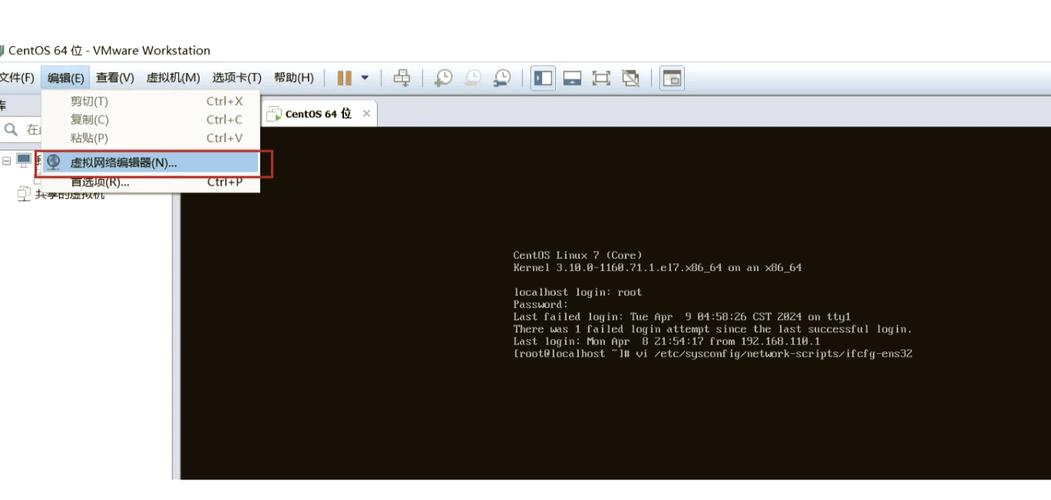

用户级调整:永久生效(需重新登录) 编辑 /etc/security/limits.conf,在尾部添加规则:

* soft nofile 65535 # 所有用户软限制 * hard nofile 100000 # 所有用户硬限制 apuser soft nofile 100000 # 特定用户apuser apuser hard nofile 200000

系统级调整:提升资源天花板 修改 /etc/sysctl.conf,增加内核参数:

fs.file-max = 1000000 # 系统总打开文件数上限 fs.nr_open = 1100000 # 单个进程理论最大值

执行 sysctl -p 即刻激活配置。

关键验证与避坑指南

- 生效确认:用户退出重新登录后,执行

ulimit -n验证。 - 层级关系:用户级限制(limits.conf)不能超越系统级(sysctl.conf)设定。

- 服务重启:重要! 对运行中的守护进程(如Nginx、MySQL),必须重启服务使其加载新限制,这是最常见的"配置未生效"原因。

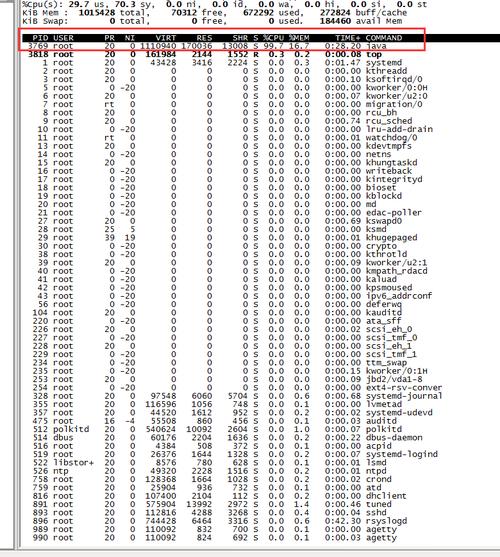

- 资源监控:定期使用

lsof -u username | wc -l观察实际使用量,结合监控系统设置阈值告警。

个人观点 盲目追求极限数值是危险的资源竞赛,合理的句柄数配置需要精细监控与场景化调优——通过压力测试摸清业务峰值,预留安全冗余,同时警惕资源泄漏,真正的系统稳定性,源于对限制机制的深度理解与恰到好处的掌控,而非简单粗暴的参数最大化。