CentOS系统紧急恢复:重置遗忘的Root密码指南

场景重现: 深夜,服务器警报突然响起,管理员小王心头一紧,远程连接失败——他完全遗忘了这台关键CentOS生产服务器的root密码,冷汗瞬间浸湿了后背,业务面临中断风险,如何在不重装系统的前提下快速恢复访问权限?这正是掌握单用户模式或紧急模式重置密码的价值所在。

重要前提与严肃声明:

- 物理访问要求: 此操作必须拥有服务器的物理控制权或底层虚拟化平台(如VMware, KVM)的直接控制台访问权限。

- 安全风险认知: 此操作将暂时绕过系统认证,仅在合法拥有设备所有权且密码确实遗忘时使用,滥用此技术可能导致严重安全与法律后果。

- 数据备份警示: 强烈建议在执行关键操作前备份重要数据,任何系统级干预都存在潜在风险。

实战:CentOS 7/8 重置Root密码步骤详解

重启服务器: 在物理控制台或虚拟机控制界面,执行服务器重启操作。

中断GRUB引导:

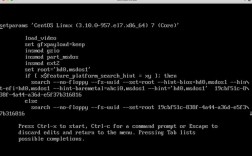

- 在系统启动初期,屏幕出现GRUB菜单(通常显示CentOS版本信息)时,快速按下键盘上的

e键,此步骤需眼疾手快,若错过需再次重启尝试。

- 在系统启动初期,屏幕出现GRUB菜单(通常显示CentOS版本信息)时,快速按下键盘上的

修改内核启动参数:

- 进入GRUB编辑界面,使用方向键,定位到以

linux16或linuxefi开头的行(通常在倒数第二或第三行)。 - 将光标移动到此行的末尾。

- 关键操作: 在行尾参数(可能包含

ro、rhgb quiet、LANG等)的后面,先输入一个空格,然后添加以下参数:rd.break或

init=/bin/bash这两种方法效果相似,本文以

rd.break为例(更常用),修改后的行类似:

... ro crashkernel=auto ... quiet ... rd.break

- 进入GRUB编辑界面,使用方向键,定位到以

进入紧急Shell环境:

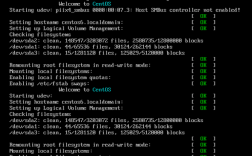

- 按下

Ctrl + X或F10使用修改后的参数启动系统,系统会暂停在一个特殊的紧急模式Shell(switch_root:/#),/sysroot挂载为原始系统的根目录,但处于只读状态。

- 按下

重新挂载根文件系统为读写:

mount -o remount, rw /sysroot此命令将

/sysroot重新挂载为可读写模式,允许修改系统文件(包括密码文件)。切换根环境:

chroot /sysroot此命令将当前工作根目录切换到原始系统的 (即

/sysroot的内容),此时提示符变为sh-4.2#。重置Root密码:

passwd root- 系统会提示你输入新的root密码,输入时屏幕无回显(盲输),请务必牢记并准确输入两次。

- (可选)如需同时解锁可能被锁定的root账户,可执行:

passwd -u root

处理SELinux上下文(关键步骤):

- CentOS默认启用SELinux,修改

/etc/shadow(密码存储文件)会导致其SELinux安全上下文不正确,可能导致重启后无法登录。必须执行以下命令之一:- 推荐: 在下次重启前自动重新标记文件系统:

touch /.autorelabel此命令创建一个空文件,系统在下次启动时会检测到它并执行完整的SELinux重新标记。

- 或 手动恢复上下文(仅在熟悉SELinux时使用):

restorecon -v /etc/shadow

- 推荐: 在下次重启前自动重新标记文件系统:

- CentOS默认启用SELinux,修改

退出并重启:

- 退出chroot环境:

exit - 退出紧急Shell:再次输入

exit,系统将自动重启。

- 退出chroot环境:

验证与后续:

- 重启过程(如果创建了

/.autorelabel)会花费较长时间进行SELinux重新标记,请耐心等待。 - 系统完全启动后,使用新设置的root密码登录控制台或SSH。

- 登录成功后,立即删除自动标记文件(如果创建了):

rm -f /.autorelabel

- 重启过程(如果创建了

资深管理员视角:安全与预防重于破解

密码恢复能力是系统管理员的必备技能,但绝不能成为松懈安全管理的借口,每一次被迫使用 rd.break 或 init=/bin/bash,都是对既有安全防护的一次穿透,作为拥有多年运维经验的从业者,我强烈建议:

- 密码管理规范化: 立即采用企业级密码管理工具(如KeePassXC、Bitwarden或1Password Teams),杜绝记忆负担和弱密码,将核心凭证视为最高机密。

- 特权访问最小化: 严格限制root账户直接登录(尤其SSH),强制使用

sudo机制进行权限提升,并为每个管理员创建独立、可审计的普通账户。 - 密钥认证优先: SSH登录务必禁用密码认证,全面部署SSH密钥对(Ed25519算法优先),并妥善保管私钥(口令加密)。

- 堡垒机/跳板机部署: 生产环境必须通过堡垒机访问服务器,集中审计所有高危操作,阻断直接暴露风险。

- 双因素认证(2FA): 在可行层面(如管理控制台、VPN登录)部署2FA,即使密码泄露也能构筑第二防线。

- 定期演练与预案: 将密码恢复流程写入运维手册,并在测试环境定期演练,确保紧急时刻操作准确无误,避免业务中断时间延长。

技术赋予了我们恢复访问的能力,但真正的专业素养体现在如何构建无需依赖这种“后门”的健壮安全体系,每一次密码重置操作都应敲响警钟——是时候审视并加固你的防御链了,安全不是一劳永逸的产品,而是持续精进的专业实践。