2018年初,一场席卷全球IT基础设施的风暴悄然降临,其核心就是名为“Meltdown”(熔断)的硬件级安全漏洞,与它的“孪生兄弟”Spectre(幽灵)一起,揭示了现代处理器设计中一个深层次的安全隐患,这场风暴对几乎所有使用英特尔、AMD或ARM芯片的计算设备产生了深远影响,而运行着CentOS 6这类经典但已步入生命周期末期的操作系统的服务器,则面临着尤为严峻的考验。

Meltdown:打破用户与内核的壁垒

要理解Meltdown的危险性,需要一点计算机架构的基础知识,现代操作系统采用严格的权限隔离机制,将高权限的“内核空间”(处理核心系统任务)与低权限的“用户空间”(运行普通应用程序)分隔开,这堵“墙”是系统安全的基石,确保用户程序无法窥探或篡改内核的核心数据,比如密码、加密密钥等敏感信息。

Meltdown漏洞的精妙与可怕之处在于,它利用了现代处理器为了提高性能而采用的“推测执行”(Speculative Execution)和“乱序执行”(Out-of-Order Execution)技术中的缺陷,处理器为了不闲置,会提前预测并执行一些它“认为”接下来可能会用到的指令,如果预测错了,它会丢弃错误执行的结果,但不会完全清理干净所有痕迹。

Meltdown正是利用了处理器在错误预测路径上执行指令时留下的这些微妙“痕迹”(主要是缓存状态的变化),通过精心设计的恶意代码,攻击者可以诱使处理器在用户空间权限下,推测性地去读取内核空间的内存数据,虽然处理器最终会发现权限错误并终止这条指令流,但内核数据在推测执行过程中已经被加载到处理器的缓存中,攻击者随后利用一种称为“旁路攻击”(Side-Channel Attack)的技术,通过精确测量访问不同内存地址所需时间的微小差异,就能间接推断出缓存在处理器里的内核数据内容,这就相当于在隔离墙上钻了一个极其微小的孔,却能窥探到墙后所有的秘密。

CentOS 6:老兵遭遇新挑战

CentOS 6,作为Red Hat Enterprise Linux 6的开源重建版本,自2011年发布以来,凭借其卓越的稳定性和可靠性,赢得了众多企业用户,尤其是关键业务系统运维人员的信赖,任何软件都有其生命周期,Red Hat官方已于2020年11月30日终止了对RHEL 6(以及相应的CentOS 6)的扩展支持(Extended Life Phase Support),这意味着:

- 官方安全更新停止: Red Hat不再为CentOS 6提供任何新的安全补丁、错误修复或功能增强,这是最核心的问题。

- 内核版本冻结: CentOS 6的内核版本长期停留在

6.32-xxx,修复像Meltdown这样的深度硬件漏洞,通常需要操作系统内核级别的重大修改,甚至涉及编译器和微码的更新,这些复杂的修复,对于已停止支持的内核版本来说,几乎是不可能由官方提供的任务。

当Meltdown漏洞曝光时,CentOS 6正处于一个尴尬的境地:它承载着大量仍在运行的、对稳定性要求极高的老旧应用;它无法获得官方的、经过充分测试的内核补丁来有效缓解这个高危漏洞。

CentOS 6用户面临的真实风险

运行未修复的CentOS 6系统意味着:

- 内核内存暴露: 攻击者如果能在系统上运行恶意代码(通过利用其他未修补的应用程序漏洞、诱骗用户运行恶意程序,或者在多用户环境或共享主机环境下),就有可能利用Meltdown漏洞读取内核内存中的任意内容。

- 敏感信息泄露: 这包括系统密码、SSH私钥、SSL/TLS证书密钥、数据库连接凭证以及其他进程的内存内容,对于数据库服务器、应用服务器、存储服务器等,这无疑是灾难性的。

- 信任根基动摇: 服务器的核心安全依赖于内核的完整性,Meltdown直接动摇了这个根基,使得系统在遭受此类攻击时变得极其脆弱。

应对之道:升级是唯一可持续的解决方案

面对CentOS 6上的Meltdown漏洞,以及其生命周期结束的事实,任何试图寻找“完美”补丁留在CentOS 6上的想法都是不切实际且高风险的,社区可能流传着一些非官方的补丁或变通方案,但它们存在显著问题:

- 未经充分测试与验证: 缺乏官方支持意味着没有严格的质量保证和安全审计,稳定性、兼容性和实际防护效果存疑。

- 性能损失: Meltdown的修复补丁(称为KPTI - Kernel Page Table Isolation)会带来一定的性能开销,尤其是在涉及大量系统调用的I/O密集型任务上,非官方补丁的性能影响可能更难以预测和控制。

- 维护困难: 采用非官方方案后,后续的维护、更新将完全依赖社区或个人,可持续性差,反而可能引入新的安全风险。

对于仍然运行CentOS 6的服务器,最负责任、最安全的行动方案是:

- 立即评估升级路径:

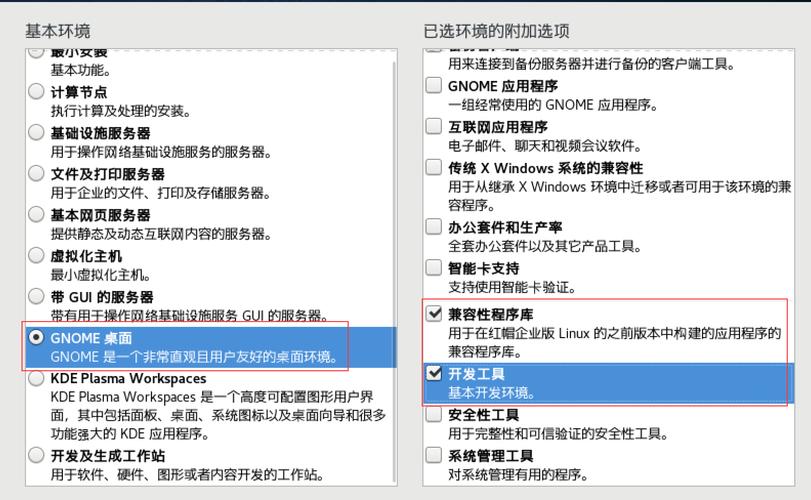

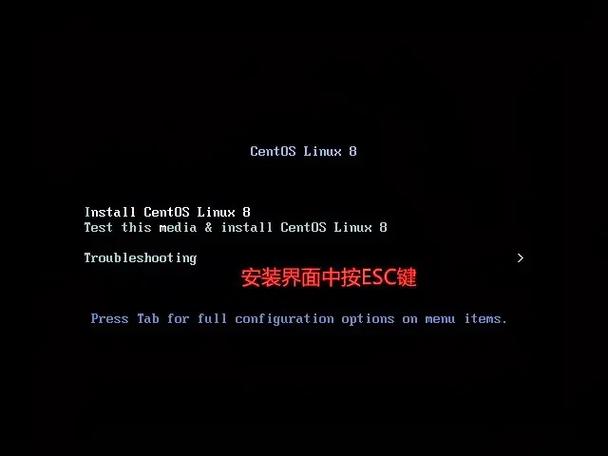

- 升级到受支持的版本: 迁移到 CentOS 7(其支持也即将结束,但仍在维护期内)或 CentOS Stream 8 / Stream 9(CentOS项目的新方向),或者考虑其上游来源 RHEL 8 / RHEL 9(需订阅),AlmaLinux 或 Rocky Linux 作为RHEL的1:1二进制兼容替代品,也是极佳的选择,它们提供长期稳定的支持周期。

- 硬件评估: CentOS 6通常运行在较老的硬件上,升级操作系统可能需要同时评估硬件是否满足新系统要求,或者借此机会进行硬件更新。

- 制定严谨的迁移计划: 升级涉及应用兼容性测试、数据迁移、配置调整、回滚方案制定等复杂步骤,需要详细规划并在测试环境充分验证。

- 在迁移完成前实施严格隔离与监控(临时缓解):

- 物理/逻辑隔离: 将未升级的CentOS 6系统放置在隔离的网络区域,严格控制访问权限,仅允许必要的业务流量,避免将其直接暴露在互联网或不可信网络中。

- 最小化攻击面: 停用所有非必要的服务和端口,移除或禁用非必要的用户账户和软件,保持其他应用软件尽可能更新到CentOS 6仓库中可用的最新安全版本。

- 强化监控与审计: 部署增强型日志记录和入侵检测系统(IDS),密切关注系统异常活动,定期审查日志。

- 评估虚拟化隔离(有限作用): 在虚拟化环境中,虽然虚拟机监控器(Hypervisor)本身需要修补Meltdown,但修补后的Hypervisor可以在一定程度上减轻客户机(Guest OS,如CentOS 6)内部漏洞的部分影响,这不能替代客户机操作系统内部的修复,且依赖于Hypervisor已正确修补,客户机内部的攻击(同一虚拟机内的恶意进程)风险依然存在。

结论观点

Meltdown漏洞揭示了硬件与软件安全交织的复杂性,对老旧系统构成了致命威胁,CentOS 6作为一代经典,其历史使命已然完成,继续坚守在已失去官方安全支持的CentOS 6上,尤其是在存在Meltdown这类高危漏洞的情况下,无异于在数字战场上“裸奔”,网站管理员和系统运维人员必须正视这一现实风险,将系统升级计划提升至最高优先级,迁移到受现代支持的操作系统版本,不仅是为了修复Meltdown,更是为了获得持续的安全保障、性能优化和对新技术的兼容性,这是保障业务连续性和数据安全的根本要求,留恋旧系统带来的短期“稳定”假象,最终可能付出远高于升级成本的惨痛代价,果断行动,拥抱受支持的平台,是当前唯一明智且负责的选择。