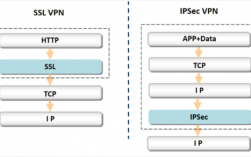

在当今的网络环境中,虚拟专用网络(VPN)已成为保障数据传输安全和实现远程访问的重要工具,对于使用CentOS系统的用户来说,配置IPsec VPN是一种常见且可靠的选择,IPsec协议提供了强大的加密和认证机制,能够有效保护数据在公共网络中的传输安全,本文将详细介绍如何在CentOS系统上配置IPsec VPN,帮助您快速搭建一个安全稳定的VPN环境。

在开始配置之前,需要确保您已经拥有一个运行CentOS的服务器,并具备root或sudo权限,建议系统已经更新到最新版本,以避免因软件版本问题导致的配置错误,我们将使用StrongSwan作为IPsec的实现工具,因为它功能强大且配置灵活。

安装必要的软件包,打开终端,输入以下命令:

sudo yum install epel-release

sudo yum install strongswan这些命令会安装StrongSwan及其依赖项,安装完成后,我们需要进行基本的配置。

StrongSwan的主要配置文件位于/etc/strongswan/ipsec.conf,使用文本编辑器打开该文件,进行如下配置:

config setup

charondebug="ike 1, knl 1, cfg 0"

uniqueids=no

conn %default

ikelifetime=60m

keylife=20m

rekeymargin=3m

keyingtries=1

keyexchange=ikev2

conn myvpn

left=%any

leftid=你的服务器公网IP

leftcert=server-cert.pem

leftsendcert=always

leftsubnet=0.0.0.0/0

right=%any

rightid=%any

rightauth=eap-mschapv2

rightsourceip=10.10.10.0/24

rightdns=8.8.8.8

eap_identity=%identity

auto=add将“你的服务器公网IP”替换为实际服务器的公网IP地址,此配置定义了一个基本的IKEv2连接,使用证书和EAP-MSCHAPv2进行认证。

需要配置预共享密钥或证书认证,本文以证书认证为例,首先生成证书 Authority (CA) 证书:

ipsec pki --gen --outform pem > ca.key.pem

ipsec pki --self --in ca.key.pem --dn "C=CN, O=MyOrg, CN=MyCA" --ca --outform pem > ca.cert.pem然后生成服务器证书:

ipsec pki --gen --outform pem > server.key.pem

ipsec pki --pub --in server.key.pem | ipsec pki --issue --cacert ca.cert.pem --cakey ca.key.pem --dn "C=CN, O=MyOrg, CN=你的服务器公网IP" --san="你的服务器公网IP" --flag serverAuth --flag ikeIntermediate --outform pem > server.cert.pem将生成的证书文件复制到StrongSwan的证书目录:

sudo cp ca.cert.pem /etc/strongswan/ipsec.d/cacerts/

sudo cp server.cert.pem /etc/strongswan/ipsec.d/certs/

sudo cp server.key.pem /etc/strongswan/ipsec.d/private/需要配置用户认证,编辑/etc/strongswan/ipsec.secrets文件,添加以下内容:

: RSA server.key.pem

用户名 %any : EAP "密码"将“用户名”和“密码”替换为您希望使用的实际凭证。

完成上述配置后,需要调整防火墙规则以允许IPsec流量,假设您使用的是firewalld,执行以下命令:

sudo firewall-cmd --permanent --add-service=ipsec

sudo firewall-cmd --permanent --add-port=500/udp

sudo firewall-cmd --permanent --add-port=4500/udp

sudo firewall-cmd --reload确保系统启用了IP转发,编辑/etc/sysctl.conf文件,取消以下行的注释:

net.ipv4.ip_forward = 1然后应用更改:

sudo sysctl -p启动StrongSwan服务并设置开机自启:

sudo systemctl start strongswan

sudo systemctl enable strongswan您可以使用命令sudo systemctl status strongswan检查服务状态,确保没有错误信息。

对于客户端配置,根据操作系统不同有所差异,需要导入CA证书,并设置IKEv2连接,使用EAP-MSCHAPv2认证方式输入用户名和密码,Windows、macOS和大多数移动操作系统都内置了对IKEv2的支持,配置相对 straightforward。

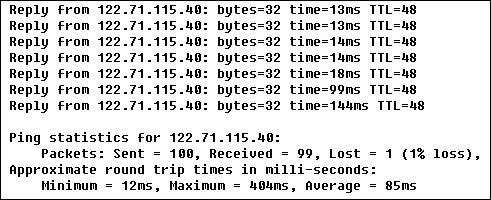

在配置过程中,可能会遇到一些常见问题,比如连接超时或认证失败,建议检查防火墙设置、证书路径和权限,以及客户端配置是否正确,StrongSwan的日志文件位于/var/log/secure,通过查看日志可以获取详细的错误信息,帮助诊断问题。

IPsec VPN在保障数据安全方面表现出色,尤其适合企业环境或对安全性要求较高的个人用户,通过上述步骤,您可以在CentOS系统上快速部署一个可靠的IPsec VPN服务器,实际应用中,可能还需要根据具体需求调整配置参数,比如加密算法或连接超时时间。

从实际使用角度看,IPsec VPN的稳定性和安全性确实值得信赖,相比其他VPN协议,IPsec在处理大量数据时表现更为出色,适合长期运行,配置过程稍显复杂,需要一定的技术基础,但只要按照步骤仔细操作,大多数用户都能成功搭建自己的VPN服务。