在Linux服务器管理中,安全始终是首要考虑的问题,CentOS系统自带多种安全机制,其中TCP Wrappers是一种经典且有效的网络访问控制工具,它通过hosts.allow和hosts.deny两个文件,允许管理员精细控制哪些客户端可以访问本机的网络服务。

理解TCP Wrappers的工作原理至关重要,当客户端尝试连接到系统上的某个服务时,系统首先检查hosts.allow文件,如果找到匹配的规则,则立即允许连接,如果没有匹配,则继续检查hosts.deny文件,若在hosts.deny中找到匹配项,则拒绝连接,如果两个文件中均未找到匹配规则,则默认允许连接,这种“允许优先”的逻辑使得配置变得直观。

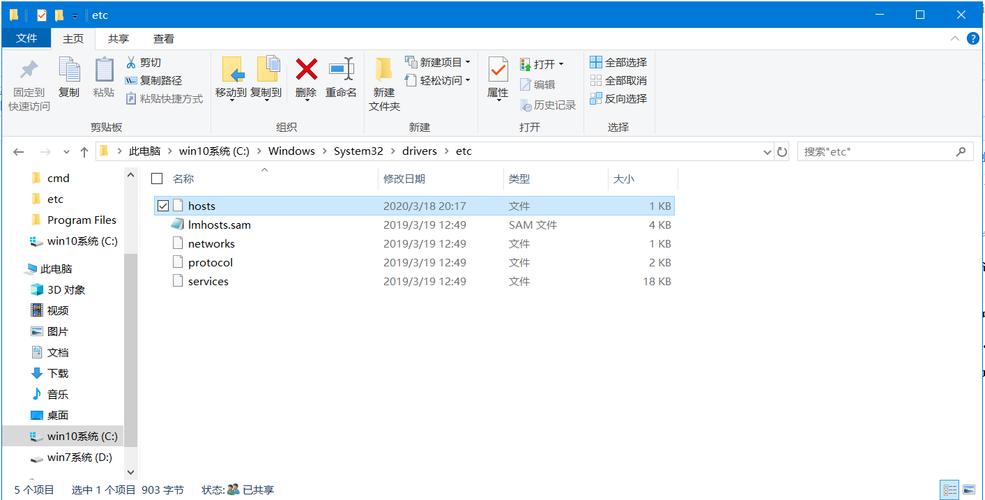

hosts.allow文件是实施访问控制的关键,该文件位于/etc/目录下,其基本语法格式清晰明了,每条规则由三个部分组成:

服务程序列表 : 客户端列表 : 可选操作

服务程序列表指定了规则所适用的网络服务,例如sshd、vsftpd,客户端列表则定义了允许访问的主机、IP地址或域名,还可以使用通配符和模式匹配来实现更灵活的配置,这大大增强了规则的适应性。

实际配置中,常见的策略是“默认拒绝,显式允许”,这意味着在hosts.deny文件中设置一条全局拒绝规则,例如ALL: ALL,拒绝所有客户端的访问,在hosts.allow文件中,逐一添加需要允许访问的特定规则,这种白名单方式极大地增强了服务器的安全性。

若只想允许来自内网网段168.1.0/24的SSH连接,并允许所有主机访问HTTP服务,配置如下:

在/etc/hosts.deny文件中: ALL: ALL

在/etc/hosts.allow文件中: sshd: 192.168.1.httpd: ALL

这里的168.1.表示匹配所有以该字符串开头的IP地址,冒号后的点号是通配符的一部分,代表整个网段。

除了IP地址,还可以使用主机名、域名甚至环境变量来定义客户端。sshd: .example.com会匹配所有来自example.com域的主机,但需要注意的是,使用主机名或域名可能会带来额外的DNS查询开销,并存在DNS欺骗的风险,因此在生产环境中优先使用IP地址是更稳妥的选择。

TCP Wrappers虽然强大,但也存在一些局限性,最重要的一点是,它仅适用于链接了libwrap库的服务,常见的如sshd、vsftpd、xinetd管理的服务通常都支持,对于现代系统中的应用,如Nginx或某些新版本的服务,可能不再依赖TCP Wrappers,而是使用防火墙(如firewalld或iptables)来进行访问控制。

一个全面的服务器安全方案应该是分层的,TCP Wrappers可以作为内层的一道有效防线,与系统防火墙协同工作,防火墙负责处理更底层的网络流量过滤和端口控制,而TCP Wrappers则可以在应用层为特定服务提供额外的访问规则。

在修改完hosts.allow和hosts.deny文件后,无需重启任何服务或系统,配置会立即生效,这是因为TCP Wrappers的检查机制是在每次有连接请求时实时读取这些文件的,这使得策略调整非常迅速和灵活。

定期审计和检查这些访问控制文件是良好的管理习惯,确保没有遗留的、过时的或过于宽松的规则,是维持服务器长期安全运行的重要环节,结合系统日志(如/var/log/secure)进行监控,可以及时发现异常连接尝试,并据此调整安全策略。

从系统管理的角度来看,掌握TCP Wrappers的使用是基本功,它提供了一种轻量级、快速生效的访问控制手段,虽然在云原生和容器化技术蓬勃发展的今天,它的应用场景可能不如以往广泛,但在管理传统服务器架构、内部网络服务时,它依然是一个简单而可靠的工具,理解其原理并正确运用,能够为系统安全增添一份坚实的保障。