什么是CentOS洞

在网络技术中,"打洞"是一种通过在两个私有网络之间建立隧道(tunnel)以实现它们之间的直接通信的方法,这种技术常用于将多个独立的私网连接起来,形成一个更大的内网,对于CentOS系统来说,"打洞"主要是指利用GRE(通用路由封装)协议来建立隧道,使不同私网能够相互访问。

CentOS打洞的应用场景和配置方法

1、应用场景

办公环境:在企业中,每个办公地点可能有自己的独立私网,通过GRE隧道可以将这些分散的网络连接成一个大的内部网络,方便员工在不同地点间无缝漫游和访问内部资源。

中小企业:由于成本限制,中小企业可能无法购买昂贵的专业网络设备或租用点对点专线,因此常用Linux+GRE+Tunnel方案来实现网络间的互联。

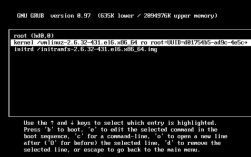

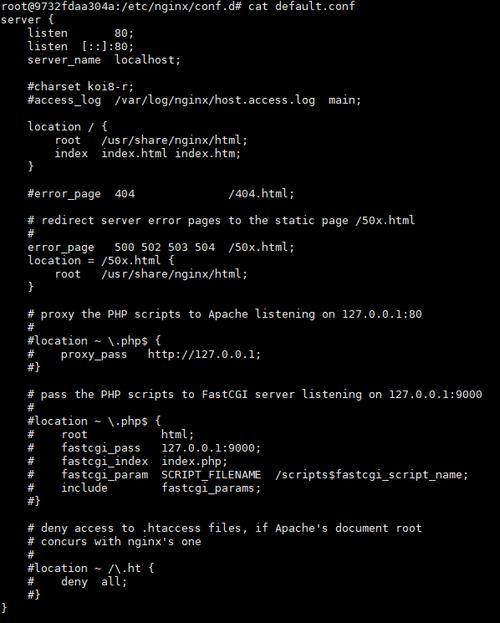

2、配置方法

双网关都有公网IP:这是最常见的场景,在两个网关上分别配置GRE隧道,指定对方的公网IP地址、内网IP地址和密钥,在GW_A和GW_B上分别创建配置文件/etc/sysconfig/networkscripts/ifcfggw,并激活网络设备gw。

单网关有公网IP,另一网关通过NAT上网:这种情况下,需要在没有公网IP的网关上设置一对一的NAT映射,并在有公网IP的网关上配置GRE隧道,具体配置与上述类似,但需要额外设置NAT映射规则。

CentOS的安全漏洞

1、Sudo本地提权漏洞(CVE20213156)

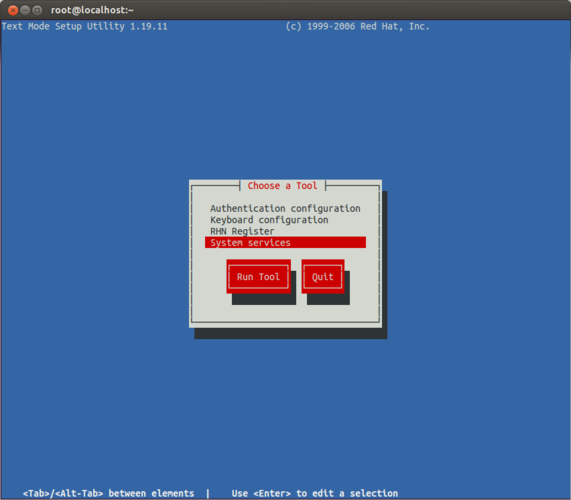

:该漏洞存在于sudo版本1.8.2到1.8.31p2以及1.9.0到1.9.5p1之间,攻击者可以通过构造特定的命令参数触发堆溢出,从而获得root权限。

修复建议:升级sudo到1.9.5p2或更高版本,CentOS 7用户可以升级到sudo1.8.2310.el7_9.1或更高版本。

2、DirtyPipe脏管漏洞(CVE20220847)

:该漏洞允许低权限用户通过覆盖文件的页面缓存来提升至root权限,并能对主机上的任意可读文件进行读写操作。

影响范围:Linux Kernel版本大于等于5.8且小于5.16.11/5.15.25/5.10.102的版本受影响,CentOS 8默认内核版本受该漏洞影响,而CentOS 7及以下版本不受影响。

修复建议:升级内核到5.16.11、5.15.25或5.10.102及之后的版本。

FAQs

1、如何检测系统是否受到Sudo本地提权漏洞的影响?

解答:以非root账户登录系统,运行命令sudoedit s /,如果返回错误信息以“sudoedit:”开头,说明系统可能存在安全风险;如果显示“usage:”开头的错误响应,则系统未受影响。

2、如何修复DirtyPipe脏管漏洞?

解答:首先检查当前系统的内核版本,使用命令uname a,如果内核版本在受影响范围内,下载并安装最新的内核版本,以Ubuntu为例,可以从http://kernel.ubuntu.com网站下载最新内核版本,然后在终端中手动安装内核并重启系统。

通过以上内容,可以全面了解CentOS系统中的“打洞”技术和常见的安全漏洞及其修复方法,希望这些信息能帮助您更好地管理和维护CentOS系统的安全性。