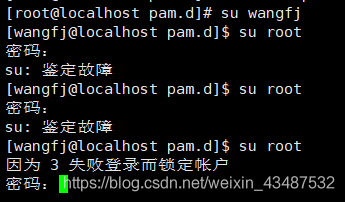

在Linux系统中,PAM(Pluggable Authentication Modules,可插拔认证模块)是一种灵活的认证机制,允许系统管理员根据需要选择和配置不同的认证方式,如用户名密码、指纹识别、证书认证等,CentOS作为常用的Linux发行版之一,其PAM的配置和管理同样重要且实用,以下是关于CentOS中PAM的详细解析:

PAM的基本概念与作用

PAM是由Sun公司于1995年开发的一种认证框架,旨在为各种服务提供统一的认证接口,通过PAM,系统管理员可以在不修改服务程序的情况下,灵活地更改服务的认证方式,从而提高了系统的灵活性和安全性。

PAM的安装与版本查看

在CentOS中,安装PAM非常简单,只需执行以下命令即可:

yum install pam

安装完成后,可以通过以下命令查看PAM的版本信息:

pam_version

PAM的配置文件与目录结构

PAM的配置文件位于/etc/pam.d目录下,每个文件对应一个服务或应用程序。/etc/pam.d/login文件对应的是系统登录服务,而/etc/pam.d/sshd文件则对应的是SSH远程登录服务。

每个PAM配置文件由多个模块组成,每个模块都有一个对应的.so文件,这些模块按照顺序依次执行,如果其中有一个模块执行失败,整个认证过程都会失败。

PAM的模块类型与控制标记

PAM提供了多种认证模块,可以根据需要选择使用,以下是一些常用的PAM模块及其功能:

pam_unix:使用本地密码文件进行认证。

pam_ldap:使用LDAP服务器进行认证。

pam_radius:使用RADIUS服务器进行认证。

pam_pkcs11:使用PKCS#11智能卡进行认证。

pam_sepermit:用于SELinux的认证模块。

PAM的控制标记决定了如何处理各个模块的返回值,常见的控制标记包括:

required:表示该行以及所涉及模块的成功是用户通过鉴别的必要条件。

sufficient:表示只要有一个模块认证通过即可。

requisite:表示该模块必须返回成功才能继续执行同一类型的其他模块。

optional:表示该模块的执行是可选的,其成功与否不会对身份认证起关键作用。

PAM的配置方法

在CentOS中,可以通过修改PAM配置文件来配置认证方式,以系统登录服务为例,可以编辑/etc/pam.d/login文件来修改认证方式,默认情况下,该文件的内容如下:

#%PAM1.0 auth required pam_securetty.so auth include passwordauth account include passwordauth session include passwordauth

如果要使用本地密码文件进行认证,可以将第二行改为:

auth sufficient pam_unix.so nullok try_first_pass

FAQs

问题1:如何在CentOS中安装PAM?

答:在CentOS中安装PAM非常简单,只需执行以下命令即可:

yum install pam

问题2:如何查看PAM的版本信息?

答:安装完成后,可以通过以下命令查看PAM的版本信息:

pam_version