当服务器日志频繁出现“sys角色过多报错”时,许多技术运维人员会感到困惑,这种错误通常与系统权限分配机制相关,但具体原因可能涉及多个层面,本文将从技术原理、实际排查流程及长期优化方案三个维度展开分析,并提供可落地的操作建议。

一、错误产生的核心逻辑

现代操作系统通过角色(Role)实现权限的细粒度控制,当某个进程或服务尝试创建超过系统预设上限的角色实例时,内核的安全模块会主动触发保护机制,以Linux系统为例,默认的角色数限制通常设置在1024个,但具体数值可通过/etc/security/limits.conf文件查询,超限的根本原因往往不是简单的数值溢出,而是反映了更深层的系统设计缺陷。

典型场景包括:

1、微服务架构下的资源竞争:容器化部署环境中,多个服务实例可能同时申请临时角色

2、未及时释放的僵尸进程:异常退出的进程未正确回收权限句柄

3、第三方中间件配置缺陷:数据库连接池、消息队列等组件未正确设置会话生命周期

二、现场诊断方法论

当警报触发时,建议按照以下优先级进行排查:

步骤1:实时资源监控

watch -n 1 "cat /proc/sys/kernel/threads-max; ps -eo nlwp,pid,cmd | sort -rn | head"

该命令组合能实时显示线程数、进程数及对应的资源占用情况,重点关注nlwp(线程数)异常增长的进程。

步骤2:审计日志关联分析

journalctl -u your_service_name --since "10 minutes ago" | grep -iE 'role|permission|selinux'

结合系统日志与应用日志的时间戳交叉比对,可定位到首次出现异常的模块,特别注意SELinux的AVC拒绝记录。

步骤3:内存转储分析

当常规手段无法定位时,使用gcore生成进程内存快照:

gcore -o /tmp/core_dump PID

通过分析内存中的权限句柄分布,可精确识别资源泄漏点。

三、长效解决方案设计

单纯修改系统参数(如提升角色数上限)只能暂时缓解问题,真正的优化需要架构层面的改进:

方案1:动态角色池技术

采用类似数据库连接池的设计模式,建立角色预分配机制,通过维护可用角色队列,实现资源的循环利用,Python示例代码框架:

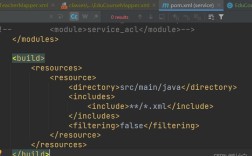

class RolePool:

def __init__(self, max_size):

self._semaphore = threading.Semaphore(max_size)

self._pool = queue.Queue(max_size)

def acquire(self):

self._semaphore.acquire()

return self._pool.get()

def release(self, role):

self._pool.put(role)

self._semaphore.release()方案2:基于cgroup的隔离控制

为关键服务创建独立的控制组,限制其资源消耗:

cgcreate -g cpu,memory:/service_group echo "100000" > /sys/fs/cgroup/cpu/service_group/cpu.cfs_quota_us echo "2G" > /sys/fs/cgroup/memory/service_group/memory.limit_in_bytes

方案3:自动化熔断机制

集成Prometheus与Grafana实现智能监控,当角色使用率达到阈值时自动触发服务降级:

alert: RoleLimitExceeded

expr: system_roles_used / system_roles_max > 0.8

for: 5m

annotations:

summary: "角色使用率超过80%"

description: "当前角色使用率 {{ $value }}%,建议检查服务 {{ $labels.instance }}"四、进阶优化建议

在云原生环境下,建议采用服务网格(Service Mesh)架构重构权限管理体系,通过Istio等工具实现:

1、自动化的mTLS双向认证

2、细粒度的RBAC策略下发

3、实时流量监控与动态策略调整

对于遗留系统改造,可采用渐进式方案,先通过eBPF技术实现无侵入式监控,收集足够数据后再进行架构升级,关键命令:

sudo bpftrace -e 'tracepoint:syscalls:sys_enter_setrole { printf("%s %d\n", comm, pid); }'系统权限管理本质上是安全与效率的平衡艺术,过度严格的限制会导致业务受阻,放任自由则会引发安全隐患,建议建立定期审计机制,将角色使用情况纳入DevOps关键指标(KPI),通过混沌工程进行故障演练,持续提升系统的健壮性,真正的技术价值不在于消灭所有错误,而在于建立快速响应和自愈的生态系统。