在Web开发与维护过程中,安全问题始终是重中之重。SQL注入攻击作为一种经典且高风险的漏洞类型,常因页面报错信息的不当处理而暴露隐患,本文将从技术视角剖析SQL注入与页面报错之间的关联,并探讨如何通过规范开发流程提升系统安全性。

一、页面报错为何成为攻击入口

当用户输入的数据未被充分过滤时,攻击者可通过构造特殊字符触发数据库查询异常,在登录表单中注入单引号',若后端未采用参数化查询,可能直接导致SQL语句拼接错误,若服务器将详细的错误信息(如数据库类型、表结构、字段名)直接返回至前端页面,攻击者便能利用这些信息精准定位漏洞点。

某电商平台曾因页面显示“MySQL语法错误:near ‘OR 1=1--’ at line 1”的提示,导致攻击者在三小时内获取了完整的用户数据表结构,这一案例表明,暴露具体错误细节等于为攻击者提供“地图”。

二、报错注入的攻击逻辑解析

攻击者通常会分步骤实施攻击:

1、探测漏洞:通过输入'、"等字符测试是否存在过滤缺陷

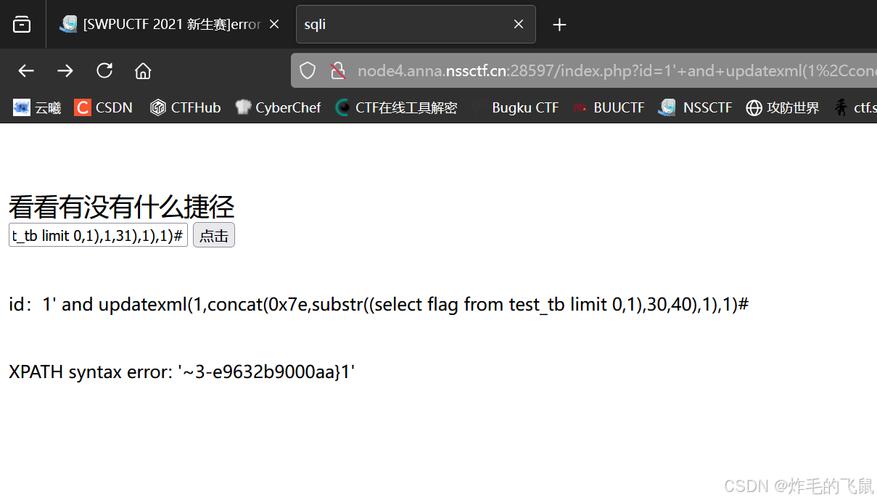

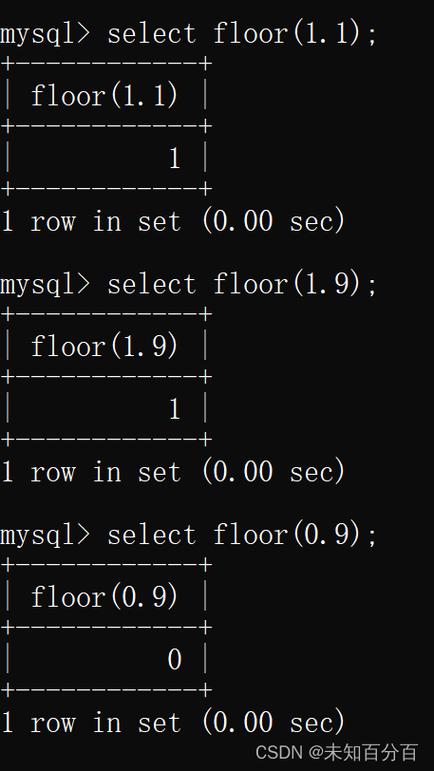

2、触发异常:构造如' AND 1=CONVERT(int, (SELECT @@version))的语句,迫使数据库返回版本信息

3、提取数据:利用错误信息中的片段拼接出数据库内容,例如通过报错获取管理员账号密码哈希值

当攻击者输入' UNION SELECT 1,2,3 FROM users WHERE '1'='1时,若页面返回“列数不匹配”的错误,即可推断出原始查询的列数,进而调整攻击载荷。

三、防御策略的四个核心层面

输入验证与参数化查询

白名单验证:对用户输入的数据类型、格式、长度进行严格限制,手机号字段仅允许数字和特定符号

参数化查询:使用预处理语句(Prepared Statements)替代字符串拼接,以Python为例:

cursor.execute("SELECT * FROM users WHERE email = %s", (user_input,))错误信息规范化处理

生产环境关闭调试模式:禁止向用户展示详细错误信息,改用统一提示如“系统繁忙,请稍后重试”

日志分级记录:将完整错误详情写入受保护的日志文件,便于开发者排查问题

权限最小化原则

数据库账户权限隔离:Web应用使用的数据库账号不应拥有DROP TABLE、FILE WRITE等高危权限

敏感操作二次验证:对数据删除、结构变更等操作增加人工审核或动态令牌验证

持续安全监测

部署WAF(Web应用防火墙):配置规则拦截包含UNION SELECT、xp_cmdshell等特征的请求

定期渗透测试:通过自动化工具扫描与人工测试相结合的方式排查潜在漏洞

四、开发者常见的认知误区

“框架自带防护无需关注”:主流框架虽提供基础防护,但不当使用仍可能导致漏洞,例如直接拼接原生SQL语句时,ORM层的保护机制可能失效

“内部系统无需高安全性”:据统计,70%的数据泄露事件源于内部系统被攻破后横向渗透

“已修复漏洞无需复查”:某金融系统在修复SQL注入漏洞三个月后,因其他功能模块复用旧代码导致漏洞复发

个人观点

在多年的安全攻防实践中,笔者深刻体会到:安全防护的本质是攻防双方的时间竞赛,攻击技术始终在进化,从早期的简单注入到如今的盲注、时间盲注等进阶手法,防御策略必须保持动态更新,建议开发团队建立安全编码规范,将OWASP TOP 10漏洞防护纳入代码审查清单,同时培养开发者的安全意识——毕竟,再完善的技术方案也抵不过一次草率的SELECT * FROM users WHERE id=${userInput}。