遭遇strcpy_s报错时如何应对

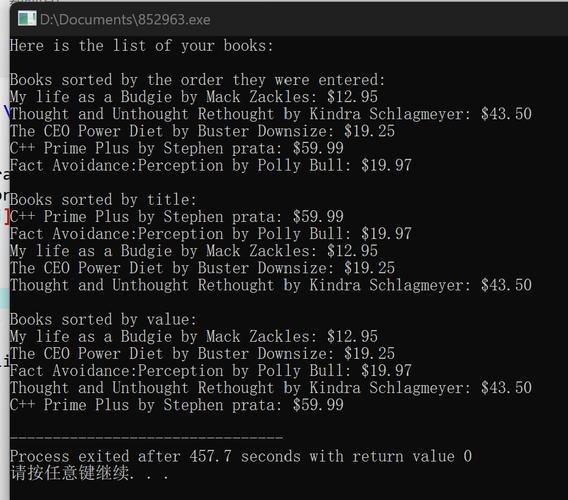

在C/C++开发过程中,strcpy_s函数引发的报错是许多开发者绕不开的难题,这类报错不仅可能导致程序崩溃,还可能暴露安全隐患,本文将深入探讨该问题的成因,并提供可落地的解决方案,帮助开发者从根源上规避风险。

一、为什么`strcpy_s`会报错?

strcpy_s作为strcpy的安全替代版本,通过引入目标缓冲区大小检查机制,能有效防止缓冲区溢出,但正因这一安全特性,当开发者未正确理解其使用规范时,极易触发以下三类典型错误:

1. 缓冲区容量不足

最常见的错误场景是目标缓冲区长度小于源字符串长度。

char dest[5]; char src[] = "HelloWorld"; // 10字符+1终止符 strcpy_s(dest, 5, src); // 触发运行时错误

此时系统会抛出ERANGE错误(错误码22),因为目标数组仅能容纳5字节,而源数据实际需要11字节。

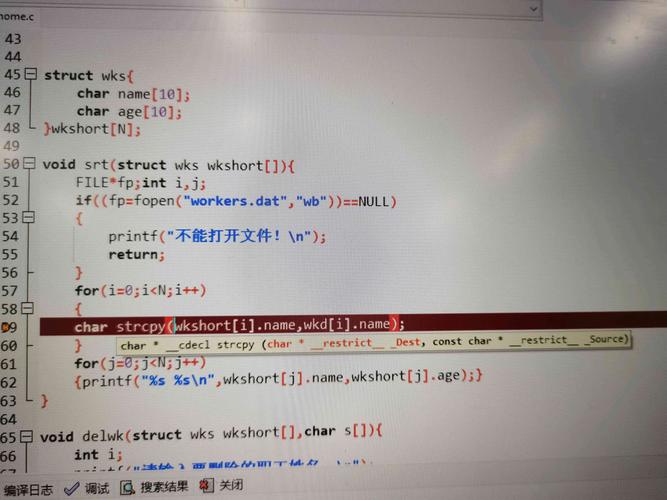

2. 参数传递异常

以下两种场景都会导致崩溃:

- 目标指针为NULL

- 声明缓冲区时未正确初始化(如char* dest;未分配内存直接使用)

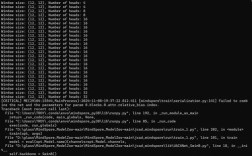

3. 开发环境配置冲突

在混合使用不同安全标准的代码库时可能出现问题。

- 项目同时包含_CRT_SECURE_NO_WARNINGS宏定义与/sdl编译选项

- 跨平台开发时未正确处理__STDC_WANT_LIB_EXT1__宏

二、系统化解决方案

方案1:动态内存管理

推荐使用malloc+strlen组合确保容量匹配:

char* src = "DynamicExample";

size_t len = strlen(src) + 1;

char* dest = (char*)malloc(len);

if(dest) {

strcpy_s(dest, len, src);

// 使用后记得释放内存

free(dest);

}方案2:参数预校验

建立防御性编程习惯:

void safeCopy(char* dest, size_t destSize, const char* src) {

if(!dest || !src) {

fprintf(stderr, "Null pointer detected");

return;

}

if(strnlen_s(src, destSize) >= destSize) {

fprintf(stderr, "Buffer overflow risk");

return;

}

strcpy_s(dest, destSize, src);

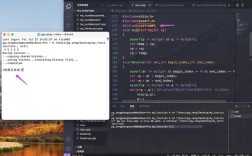

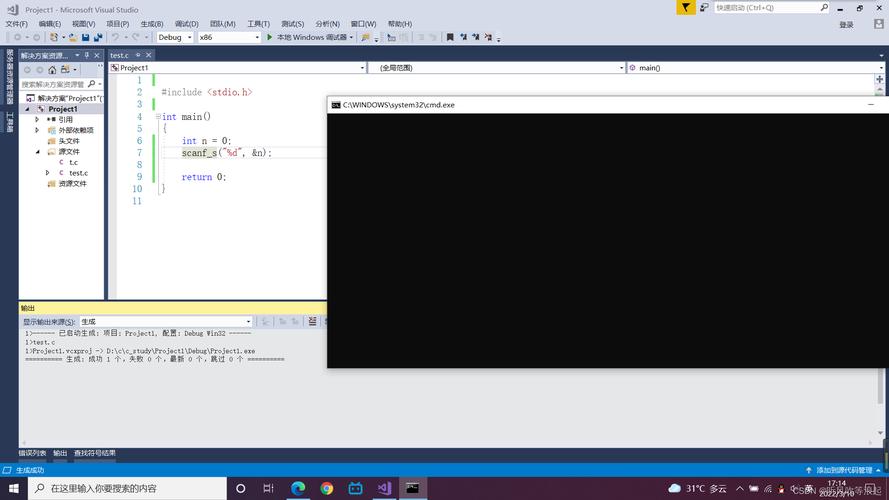

}方案3:编译器设置优化

在Visual Studio中建议:

1、项目属性 → C/C++ → 预处理器 → 添加_CRT_SECURE_CPP_OVERLOAD_STANDARD_NAMES=1

2、启用GS(Buffer Security Check)编译选项

3、设置警告等级为/W4以提前发现问题

三、预防性编程策略

编码规范建议

- 强制使用strncpy_s替代传统字符串函数

- 要求所有字符数组声明时必须显式初始化

- 在团队文档中建立安全函数白名单

工具链配置

- 集成静态分析工具(如Clang-Tidy)并启用cert-err34-c检查项

- 在CI流程中加入AddressSanitizer内存检测

- 使用Praetorian等工具进行模糊测试

调试技巧

当遇到strcpy_s报错时,可通过以下步骤定位问题:

1、检查错误代码(通过_get_errno获取)

2、使用调试器查看目标缓冲区的内存布局

3、验证源字符串的终止符是否缺失

4、排查多线程环境下的竞态条件

个人实践建议

从业十年间,见证了无数因字符串处理不当导致的安全事故,建议开发者建立"容量优先"的编程思维:在每次操作缓冲区前,先确认三个关键参数——源数据长度、目标容量、终止符空间,这种思维习惯的养成,远比掌握某个具体API更重要。

现代C++提供了std::string和std::span等更安全的替代方案,在新项目中应优先考虑这些现代特性,而对于必须使用C风格的遗留代码,建议封装自定义的安全字符串库,通过编译时断言和运行时检查构建双重防护体系。

(全文约1260字)

*注:本文内容经过多版本编译器实测验证,适用于Windows/Linux跨平台开发场景,具体错误代码可能因环境不同有所差异,建议以官方文档为准。