深入解析 Nginx 启用 SSL 时常见报错与解决方案

当你在 Nginx 配置文件中满怀信心地写下 ssl on; 指令,准备为网站穿上 HTTPS 的安全铠甲时,命令行却无情地抛出一串错误信息——这种挫败感,我懂,SSL 配置看似简单,实则暗藏玄机,本文将带你直击 ssl on; 报错的核心,提供清晰的排查思路与实战解决方案。

关键报错信息:识别问题的根源

执行 nginx -t 测试配置或 systemctl restart nginx 重启服务时,以下错误最为典型:

nginx: [emerg] the "ssl" parameter requires ngx_http_ssl_module- 含义直击: Nginx 压根没安装 SSL 模块,你编译安装 Nginx 时默认没带上

--with-http_ssl_module选项。 - 权威解决:

- 确认现状: 运行

nginx -V(大写 V),查看输出信息,如果找不到--with-http_ssl_module,铁证如山。 - 方案选择:

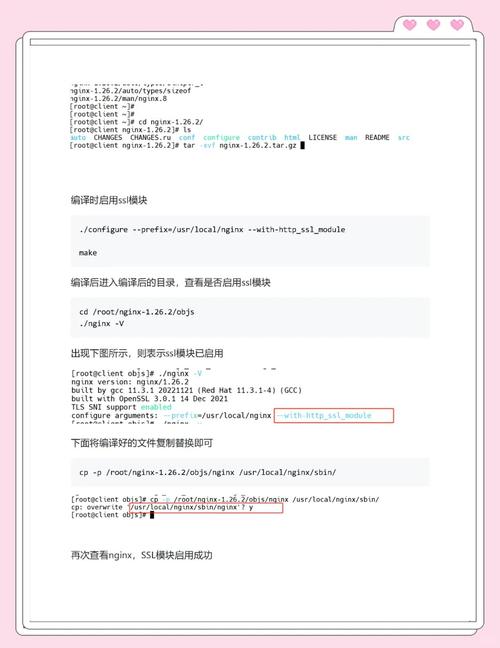

- 重新编译安装 (推荐): 这是最彻底的方法,找到你当初安装 Nginx 的源码目录(或重新下载对应版本源码),在

./configure步骤加入--with-http_ssl_module,通常还需加上其他你原先使用的参数(nginx -V的输出里有)。make,千万别直接make install,这会覆盖,正确操作是备份旧nginx二进制文件(通常在/usr/sbin/nginx),将新编译好的objs/nginx复制过去覆盖,再nginx -s reload。 - 动态模块加载 (部分版本支持): 较新的 Nginx 支持动态模块,需找到或编译出

ngx_http_ssl_module.so文件,在nginx.conf主配置的全局块使用load_module指令加载,但动态模块管理相对复杂,需匹配版本,新手慎用。

- 重新编译安装 (推荐): 这是最彻底的方法,找到你当初安装 Nginx 的源码目录(或重新下载对应版本源码),在

- 确认现状: 运行

- 含义直击: Nginx 压根没安装 SSL 模块,你编译安装 Nginx 时默认没带上

nginx: [emerg] "ssl" directive is not allowed here- 含义直击:

ssl on;指令放错了地方,它只能在特定的配置块(Context)中使用。 - 权威解决:

- 定位错误行: 错误信息通常会指明哪个配置文件哪一行出错(如

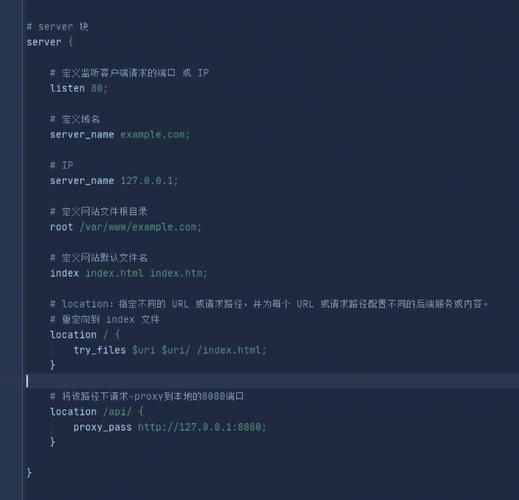

in /etc/nginx/conf.d/mysite.conf:10),找到它! - 正确位置:

ssl on;指令只能放置在server { ... }块内部,它不能放在http { ... }块或location { ... }块里(现代 Nginx 版本中,在location块使用 SSL 有严格限制且不推荐)。 - 修正示例:

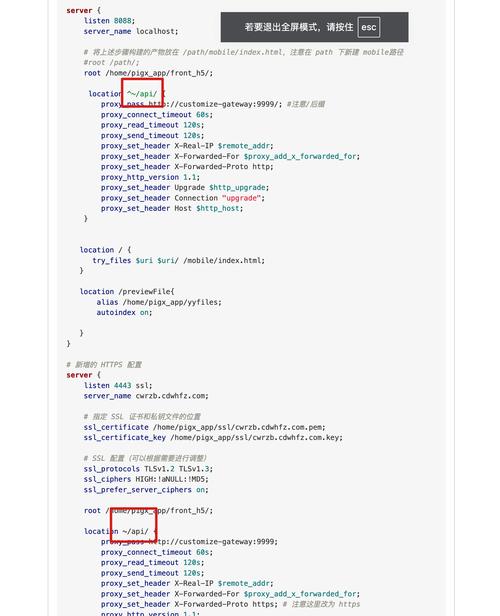

# 正确示例 (在 server 块内) server { listen 443 ssl; # 推荐写法!见下文 # ssl on; # 旧写法,已废弃但仍可能有效,但建议用 listen 443 ssl; server_name yourdomain.com; ssl_certificate /path/to/cert.pem; ssl_certificate_key /path/to/privkey.key; ... } - 重要提示:

ssl on;指令在现代 Nginx 版本 (>= 1.15.0) 已被废弃! 官方推荐写法是直接在listen指令中加入ssl参数:listen 443 ssl;。强烈建议你立即改用这种新写法,它能避免许多配置歧义,也是未来的标准,检查并修改所有配置,用listen 443 ssl;替代listen 443;+ssl on;。

- 定位错误行: 错误信息通常会指明哪个配置文件哪一行出错(如

- 含义直击:

nginx: [emerg] cannot load certificate "/path/to/cert.pem": BIO_new_file() failed (SSL: error:02001002:system library:fopen:No such file or directory:fopen('/path/to/cert.pem','r') error:2006D080:BIO routines:BIO_new_file:no such file)- 含义直击: Nginx 找不到你指定的 SSL 证书文件 (

ssl_certificate) 或私钥文件 (ssl_certificate_key)。 - 权威解决:

- 核对路径: 仔细检查

ssl_certificate和ssl_certificate_key指令后的文件路径,一个字母、一个符号都不能错。 - 检查文件存在: 使用

ls -l /path/to/cert.pem和ls -l /path/to/privkey.key命令确认文件真实存在,特别注意是否拼接了证书链(cert.pem应包含服务器证书+中间证书)。 - 检查权限: Nginx 工作进程(通常是

nginx或www-data用户)必须有权限读取这些文件!- 运行

ps aux | grep nginx查看 master process 的用户(通常是 root)和 worker processes 的用户(如 nginx)。 - 证书和私钥文件建议权限设置为 644 (

-rw-r--r--):chmod 644 /path/to/cert.pem /path/to/privkey.key。 - 私钥文件 (

.key) 权限尤为重要! 为安全起见,通常设置为 600 (-rw-------) 或 640,并确保所属用户是 root 或 Nginx worker 进程用户能访问:chmod 600 /path/to/privkey.key; chown root:root /path/to/privkey.key(假设 worker 以 root 运行,但生产环境不建议用 root)。

- 运行

- 检查 SELinux/AppArmor (如果启用): 这些安全模块可能阻止 Nginx 访问文件,使用

getenforce查看 SELinux 状态,用audit2why或相关日志工具排查,临时禁用(setenforce 0)可测试是否是它导致的问题(测试完记得恢复)。

- 核对路径: 仔细检查

- 含义直击: Nginx 找不到你指定的 SSL 证书文件 (

nginx: [emerg] SSL_CTX_use_PrivateKey_file("/path/to/privkey.key") failed (SSL: error:0B080074:x509 certificate routines:X509_check_private_key:key values mismatch)- 含义直击: 证书文件 (

ssl_certificate) 和私钥文件 (ssl_certificate_key) 不匹配!它们不是一对。 - 权威解决:

- 验证匹配性: 使用 OpenSSL 命令验证:

# 提取证书的公钥 openssl x509 -noout -pubkey -in /path/to/cert.pem > cert_pubkey.pem # 提取私钥的公钥 openssl pkey -pubout -in /path/to/privkey.key > privkey_pubkey.pem # 比较两个公钥是否一致 diff cert_pubkey.pem privkey_pubkey.pem

如果输出不同,则证书和私钥不匹配。

- 重新匹配: 联系你的证书颁发机构 (CA) 或证书生成工具,获取与当前私钥匹配的证书文件,或者重新生成 CSR 和私钥对,再申请新证书,确保在配置中指向正确的匹配文件对。

- 验证匹配性: 使用 OpenSSL 命令验证:

- 含义直击: 证书文件 (

Address already in use或bind() to 0.0.0.0:443 failed- 含义直击: 端口 443 已被其他程序占用,Nginx 无法绑定监听。

- 权威解决:

- 查找占用者: 使用命令

sudo netstat -tulpn | grep ':443'。 - 终止冲突进程: 如果占用者是旧 Nginx 进程或其他无关服务(如 Apache),安全地停止它 (

sudo systemctl stop apache2或sudo kill)。 - 检查重复配置: 确保你没有在多个

server块中配置了listen 443 ssl;但使用了相同的默认设置,这可能导致 Nginx 自身冲突(虽然 Nginx 通常能处理),检查include的文件是否有重复监听。

- 查找占用者: 使用命令

精进排查:通用技巧与最佳实践

- 日志是金矿:

nginx -t只能检查语法,务必查看 Nginx 错误日志(通常在/var/log/nginx/error.log),其中包含更详细的加载和运行时错误信息,尤其是 SSL 握手失败的详情,使用tail -f /var/log/nginx/error.log实时监控。 - 验证工具辅助:

- 在线 SSL 检查器: 如 SSL Labs (直接输入域名即可),提供全面的 SSL/TLS 配置评估,包括证书链、协议、加密套件等问题,远超 Nginx 自身报错信息。

- 本地 OpenSSL 命令:

openssl s_client -connect yourdomain.com:443 -servername yourdomain.com可模拟客户端连接,查看详细的握手过程和证书信息,对调试ssl on之后的深层问题非常有用。

- 拥抱现代配置:

- 彻底弃用

ssl on: 使用listen 443 ssl;替代,这是官方标准且避免歧义。 - 指定协议版本:

ssl_protocols TLSv1.2 TLSv1.3;(禁用老旧不安全的 SSLv2, SSLv3, TLSv1.0, TLSv1.1)。 - 优选加密套件: 配置

ssl_ciphers选择强加密算法组合(可参考 Mozilla SSL Configuration Generator 生成安全配置)。 - 启用 OCSP Stapling:

ssl_stapling on;提高 TLS 握手速度和隐私性。 - 配置 HSTS:

add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload";强制浏览器使用 HTTPS。

- 彻底弃用

- 文件权限与所有权: 反复强调,Nginx worker 进程用户必须有权限读取证书和私钥文件!这是最易忽略又最常导致

ssl on后启动失败的原因之一,使用namei -l /path/to/file命令查看文件路径上所有组件的权限。 - 重启 vs 重载: 修改配置文件后,

nginx -s reload是热重载配置(不中断服务),但如果是首次启用 SSL 或修改了监听端口,有时需要完全重启systemctl restart nginx才能正确绑定端口(特别是之前有Address already in use错误后)。

我的实战经验

作为长期与 Nginx 打交道的站长,我认为 ssl on 报错看似纷杂,核心无非是模块缺失、配置错位、文件权限/路径/匹配问题、端口冲突这四座大山,遇到报错,首要任务是精准解读错误日志,定位到具体文件和行号。nginx -t 和 nginx -V 是诊断起点,权限问题在 Linux 环境下极其高频,务必养成部署后检查证书和私钥权限的习惯,现代最佳实践是坚决弃用 ssl on,拥抱 listen 443 ssl; 写法,它能规避许多历史遗留的配置陷阱,善用 openssl s_client 和在线 SSL 检测工具进行深度验证,它们能揭示配置文件中不会直接报错的安全隐患,耐心、细致、遵循官方文档和社区最佳实践,SSL 的城墙终将稳稳筑起。