在CentOS操作系统中,实施有效的策略是确保系统安全和稳定运行的关键,以下是对CentOS策略的详细分析:

一、密码复杂度策略

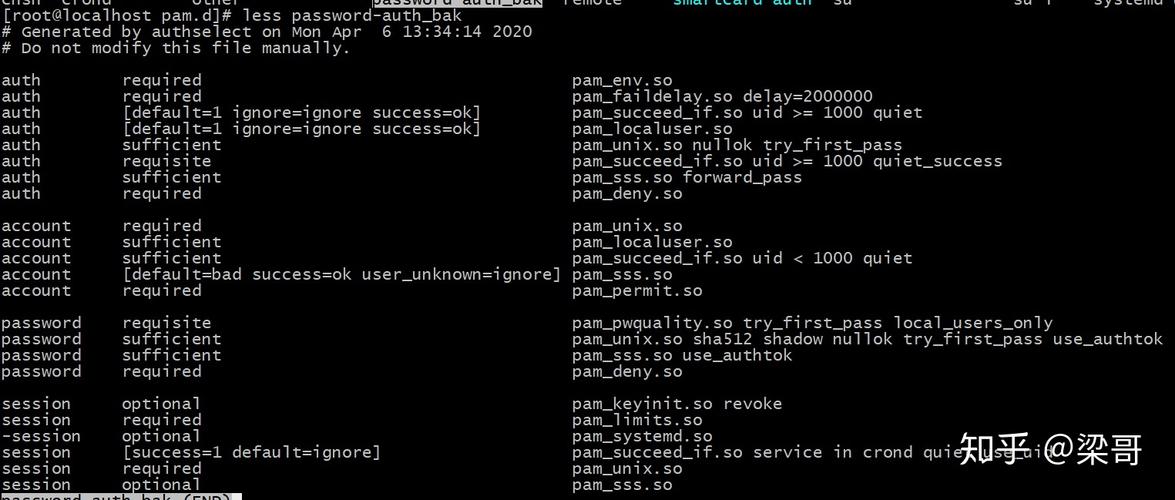

1、设置密码复杂度:通过修改/etc/pam.d/systemauth文件,使用PAM pwquality模块来强制密码复杂性要求,具体参数包括最小密码长度(minlen)、大写字母数量(ucredit)、小写字母数量(lcredit)、数字数量(dcredit)以及特殊字符数量(ocredit),设置密码至少包含12个字符、一个大写字母、一个小写字母、一个数字和一个特殊符号。

2、密码有效期设置:在/etc/login.defs文件中设置密码的最大过期天数(PASS_MAX_DAYS)、最小过期天数(PASS_MIN_DAYS)和密码过期警告天数(PASS_WARN_AGE),这些设置可以防止用户长时间不更换密码,从而提高系统安全性。

二、防火墙策略

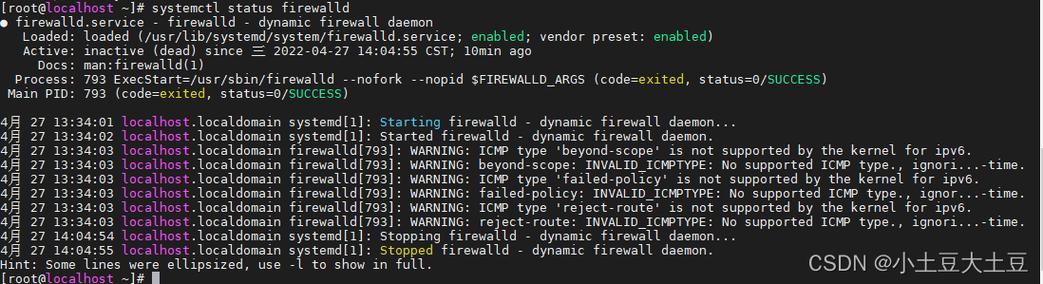

1、开启和配置防火墙:使用firewalld服务管理防火墙规则,可以通过命令行工具firewallcmd进行操作,查看防火墙状态、添加或删除端口、设置默认区域等。

2、限制IP访问:通过配置rich rules,可以允许或拒绝特定IP地址访问指定端口或服务,这对于控制外部访问、防止未授权访问具有重要意义。

三、SSH连接安全

1、修改SSH默认端口:将SSH服务的默认端口22更改为其他端口,以减少被自动扫描和攻击的风险,这需要同时修改SSH配置文件(/etc/ssh/sshd_config)和防火墙规则。

2、禁止root直接登录:通过修改SSH配置文件中的PermitRootLogin选项,禁止root用户直接通过SSH登录,这有助于提高系统的安全性,因为root账户通常具有最高权限。

四、安装和使用DenyHosts

1、安装DenyHosts:DenyHosts是一款用于防止SSH暴力破解的软件,可以拦截攻击者的IP地址并生成黑名单,安装过程包括解压源码包、配置启动脚本和启动服务。

2、配置DenyHosts:编辑/usr/share/denyhosts/denyhosts.cfg文件,可以设置SSH日志文件路径、黑名单文件路径以及清理黑名单的时间间隔等参数。

五、SELinux策略

1、启用SELinux:SELinux是一种增强型安全机制,可以提供更细粒度的安全控制,通过执行touch /.autorelabel命令,可以在下次系统启动时重新标记文件系统标签,以确保SELinux策略的正确应用。

1、定期更新和维护:随着新的威胁不断出现,定期更新系统补丁和安全策略是至关重要的,定期审查和调整安全策略以适应新的业务需求和技术环境也是必要的。

2、培训和意识提升:除了技术措施外,提高员工的安全意识和培训也是非常重要的,员工应该了解如何识别和应对潜在的安全威胁,并遵守公司的安全政策和规定。

七、FAQs

Q1: 如何在CentOS中更改SSH服务的默认端口?

A1: 要更改SSH服务的默认端口,首先需要编辑SSH配置文件(通常位于/etc/ssh/sshd_config),找到Port行并将其设置为所需的新端口号(例如Port 2222),保存更改并重启SSH服务以使更改生效,还需要确保防火墙规则允许新端口的流量通过。

Q2: CentOS中如何设置密码复杂度策略?

A2: 在CentOS中设置密码复杂度策略主要通过修改/etc/pam.d/systemauth文件来实现,在该文件中,可以找到包含pam_pwquality.so模块的行,并在其末尾添加所需的参数来强制密码复杂性要求,要设置密码至少包含12个字符、一个大写字母、一个小写字母、一个数字和一个特殊符号,可以在该行末尾添加minlen=12 ucredit=1 lcredit=1 dcredit=1 ocredit=1等参数,完成修改后,保存文件并重启相关服务以使更改生效。