在CentOS上搭建IPsec VPN服务是一项复杂但重要的任务,本文将详细阐述如何在centos系统上使用strongSwan软件搭建IPsec VPN,包括背景介绍、安装步骤、配置过程以及常见问题的解答。

一、需求背景

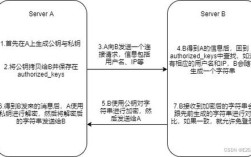

随着企业业务的扩展和云服务的普及,越来越多的企业需要在不同数据中心或云平台之间建立安全的数据连接,IPsec VPN(Internet Protocol Security Virtual Private Network)是一种通过加密技术保障数据安全的网络协议,常用于站点到站点的连接,本文将以strongSwan为例,详细介绍如何在CentOS系统上搭建IPsec VPN服务。

二、本地IDC端配置

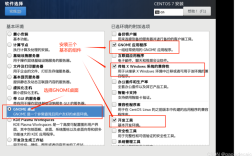

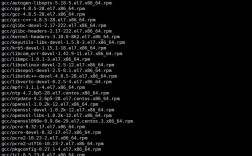

1. 安装strongSwan

需要在CentOS上安装strongSwan软件包,执行以下命令:

- yum install strongswan y

2. 查看安装的软件版本

安装完成后,可以通过以下命令查看安装的版本:

- strongswan version

3. 配置strongSwan

编辑/etc/strongswan/ipsec.conf文件,添加如下配置:

- ipsec.conf strongSwan IPsec configuration file

- basic configuration

- config setup

- charondebug="all"

-

- conn %default

- ikelifetime=1440m

- keylife=60m

- rekeymargin=3m

- keyingtries=0

- keyexchange=ikev1 #ike版本

- authby=secret

-

- conn toshanghai

- left=%defaultroute

- leftid=140.143.120.162 #本地端VPN网关公网IP

- leftsubnet=10.0.0.0/16 #本地端私有网络地址

- right=115.159.144.75 #对端VPN网关公网IP

- rightsubnet=172.16.0.0/16 #对端私有网络地址

- auto=start #进程主动时立即建立 IPsec 安全连接

- type=tunnel

- ike=3desmd5modp1024

- esp=3desmd5

4. 编辑/etc/strongswan/ipsec.secrets文件,添加如下配置:

- #本地公网出口IP #对端公网出口IP #双方约定的秘钥

- 140、143.120.162 115.159.144.75 : PSK qcloud123

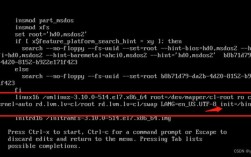

5. 修改系统配置以支持IP转发

编辑/etc/sysctl.conf文件,添加以下内容:

- net.ipv4.ip_forward = 1

- net.ipv4.conf.all.accept_redirects = 0

- net.ipv4.conf.all.send_redirects = 0

使配置生效:

- sysctl p

6. 启动strongSwan服务

- strongswan start

三、验证与测试

1. 检查IPsec服务状态

确保IPsec服务正在监听UDP的500和4500端口:

- netstat tunpl | grep charon

2. 验证IPsec配置

运行以下命令验证IPsec配置是否正确:

- ipsec verify

四、常见问题解答(FAQs)

问题1:如何更改预共享密钥(PSK)?

答:可以通过编辑/etc/strongswan/ipsec.secrets文件来更改预共享密钥,找到对应的行,将“qcloud123”替换为新的密钥即可。

- 140、143.120.162 115.159.144.75 : PSK newpassword123

保存文件后,重启strongSwan服务使更改生效:

- systemctl restart strongswan

问题2:如何更改用户名和密码?

答:如果使用的是xl2tpd与IPsec结合的方式,可以编辑/etc/ppp/chapsecrets文件来更改用户名和密码,找到对应的行,将用户名和密码替换为新的值。

- username * password

保存文件后,重启xl2tpd服务使更改生效:

- systemctl restart xl2tpd

通过上述步骤,我们可以在CentOS系统上成功搭建IPsec VPN服务,这不仅提高了数据传输的安全性,还满足了企业在多地点间建立安全连接的需求,希望本文能为您的IPsec VPN部署提供有价值的参考。