CentOS被入侵的全面分析及应对措施

CentOS作为一款广泛使用的Linux发行版,常用于服务器和工作站,随着其普及,它也成为了黑客攻击的目标,本文将详细探讨CentOS被入侵的迹象、检测方法和防护措施,并提供一些实用的配置和工具来增强系统安全性。

一、常见入侵迹象

1、性能异常:如CPU、内存或带宽使用率持续偏高,可能是恶意软件在后台运行。

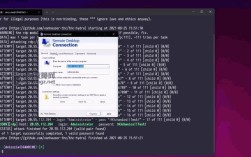

2、登录问题:突然出现无法登录系统的情况,尤其是通过SSH连接时。

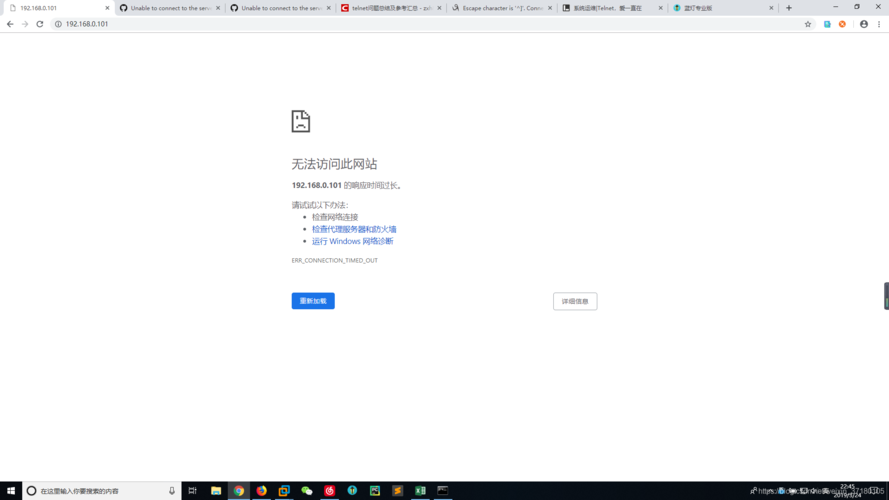

3、网站异常:如果是Web服务器,可能会出现网站打不开、访问速度慢或被跳转到其他外链等现象。

4、系统日志异常:检查系统日志文件(如/var/log/messages、/var/log/secure等),发现大量失败的登录尝试或不明IP地址的访问记录。

二、检测方法

1、last命令:查看近期用户的登录情况,识别是否有异常登录记录。

- last

2、lastb命令:显示近期登录失败的日志记录,如果存在大量失败记录,可能表明系统正在被扫描或攻击。

- lastb

3、wtmp文件:直接查看wtmp文件,可以获取更详细的登录信息。

- last f /var/log/wtmp

4、netstat命令:查看当前网络连接状态,识别可疑连接。

- netstat anpt

5、lsof命令:列出打开的文件及其对应的进程,有助于发现异常进程。

- lsof i

6、ps命令:查看系统中运行的进程,识别异常进程。

- ps aux | grep v "grep"

7、tcpdump工具:抓取网络包以查看流量情况。

- tcpdump i any port http

8、iperf工具:测试网络流量情况。

- iperf s

9、日志文件分析:检查/var/log/secure日志文件,尝试发现入侵者的信息。

- cat /var/log/secure | grep i "accepted password"

三、防护措施

1、及时更新系统:保持操作系统和应用程序的最新版本,修复已知漏洞。

- sudo yum update

2、安装防火墙:配置防火墙规则,阻止未经授权的访问。

- sudo iptables P INPUT DROP

- sudo iptables A INPUT m state state RELATED,ESTABLISHED j ACCEPT

- sudo iptables A INPUT p tcp dport 22 j ACCEPT

- sudo iptables A INPUT p tcp dport 80 j ACCEPT

- sudo iptables A INPUT p tcp dport 443 j ACCEPT

- sudo service iptables save

- sudo service iptables restart

3、安装和配置SELinux:启用SELinux以增加一层安全防护。

- sudo yum install selinuxpolicytargeted selinuxutils

- sudo sed i 's/SELINUX=disabled/SELINUX=enforcing/g' /etc/selinux/config

- sudo setenforce 1

4、安装防病毒软件:如ClamAV,定期更新病毒数据库并扫描系统。

- sudo yum install clamav clamavupdate

- sudo freshclam

- sudo systemctl enable clamd@scan

- sudo systemctl start clamd@scan

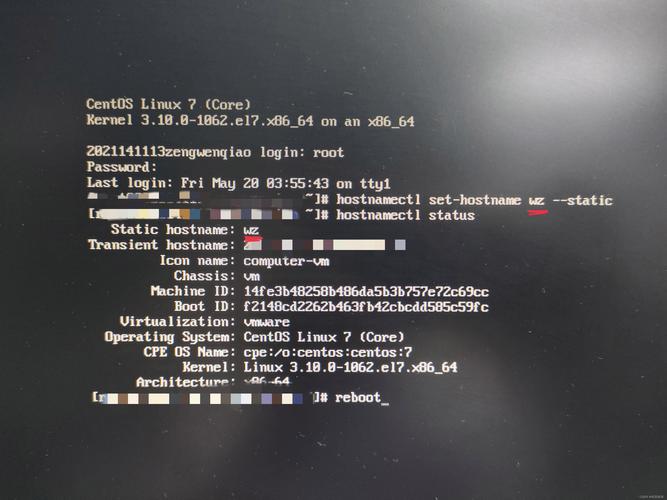

5、加强访问控制:限制对系统的访问权限,只允许必要的网络服务运行,配置sudo访问权限,限制特定用户执行特定命令,禁用root用户通过SSH直接登录。

- sudo vim /etc/ssh/sshd_config

- PermitRootLogin no

6、使用入侵检测系统(IDS):如AIDE,监控文件完整性。

- sudo yum install aide

- sudo aide init

- sudo aide check

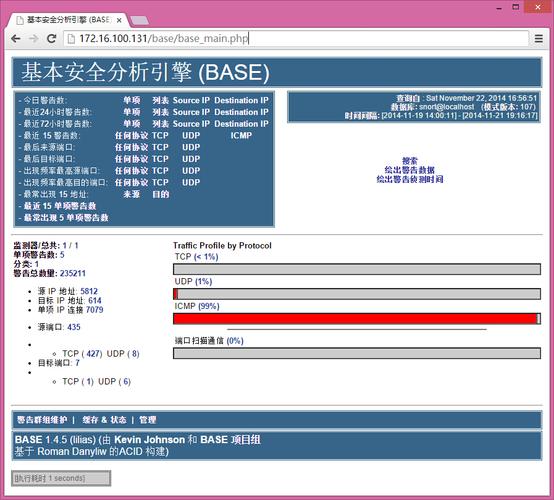

7、日志监控与分析:定期检查系统日志,及时发现异常活动,配置syslog记录重要事件,使用日志分析工具,如logwatch或goaccess,自动化日志分析过程。

四、应急响应措施

如果确认系统已被入侵,应立即采取以下措施:

1、断开网络连接:防止进一步损害。

2、进行全面的安全审查:包括检查日志文件、更改所有密码、重新安装受影响的软件以及更新系统补丁。

3、使用入侵检测系统(如AIDE):监控文件完整性,防止未来再次发生类似事件。

4、备份重要数据:保障系统安全的重要手段之一。

五、常见问题解答(FAQs)

Q1: 如何防止未知账户登录centos系统?

A1: 可以通过配置sudoers文件限制特定用户执行特定命令,并禁用root用户通过SSH直接登录,可以使用防火墙限制仅允许可信IP地址进行SSH连接。

Q2: 如果发现系统已经被入侵,应该怎么办?

A2: 如果确认系统已被入侵,首先断开受影响系统的网络连接,以防止进一步损害,然后进行全面的安全审查,包括检查日志文件、更改所有密码、重新安装受影响的软件以及更新系统补丁,可以考虑使用入侵检测系统(如AIDE)监控文件完整性,防止未来再次发生类似事件。