| 序号 | 措施 | 具体操作或说明 |

| 1 | 遵循最小安装原则 | 仅安装必要的组件和应用程序,以减少潜在的安全漏洞。 |

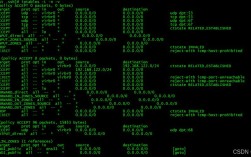

| 2 | 关闭不必要的服务和端口 | 使用netstat apn命令查看系统中监听的端口以及对应的进程,然后根据需要关闭不必要的端口,如果不需要FTP服务器,可以执行systemctl stop ftp.service来关闭该服务。 |

| 3 | 限制远程管理访问 | 设定终端接入方式或网络地址范围,对通过网络进行管理的管理终端进行限制,只允许特定IP地址段的主机通过SSH登录系统,可以在/etc/ssh/sshd_config文件中设置AllowUsers和AllowGroups选项。 |

| 4 | 使用防火墙 | 启用并配置防火墙(如Firewalld)来过滤进出的流量,阻止未经授权的访问,确保放行常用的端口,如SSH(22端口),可以使用firewallcmd zone=public addport=22/tcp permanent命令开放SSH端口。 |

| 5 | 安装和配置fail2ban | fail2ban可以监控系统日志,并根据一定规则匹配异常IP后使用Firewalld将其屏蔽,配置fail2ban时,可以设置白名单、屏蔽时间、查找时间和最大重试次数等参数,编辑/etc/fail2ban/jail.local文件添加自定义规则。 |

| 6 | 定期更新系统和软件 | 保持系统和软件的最新状态,及时应用安全补丁,以修复已知的安全漏洞,可以使用yum update命令更新系统和已安装的软件包。 |

| 7 | 使用强密码和两步验证 | 为系统账户设置强密码,并启用两步验证功能,以增加账户的安全性,强密码应包含大小写字母、数字和特殊字符,长度至少为8个字符。 |

| 8 | 监控和审计 | 定期检查系统日志,监控异常活动,及时发现并应对潜在的安全威胁,可以使用journalctl命令查看系统日志。 |

| 9 | 备份重要数据 | 定期备份重要数据,以防万一系统遭受攻击导致数据丢失,可以使用rsync、tar等工具进行备份。 |

| 10 | 使用安全工具和服务 | 考虑使用专业的安全工具和服务,如入侵检测系统(IDS)、入侵防御系统(IPS)和安全信息和事件管理(SIEM)系统,以提高系统的防御能力。 |

相关问答FAQs

问题一:如何防止CentOS系统被暴力破解?

答:为了防止CentOS系统被暴力破解,可以采取以下措施:

1、修改SSH默认端口:将SSH默认端口从22修改为其他不常用的端口,增加攻击者猜测的难度。

2、使用强密码和两步验证:为系统账户设置强密码,并启用两步验证功能,如使用Google Authenticator等工具生成一次性验证码。

3、安装和配置fail2ban:fail2ban可以监控系统日志,并根据一定规则匹配异常IP后使用Firewalld将其屏蔽,配置fail2ban时,可以设置白名单、屏蔽时间、查找时间和最大重试次数等参数。

问题二:如何防止CentOS系统遭受DDoS攻击?

答:为了防止CentOS系统遭受DDoS攻击,可以采取以下措施:

1、安装和配置防DDoS工具:如DoS Deflate等工具可以帮助缓解DDoS攻击的影响。

2、调整防火墙设置:通过配置防火墙规则,限制来自特定IP地址或IP段的流量,或者限制连接速率。

3、使用CDN:将网站内容分发到全球多个节点,减轻源服务器的负载,同时隐藏源服务器的真实IP地址。