CentOS系统作为Linux发行版中的一员,因其稳定性和安全性被广泛应用于服务器环境,随着网络攻击技术的不断进步,DDoS(Distributed Denial of Service,分布式拒绝服务)攻击成为了威胁网络安全的一大隐患,在CentOS系统中,采取有效的DDoS防御措施至关重要。

一、DDoS攻击

DDoS攻击是一种利用多台计算机同时对目标服务器或网络发起大量请求,导致服务器资源耗尽,无法正常提供服务的攻击方式,这种攻击通常通过控制大量的僵尸主机(被黑客控制的计算机)来实施,使得目标服务器面临巨大的访问压力,最终导致服务中断。

二、CentOS DDoS防御策略

1、安装与配置DDoSDeflate:DDoSDeflate是一个轻量级的阻止拒绝服务攻击的bash脚本,它通过监控netstat来跟踪创建大量互联网连接的IP地址信息,并使用iptables禁止这些IP地址,安装步骤如下:

下载并解压DDoSDeflate脚本:wget https://github.com/jgmdev/ddosdeflate/archive/master.zip && unzip master.zip && cd ddosdeflatemaster

运行安装脚本:./install.sh

编辑配置文件:vim /usr/local/ddos/ddos.conf,根据需要调整参数,如设置IP白名单、最大连接数等。

启动DDoSDeflate守护进程:systemctl start ddos

2、优化系统内核参数:调整系统内核参数可以增强服务器对DDoS攻击的抵抗力,以下是一些关键的内核参数设置:

增加TCP最大挂起连接数:sysctl w net.ipv4.tcp_max_syn_backlog=2048

减少SYNACK重试次数:sysctl w net.ipv4.tcp_synack_retries=2

启用同步ookies保护:sysctl w net.ipv4.tcp_syncookies=1

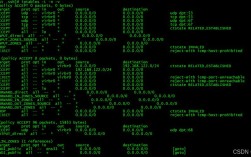

3、使用iptables限制SYN连接速度:通过iptables规则限制每秒新建的SYN连接数量,可以有效防止SYN flood攻击,示例如下:

创建新的iptables链:iptables N synflood

设置规则限制每秒新建的SYN连接数为3个,突发连接数为6个:iptables A INPUT p tcp syn j synflood m limit limit 3/s limitburst 6 j RETURN

拒绝其他未匹配的SYN包:iptables A synflood j REJECT

4、隐藏真实IP地址:使用CDN(内容分发网络)可以将网站内容分发到全球多个节点,从而隐藏源服务器的真实IP地址,还可以考虑购买高防服务器或使用高防IP服务来进一步提升防御能力。

5、定期检查系统安全:定期更新系统补丁、检查服务器日志、监控网络流量等都是预防DDoS攻击的重要措施,及时发现并修复系统漏洞可以减少被攻击的风险。

三、FAQs

1、Q: DDoSDeflate脚本是如何工作的?

A: DDoSDeflate脚本通过监控netstat来跟踪创建大量互联网连接的IP地址信息,当检测到某个IP地址在一定时间内创建了过多的连接时,它会使用iptables命令将这些IP地址加入黑名单,从而禁止这些IP地址继续访问服务器。

2、Q: 如何判断我的服务器是否正在遭受DDoS攻击?

A: 可以通过以下几种方式来判断服务器是否正在遭受DDoS攻击:监控服务器的网络流量是否异常增大;检查服务器的负载情况是否突然升高;查看服务器日志中是否有大量失败的连接尝试或异常的访问记录,还可以使用一些专门的工具来检测DDoS攻击,如iftop、nload等。